Bu yazımda CyberExam platformunda bulunan “System Hacking – ActiveMQ” odasını çözümünü anlatacağım.Bu oda bizden dahili ağımızda çalışan ActiveMQ servisinin güvenliğini test etmemizi istiyor.Ve bu soruları cevaplamamızı istiyor.

1-Hedef IP adresi nedir?

2-Güvenlik açığı bulunan hedef servisin port numarası nedir?

3-Hedefte toplam açık port sayısı nedir?

4-Güvenlik açığı bulunan hizmet hangisidir?

5-Güvenlik açığı bulunan hizmetin CVE’si?

6-/flag.txt dosyasının içeriği?

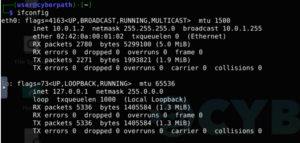

Dahili ağda çalışan servisleri kontrol etmek için önce kendi makinemin IP adresini öğreniyorum.

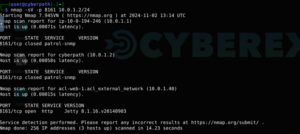

Makinemin IP adresinin 10.0.1.2 olduğunu öğrendim.Apache ActiveMQ genelde 8161 numaralı portta çalışır.O yüzden “nmap -sV -p 8161 10.0.1.2/24” taraması yapıyorum.Bu komut 10.0.1.0/24 ağı içindeki tüm cihazlarda, yalnızca 8161 numaralı port üzerinde çalışan servislerin sürüm bilgilerini öğrenmek gösterir.

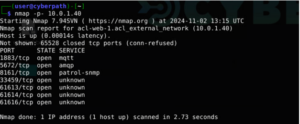

10.0.1.40 IP adresinde bu portun açık olduğunu öğreniyorum.Yani 1. sorumun cevabı “10.0.1.40” ve tahmin ettiğimiz gibi 8161 numaralı portta çalıştığını doğruladığım için 2. sorunun cevabı “8161” oluyor. 3. sorunun cevabını bulmak için “nmap -p- 10.0.1.40” taraması yapıyorum.Bu komut 10.0.1.40 IP adresinde açık olan tüm TCP portlarını listeler.

10.0.1.40 IP adresinde 7 tane açık port olduğu bulunuyor ve 3. Sorunun cevabı “7” oluyor.Zaten 4. sorunun cevabı da odanın ilk başında verildiği gibi ve yaptığım nmap taramalarında görüldüğü gibi “Apache ActiveMQ” oluyor.Bu serviste daha önce çıkan zaafiyetleri araştırırken nvd.nist.gov sitesinde CVE-2016-3088 ile karşılaştım.Böylece 5. Sorunun cevabı da “ CVE-2016-3088” oluyor.

Bu açığı sömürmek için metasploiti başlattım.

Ve Apache ActiveMQ ile ilgili modülleri arattım.

Çıkan sonuçlar arasındaki ilk modül nvd.nist.gov sitesinde bulduğum CVE’in “Disclosure Date”i ile eşleşiyor.O yüzden bu modülü kullanıyorum.

Bu modülün ayarlarına bakıyorum.

Şimdi bu ayarları kendime göre ayarlıyorum.Sadece RHOSTS’u değitirmem gerekiyor.

Ayarları yaptığıma göre modülü başlatıyorum.

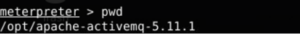

Ve meterpreter alıyorum.Yani artık sistemdeyim.Önce sistemde nerede olduğumu bilmek için “pwd” komutunu kullanıyorum.

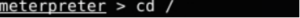

Sonra sistemin benden istediği dosyayı bulmak için “cd /” komutu ile kök dizine gidiyorum.

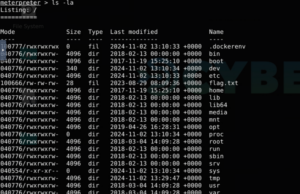

“ls -la” komutu ile bu dizinin altındaki dosyaları listeliyorum.

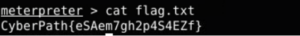

Ve odanın benden istediği “flag.txt” dosyasının burda olduğunu görüyorum.Bu dosyayı “cat flag.txt” komutu ile okuyorum.

Böylece 6. ve son sorunun cevabı da “CyberPath{eSAem7gh2p4S4EZf}” oluyor ve odayı tamamlamış oluyorum.

Güzel bir yazı olmuş, emeklerine sağlık.