Bu yazımda CyberExam platformunda bulunan Memory Forensics with Volatility odasının çözümünü anlatacağım.Oda bizden

1-“As Layer1” değeri nedir?

2-Görüntünün Alındığı Tarih ve Saat Nedir?

3-İlk KDBG profil değeri nedir?

4-Ters bağlantı için kullanılan .exe dosyasının adı nedir?

5-Ters bağlantının başlangıç tarihi nedir?

6-Dllhost.exe PPID değeri nedir?

7-Ters bağlantıı kuran saldırganın IP adresi nedir?

8-Ters bağlantıda saldırganın kullandığı PORT adresi nedir?

9-Ters bağlantı için kullanılan .exe dosyasının bulunduğu klasör? (Dosya adıyla tam yol: \De***\Ha***\)

10-Bu dosyayı indiren kullanıcı adı nedir?(Ters bağlantı)

11-İnternetten indirdiğiniz fotoğrafın adı nedir?

Bu 11 soruyu cevaplamımızı istiyor.

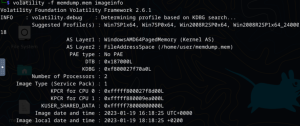

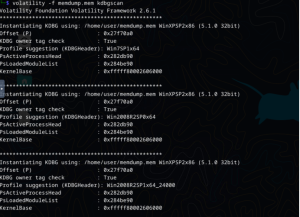

“volatility -f memdump.mem imageinfo” komutu ile bellek görüntüsünün temel özelliklerini öğreniriz.

Çıktıda da görüldüğü gibi “As Layer1” değerini yani 1. sorumuzun cevabını “WindowsAMD64PagedMemory” olarak öğreniyoruz. Görüntünün alındığı tarih ve saat bilgisini de “2023-01-19 16:18:25 UTC+0000” olarak görüyoruz ve bu da 2. sorumuzun cevabı oluyor.

“volatility -f memump.mem kdbgscan” komutu ile bellek görüntüsünün kernel debugging ile ilgili bilgilerini öğreniriz.

Çıktıda da İlk KDBG profil değerini “Win7SP1x64” olarak görüyoruz ve bu 3. sorumuzun cevabı oluyor.

“volatility -f memdump.mem – -profile=Win7SP1x64 pslist” komutu ile çalışan süreçlerin listesine ulaşabiliyoruz.

Çıktıda “shellreverse.exe” isimli bir ters bağlantı dosyasını görüyoruz ve bu 4. sorumuzun cevabı oluyor. Bu çıktıda ters bağlantının başlangıç tarihini de “2023-01-19 16:16:37 UTC+0000” olarak görüyoruz ve 5. Sorumuzun cevabına da ulaşmış oluyoruz.

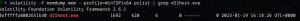

“volatility -f memdump.mem – -profile=Win7Sp1x64 pslist | grep dllhost.exe” komutu ile dllhodt.exe sürecinin bilgilerine ulaşıyoruz.

Çıktıda PPID değerini “620” olarak görüyoruz ve 6. sorumuzun cevabını da bulmuş oluyoruz.

“volatility -f memdump.mem – -profile=Win7Sp1x64 netscan” komutu ile aktif olan ağ bağlantılarını analiz edebiliriz.

Çıktıda shellreverse.exe dosyasını kuran saldırganı IP adresini “10.0.2.5” olarak görüyoruz ve bu 7. sorumuzun cevabı oluyor. Kullandığı portu da “1337 olarak görüyoruz ve bu da 8. Sorumuzun cevabı oluyor.

“volatility -f memdump.mem – -profile=Win7Sp1x64 filescan | grep “shellreverse.exe” komutu ile shellreverse.exe isimli dosyanın konumu hakkında bilgi sahibi oluyoruz.

Çıktıda pathi “\Device\HarddiskVolume2\Users\Angel\Downloads\shellreverse.exe” olarak görüyoruz ve 9. sorumuzun cevabına da ulaşmış oluyoruz.

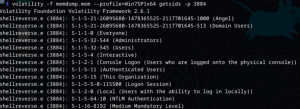

“volatility -f memdump.mem – -profile=Win7Sp1x64 getsids -p 3884” komutu PID’si 3884 olan sürecin sahip olduğu tüm SID’leri listeler.

Bu çıktıda dosyayı indiren kullanıcının adını “Angel” olarak görüyoruz ve bu da 10. sorumuzun cevabı oluyor.

“volatility -f memdump.mem – -profile=Win7Sp1x64 iehistory” komutu ile Internet Explorer tarayıcısı geçmişini öğrenebiliriz.

Ve bu çıktıda da son sorumuzun yani internetten indirilen fotoğrafın adını da “Oscar.jpg”olarak görüyoruz ve odayı tamamlamış oluyoruz.