Bu yazımda CyberExam platformunda bulunan MQTT Exploitation odasının çözümünü anlatacaım.Oda bizden

1-MQTT Sunucusunun Kullanıcı Adı ve Şifresi? (kullanıcı adı:şifre)

2-Yayıncının yayınladığı değer nedir?

sorularının cevabını istiyor.

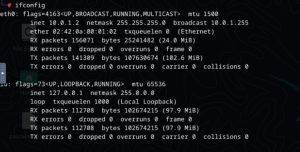

“ifconfig” komutu ile kendi IP adresimi öğrenerek başlıyorum.

Kendi IP adresimi öğrendikten sonra “nmap -sV 10.0.1.2/24” komutu ile ağdaki cihazların açık olan portlarını ve bu portlarda çalışan servislerin hangi versiyonlarını kullanıldığını öğreniyorum.

Ve 10.0.1.4 IP adresinde mqtt portunun açık olduğunu gördükten sonra “msfconsole” komutu ile metasploiti başlatıyorum.”search mqtt” komutu ile mqtt ile ilgili modül aratıyorum.

Karşıma auxiliary modülü çıkıyor ve bu modülü kullanarak mqtt sunucusunun kullanıcı adını ve şifresini öğrenebilirim.”use 0” komutu ile modülü seçiyorum.

“show options” ile modülün ayarlarına bakıyorum.

RHOSTS,USER_FILE,PASS_FILE,STOP_ON_SUCCESS kısmını ayarlıyorum.USER_FILE ve PASS_FILE dosyasını odanın girişinde verilen ve masaüstünde bulunan usernames.txt ve passwords.txt dosyalarını kullanıyorum.

“run” komutu ile modülü çalıştırıyorum.

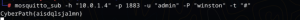

Kullanıcı adı ve şifrenin “admin:winston” olduğunu öğrendim ve 1. sorumun cevabını öğrenmiş oldum.”mosquitto_sub -h “10.0.1.4” -p 1883 -u “admin” -P “winston” -t “#” komutu ile 0.0.1.4 adresindeki MQTT sunucusunda oluşturulan tüm konulardaki mesajları dinleyerek, admin kullanıcı adı ve winston şifresi ile bağlanıp ve bu mesajları gerçek zamanlı olarak ekranda görüntülüyorum.

Ve yayıncının yayınladığı değeri “CyberPath{aisdqlsjalmn}” olduğunu öğreniyorum ve 2. yani son sorumu da cevaplamış oluyorum ve odayı tamamlamış oluyorum.