Kuzey Koreli bir tehdit grubunun, Windows’un düşük ayrıcalıklı bir hesabı yönetici izinleri olan bir hesap olarak tanımasını sağlayan RID hijacking (Relative Identifier kaçırma) adlı bir tekniği kullandığı bildiriliyor.

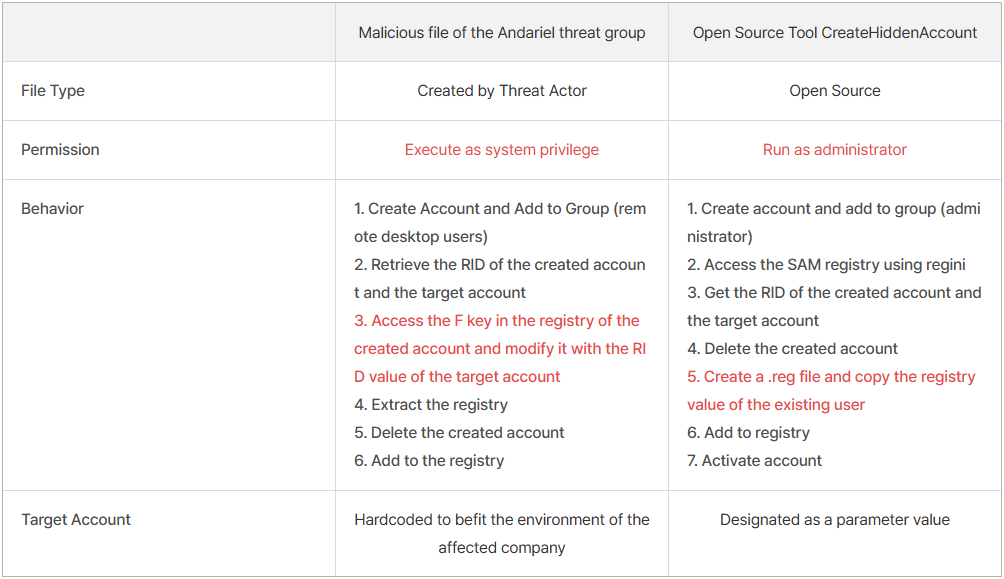

Hackerlar, hijacking saldırısını gerçekleştirmek için özel bir kötü amaçlı dosya ve açık kaynaklı bir araç kullanmışlar. Her iki araç da saldırıyı gerçekleştirebiliyor, ancak Güney Koreli siber güvenlik şirketi AhnLab’daki araştırmacılar, bu araçlar arasında bazı farklar olduğunu belirtiyor.

RID Hijacking Nasıl Çalışır?

Windows’taki Relative Identifier (RID), her kullanıcı hesabına atanan ve onları ayırt etmek için kullanılan benzersiz bir etiket olan Security Identifier (SID) kısmıdır.

RID, hesabın erişim seviyesini belirten değerler alabilir. Örneğin, “500” yöneticiler için, “501” misafir hesapları için, “1000” normal kullanıcılar için ve “512” etki alanı yöneticileri grubu için kullanılır.

RID hijacking, saldırganların düşük ayrıcalıklı bir hesabın RID’sini bir yönetici hesabının değeriyle değiştirmesi durumunda meydana gelir ve Windows, bu hesaba yükseltilmiş erişim verir.

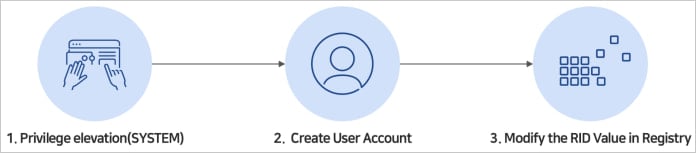

Ancak, bu saldırıyı gerçekleştirebilmek için SAM kayıt defterine erişim sağlamak gerekir, bu da hackerların önce sistemi ihlal edip SYSTEM erişimi kazanmalarını gerektirir.

Source: ASEC

Andariel Saldırıları

ASEC araştırmacıları, AhnLab’ın güvenlik istihbarat merkezi, bu saldırıyı Kuzey Kore’nin Lazarus hacker grubu ile bağlantılı olduğu bilinen Andariel tehdit grubuna atfetmektedir.

Saldırılar, Andariel grubunun bir zafiyetin istismarı yoluyla hedef üzerinde SYSTEM erişimi elde etmesiyle başlar.

Saldırganlar, PsExec ve JuicyPotato gibi araçlar kullanarak SYSTEM düzeyinde bir komut istemi başlatarak ilk ayrıcalık yükselmesini gerçekleştirirler.

SYSTEM erişimi, Windows’taki en yüksek erişim seviyesi olmasına rağmen, uzaktan erişime izin vermez, GUI uygulamalarıyla etkileşime girmez, oldukça gürültülü olup tespit edilme olasılığı yüksektir ve sistem yeniden başlatıldığında kalıcı olamaz.

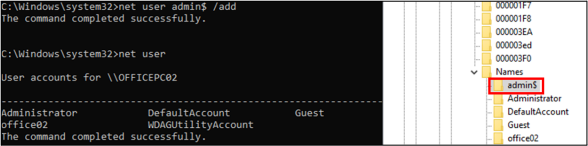

Bu sorunları çözmek amacıyla, Andariel önce “net user” komutunu kullanarak ve komutun sonuna ‘$’ karakterini ekleyerek gizli, düşük ayrıcalıklı bir yerel kullanıcı oluşturdu.

Böylece, saldırgan hesaplarının “net user” komutuyla görünmesini engelledi ve yalnızca SAM kayıt defterinde tanımlanabilir hale getirdi. Ardından, RID hijacking gerçekleştirerek bu hesabın izinlerini yönetici düzeyine yükseltti.

source: AhnLab

Araştırmacılara göre, Andariel grubunun hesaplarını Remote Desktop Users ve Administrators gruplarına eklediği belirtildi.

Bunun için gereken RID hijacking, Security Account Manager (SAM) kayıt defteri üzerinde yapılan değişikliklerle mümkündür. Kuzey Koreli hackerlar, bu değişiklikleri gerçekleştirmek için özel kötü amaçlı yazılım ve açık kaynaklı bir araç kullanıyorlar.