Bu yazımda TryHackMe platformunda bulunan Malbuster odasının çözümünü anlatacağım.Odada 15 tane soru var.

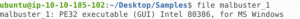

1. Soru: İkili dosyanın MİMARİSİNE dayanarak, malbuster_1 32 bitlik mi yoksa 64 bitlik bir uygulama mıdır? (32 bit/64 bit)

“file malbuster_1” komutu ile dosyanın türünü ve içeriği hakkında bilgileri öğreniyoruz.

malbuster_1 dosyasının “32-bit” olduğunu görüyoruz.

2.Soru:malbuster_1’in MD5 hash’i nedir?

“md5sum malbuster_1” komutu ile dosyanın MD5 hash değerini öğrenebiliriz.

malbuster_1 dosyasının MD5 hash değerinin “4348da65e4aeae6472c7f97d6dd8ad8f” olduğunu görüyoruz.

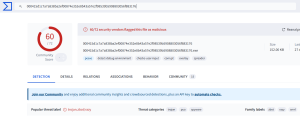

3.Soru:VirusTotal’a göre malbuster_1’in popüler tehdit etiketi nedir?

Bulduğumuz MD5 hash değerini VirusTotal’de aratıyoruz.

Popüler tehdit etiketini “trojan.zbot/razy” olduğunu görüyoruz.

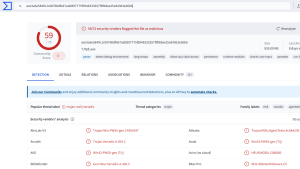

4.Soru:VirusTotal tespitine göre, Avira’ya göre malbuster_2 zararlı yazılımının imzası nedir?

“md5sum malbuster_2” komutu ile önce dosyanın MD5 hash değerini buluyoruz.

Bulduğumuz hash değerini VirusTotal’de aratıyoruz.

Avira’ya göre malbuster_2’nin kötü amaçlı yazılım imzasının “HEUR/AGEN.1306860” olduğunu görüyoruz.

5.Soru:malbuster_2, _CorExeMain fonksiyonunu içe aktarır . Bu fonksiyonu hangi DLL dosyasından içe aktarır?

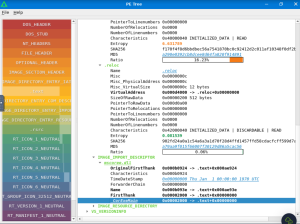

“pe-tree” komutu ile Portable Executable (PE) dosyalarını incelemek ve görselleştirmek için toolu açıyoruz.File sekmesinden malbuster_2 dosyasını seçiyoruz ve IMAGE-SECTION-HEADER sekmesine gidiyoruz.

IMAGE_IMPORT_DESCRIPTOR başlığının altında “msscore.dll” adlı dosya görüyoruz ve içeriğine baktığımızda _CorExeMain fonksiyonunu içe aktardığını görüyoruz.

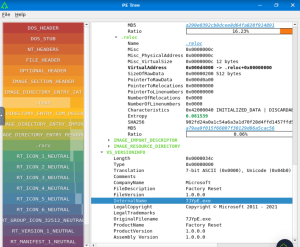

6.Soru:VS_VERSION_INFO başlığına dayanarak, malbuster_2’nin orijinal adı nedir?

malbuster_2’nin orjinal adının “7JYpE.exe” olduğunu görüyoruz.

7.Soru:malbuster_3’ün hash’ini kullanarak, abuse.ch’ye dayalı kötü amaçlı yazılım imzası nedir?

“md5sum malbuster_3” komutu ile önce dosyanın MD5 hash değerini buluyoruz.

Sonra bulduğumuz hash değerini abuse.ch’de taratıyoruz.

Kötü amaçlı yazılım imzasının “TrickBot” olduğunu görüyoruz.

8.Soru:malbuster_4’ün hash’ini kullanarak, abuse.ch’ye dayalı kötü amaçlı yazılım imzası nedir?

Sonra bulduğumuz hash değerini abuse.ch’de taratıyoruz.

Kötü amaçlı yazılım imzasının “Zloader” olduğunu görüyoruz.

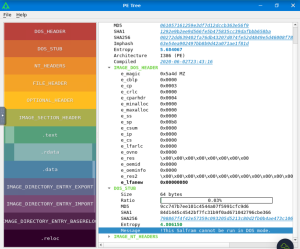

9.Soru:malbuster_4’ün DOS_STUB dosyasında bulunan mesaj nedir?

PE Tree’de DOS_STUB dosyasına gidiyoruz.

Message seçeneğinde yazan mesajın “!This Salfram cannot be run in DOS mode.” olduğunu görüyoruz.

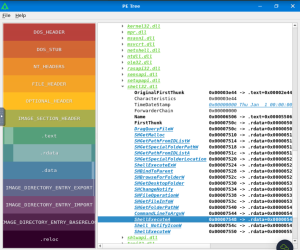

10.Soru:malbuster_4, ShellExecuteA fonksiyonunu içe aktarır . Bu fonksiyonu hangi DLL dosyasından içe aktarır?

Bunların içeriğini incelediğimizde “shell32.dll” dosyasının ShellExecuteA fonksiyonu içe aktardığını görüyoruz.

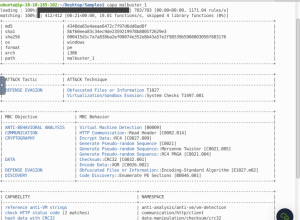

11.Soru:Capa kullanılarak malbuster_1’de kaç tane anti-VM talimatı belirlendi?

“capa malbuster_1” komutu ile dosyanın içeriğini inceliyoruz ve dosyanın sahip olabileceği “yetenekleri” (capabilities) belirlemeye çalışıyoruz.

Virtualization/Sandbox Evasion,Virtual Machine Detection ve reference anti-VM strings olmak üzere “3” tane anti-VM talimatı belirlendiğini görüyoruz.

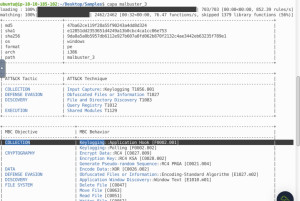

12.Soru:Capa kullanılarak hangi ikili dosya tuş vuruşlarını kaydedebilir?

Ve bu dosyada keylogger olduğunu görüyoruz o yüzden tuş vuruşlarını kaydeden dosya “malbuster_3” dosyasıdır.

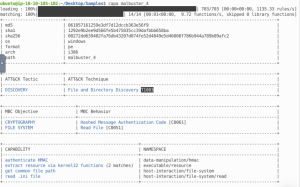

13.Soru:Capa’yı kullanarak, malbuster_4 tarafından kullanılan DISCOVERY tekniğinin MITRE ID’si nedir?

DISCOVERY tekniğinin MITRE ID’sinin “T1083” olduğunu görüyoruz.

14.Soru:Hangi ikili dosyada GodMode dizisi bulunur?

“strings malbuster_2 | grep -i ‘god’ komutu ile öncelikl malbuster_2 dosyasını inceliyoruz ve içindeki metin dizelerini çıkarıyoruz. Ardından, bu metin dizeleri arasından içinde “god” kelimesi geçenleri (büyük/küçük harf duyarsız olarak) filtreliyor ve ekrana yazdırıyoruz.

Ve “malbuster_2” dosyasının içinde GodMode dizesinin bulunduğunu görüyoruz.

15.Soru:Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) dizesini içeren ikili dosya hangisidir ?

strings malbuster_1 | grep -i ‘mozilla’ komutu ile öncelikl malbuster_1 dosyasını inceliyoruz ve içindeki metin dizelerini çıkarıyoruz. Ardından, bu metin dizeleri arasından içinde “mozilla” kelimesi geçenleri (büyük/küçük harf duyarsız olarak) filtreliyor ve ekrana yazdırıyoruz.

Ve “malbuster_1” dosyasının içinde compatible; MSIE 6.0; Windows NT 5.1; SV1 dizesinin bulunduğunu görüyoruz.