Siber güvenlik araştırmacıları, SIM kartlarda uzaktan saldırganların hedeflenen cep telefonlarını tehlikeye atabilmelerine ve sadece SMS göndererek kurbanları gözetlemelerine olanak tanıyan yeni ve daha önce fark edilmemiş kritik bir güvenlik açığının varlığını ortaya çıkardı.

” SimJacker ” olarak adlandırılan bu güvenlik açığı , en az 30 ülkede mobil operatörler tarafından yaygın olarak kullanılan ve SIM kartlara yerleştirilen S@T Browser (dinamik bir SIM araç seti) olarak adlandırılan belirli bir yazılım parçasında bulunur.

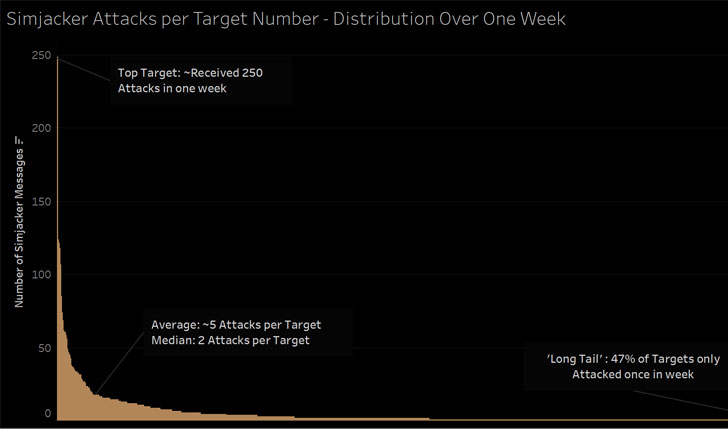

Endişe verici olan nedir? Hükümetler ile çalışan bir özel şirket aktif olarak birkaç ülkede cep telefonu kullanıcıları üzerinde hedefli gözetim yapmak için en az son iki yıl simjacker güvenlik açığını istismar ediyor.

S@T Browser, (SIMalliance Toolbox Browser’ın kısaltması) SIM Araç Kiti’nin (STK-SIM Tool Kit) bir parçası olarak eSIM dahil olmak üzere çeşitli SIM kartlara yüklenen ve mobil operatörlerin bazı temel hizmetleri, abonelikleri sağlaması için tasarlanmış bir uygulamadır.

S@T Browser kısa mesaj gönderme, çağrı ayarlama, tarayıcı başlatma, yerel veri sağlama, komut çalıştırma ve veri gönderme gibi bir dizi STK talimatı içerdiğinden, yalnızca cihaza bir SMS göndererek tetiklenebilir. Yazılım cep telefonlarında da zararlı komutları çalıştırmak için bir uygulama ortamı sunar.

Simjacker Güvenlik Açığı Nasıl Çalışır?

Bugün yayınlanan araştırmada AdaptiveMobile Security’deki araştırmacılar tarafından açıklanan güvenlik açığı, aşağıda listelenen ve belirli bir casus yazılım benzeri kod içeren bir SMS göndererek, hedeflenen bir cihazda birkaç görevi gerçekleştirmek için 10 dolarlık bir GSM modem kullanarak yapılabilir.

- Hedeflenen cihazın konum ve IMEI bilgilerini almak,

- Mağdurlar adına sahte mesajlar göndererek yanlış bilgilerin yayılması,

- Saldırganın telefon numarasını araması için cihaza talimat vererek kurbanların çevresini gözetlemek,

- Kötü niyetli bir web sayfasını açmaya zorlayarak kurbanın telefon tarayıcısını zorlayarak kötü amaçlı yazılım yayma,

- SIM kartı devre dışı bırakarak servis reddi saldırılarının yapılması

- Dil, radyo tipi, pil seviyesi vb. Diğer bilgileri alma

Araştırmacılar, “Saldırı sırasında, kullanıcı saldırıyı aldığını, bu bilginin alındığını ve başarıyla boşaltıldığını bilmiyor” açıklamasında bulundu.

“Binlerce cihazın konum bilgisi, hedeflenen cep telefonu kullanıcılarının bilgisi veya rızası olmadan zaman içinde elde edildi. Ancak Simjacker saldırısı ek saldırı türleri gerçekleştirmek için daha da genişletilebilir.”

“Bu saldırı aynı zamanda Simjacker Attack Mesajının mantıksal olarak tam bir kötü amaçlı yazılım yükü, özellikle casus yazılım taşıyan olarak sınıflandırılması nedeniyle de benzersizdir. Bunun nedeni, SIM kartın yürütmesi gereken talimatların bir listesini içermesidir.”

Her ne kadar teknik detaylar, ayrıntılı rapor ve güvenlik açığı ile ilgili güvenlik açığı belgesinin bu yıl Ekim ayında halka açıklanması planlanıyor olsa da, araştırmacılar Apple, ZTE dahil olmak üzere neredeyse her üreticiden gelen cihazlarla kullanıcılara yönelik gerçek saldırılar gözlemlediklerini söylediler.

Araştırmacılara göre, tüm üreticiler ve cep telefonu modelleri, 2009 yılından beri özellikleri güncelleştirilmeyen SIM kartlara gömülü eski bir teknolojiden yararlandığı için SimJacker saldırısına karşı savunmasızdır.

Simjacker Güvenlik Açığı Acımasız

Araştırmacılar, Simjacker saldırısının çok iyi çalıştığını ve yıllarca başarılı bir şekilde sömürüldüğünü söylüyorlar çünkü “mobil operatörlerin standart yerleşik savunmalara güvenemeyeceğini gösteren karmaşık arayüzler ve karanlık teknolojilerin bir kombinasyonundan faydalandı.”

“Simjacker, mobil operatörler ve aboneler için bariz bir tehlike oluşturuyor. Bu, potansiyel olarak çekirdek mobil ağlar üzerinde şimdiye kadar görülen en karmaşık saldırıdır,” dedi.

“Düşman oyuncuların ağ güvenliğini baltalamak için giderek daha karmaşık ve yaratıcı yollara yatırım yaptığını gösteren büyük bir uyandırma çağrısı. Bu, müşterilerin, mobil operatörlerin güvenliğini ve güvenini tehlikeye atıyor ve tüm ülkelerin ulusal güvenliğini etkiliyor.”

Ayrıca, bu güvenlik açığının kamuya açık bir şekilde ortaya çıkması nedeniyle, araştırmacılar hackerların ve diğer kötü niyetli aktörlerin “bu saldırıları diğer alanlara dönüştürmeye” çalışacaklarını düşünüyor.

Araştırmacılar, bu güvenlik açığının ayrıntılarını, mobil operatör topluluğunu temsil eden ticaret organı GSM Association’a ve ana SIM Kart/UICC üreticilerini temsil eden SIM ittifakına sorumlu bir şekilde açıkladılar.

SIMalliance sorunu kabul etti ve SIM kart üreticilerinin S@T push mesajları için güvenlik uygulamalarını önerdi .

Mobil operatörler, S@T Browser komutlarını içeren şüpheli iletileri çözümlemek ve engellemek için bir işlem oluşturarak bu tehdidi hemen azaltabilir.

Potansiyel bir kurban olarak, özel güvenlik mekanizmalarına sahip olan SIM’lerinin değiştirilmesini istemek dışında, bir mobil cihaz kullanıcısının, S@T Tarayıcı teknolojisini kullanan bir SIM kart kullanıyorsa yapabilecekleri çok fazla bir şey yok. .

teknoloji geliştikçe değişik hack metotları da gelişiyor