Akıllı binalarda kullanılan IoT cihazlarında bulunan güvenlik hatalarını analiz eden güvenlik araştırmacıları, gerçek video yayınlarını isteğe bağlı çekimlerle değiştirebildi.

Şirketler, bağlı cihazların ekosistemi tarafından sağlanan otomasyonla işletme maliyetlerini düşürmeye çalışırken, bir binanın genel verimliliğini artırmak için kullanılan birçok IoT sistemlerinin yapılandırılması ve yönetilmesinden kaynaklanan güvenlik risklerine de yol açarlar.

Bina otomasyon sistemlerine dayanan eski binalar, hem daha pahalı hem de elde edilmesi daha zor olan sektöre özel modüller yerine tüketici mağazalarında bulunan IoT bileşenlerine giderek daha fazla güveniyor.

IoT bileşenlerinin kolay kurulumu ve yönetimi çekicidir ancak çoğu zaman güvensizlik tehlikesi vardır.

Varsayılan olarak güvensiz

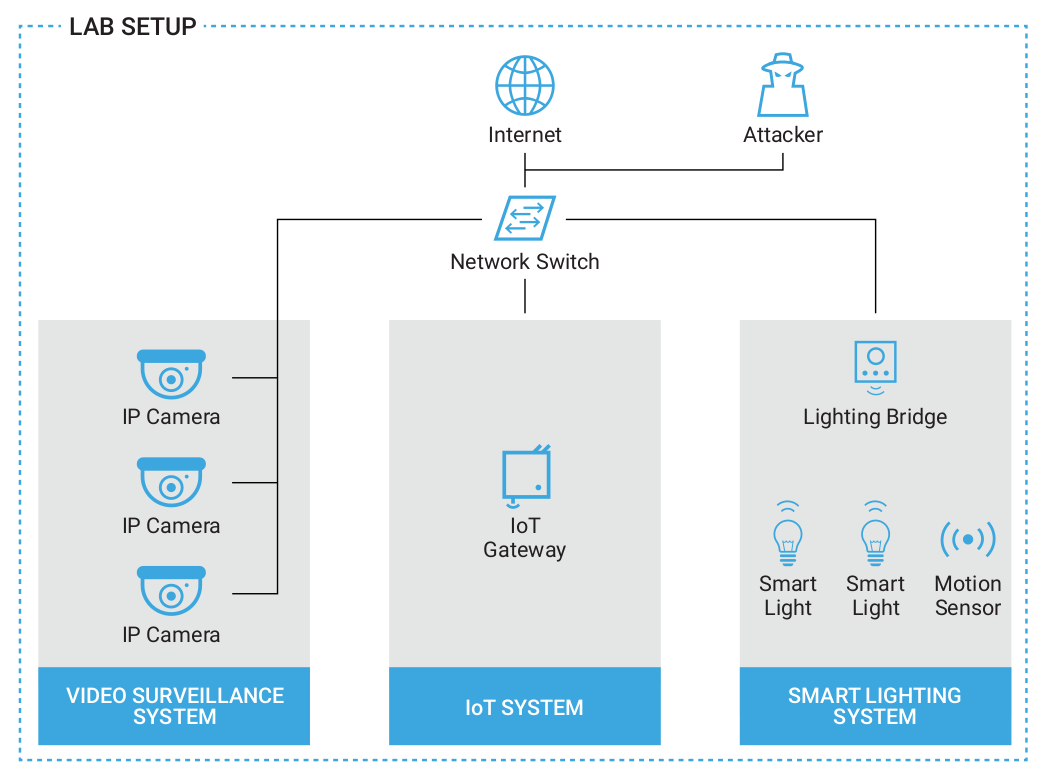

Forescout’taki güvenlik araştırmacıları, akıllı bir binanın video gözetimi (IP kameralar), akıllı aydınlatma (Philips Hue) ile entegrasyonunu taklit eden ve enerji tüketimini izleme gibi hizmetler için tasarlanan diğer alt sistemlerdeki bileşenleri entegre etmek için tasarlanmış bir IoT sistemini taklit eden bir test ortamı oluşturdu.

Keşif aşamasında, araştırmacılar video akışı için şifreli protokollerin (SRTP, TLS üzerinden RTP), dosya aktarımı (SFTP) ve web yönetimi (HTTPS) için desteklenmediğini veya varsayılan olarak etkin olmadığını fark ettiler.

Bunun bir etkisi, “hastanelerde veya video çekimlerinde hasta bilgileri de dahil olmak üzere, trafik koklama ve kurcalama, kimlik bilgileri ve hassas bilgileri de dahil olmak üzere trafik koklama ve tahrifatına izin veren” kötü bir yapılandırmadır.

IoT cihazlarında sıkça ortaya çıkan yanlış yapılandırma ve ciddi güvenlik açıkları, bir rakibin saldırı yapmak için güvenebileceği zayıf noktalardır.

“Laboratuar için satın aldığımız kameraların ikisi, en son ürün yazılımı sürümleri yüklüyken, araştırmaya başladıktan birkaç hafta sonra kritik derecede savunmasız (başka bir şirket tarafından) bulundu.” – Forescout

IP kameralarda güvensiz akış protokollerinin kötüye kullanılması, zaten ağda bulunan bir saldırgan için zor bir iş değildir; bu, çok fazla çaba harcamadan elde edilebilecek bir avantajdır (kimlik avı, haydut bir cihazı ağa bağlama).

Video beslemesini değiştirme, Ocean’ın 11 tarzı

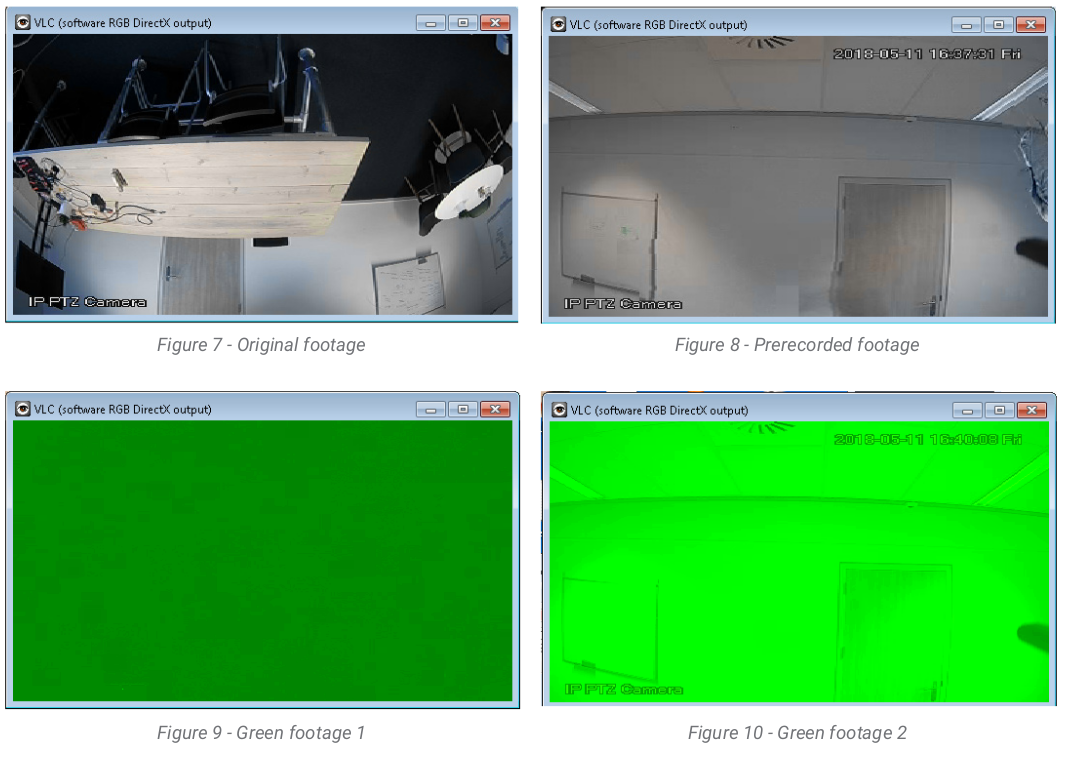

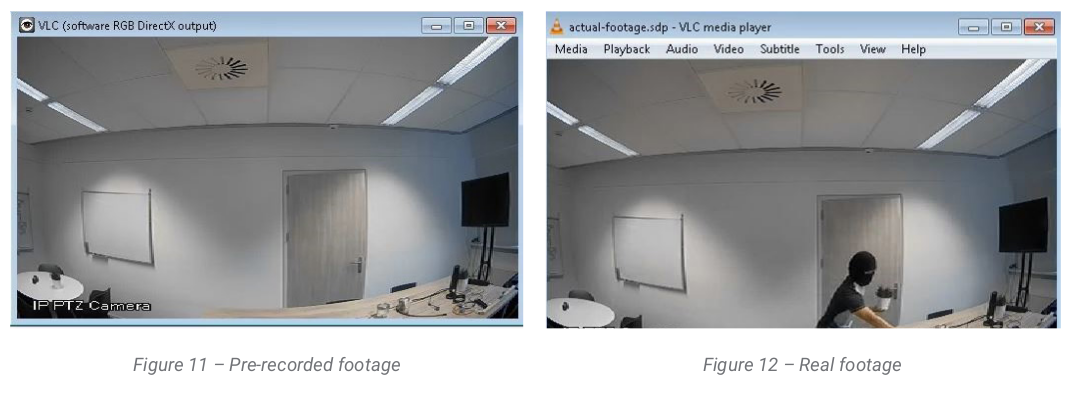

Gösteri amacıyla, Forescout araştırmacıları, video gözetim sistemine (VSS) keyfi bir akış verilmesine neden olan iki tür saldırı kullandı (hizmet reddi ve görüntü kaydı).

Kamera ürünlerinin modeli ve markası, ağ üzerinden iletimi sağlayan güvensiz akış protokollerine güvendikleri sürece önemsizdir.

Saldırının ilk aşaması, VSS’de kameradan görüntüleri göstermesini, kaydetmesini ve saklamasını önleyecek bir hizmet reddi koşulu oluşturmaktır.

Araştırmacılar bunu RTSP (Gerçek Zamanlı Akış Protokolü) veya RTP (Gerçek Zamanlı Aktarım Protokolü) trafiğini kötüye kullanarak başardılar.

Forescout, “NVR bir kamerayla bağlantı kurmaya çalıştığında, bir dizi RTSP komutu veriyor: SEÇENEKLER, AÇIKLAMA, KURULUM ve OYNAT”-OPTIONS, DESCRIBE, SETUP, and PLAY diyor.

Saldırgan bu mesajlara müdahale edebilir (bir komut isteğini bırakarak, hedefini değiştirerek, bir yanıtı bırakarak), NVR (ağ video kaydedici) artık kameraya bağlanamaz.

Aynı şey, paketleri düşürerek ve böylece NVR’yi mevcut oturumu sonlandırmaya zorlayarak bir RTP bağlantısı için elde edilebilir.

Saldırgan, paketleri enjekte ederek RTP bağlantısını flood altına sokarak, aşağıdaki etkilerden birini elde edebilir:

- NVR’da orijinal görüntülerden donmuş bir görüntü görünüyor

- Saldırı makinesinden gelen akış görüntüleri NVR’da görülüyor

- Yeşil bir görüntü gösteriliyor, çünkü her iki akış da birbirine karışıyor

Saldırının ikinci aşamasında, rakip, cihaz DoS’dan sonra yeni bir oturum kurmaya çalışırken NVR’ı önceden kaydedilmiş çekimler yapmaya zorlayabilir.

“NVR yeni bir oturum kurmaya çalıştığında, KURULUM isteğini yakala ve istemci portunu farklı olana değiştir. Bu, kameranın NVR tarafından başlangıçta talep edilenler yerine saldırgan tarafından belirtilen portlara akış yapmasını sağlar. OYNAT komutunu gönderirken NVR, KURULUM isteğinde belirtilen bağlantı noktasında trafik bekler, ancak kamera farklı bir bağlantı noktasına akar. “

Saldırganın bunu başarması için sınırlı bir zamanı var çünkü NVR trafik almazsa yeni bir bağlantı kurmaya çalışacak.

Saldırı video gösterimi burada mevcuttur .

Potansiyel hedefler için Shodan’a bakarken, araştırmacılar net RTSP ile internet üzerinden ulaşılabilen 4.6 milyondan fazla cihazı buldu. Çoğu Çin, ABD ve Brezilya’da.

Aydınlatma sistemine sahip olmak

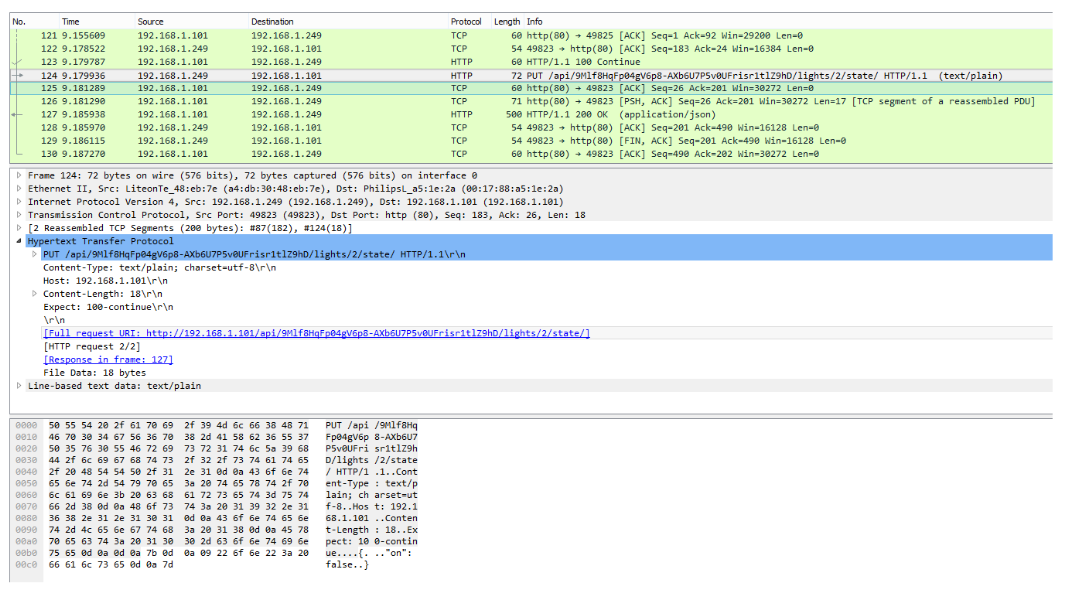

Forescout ayrıca bir tehdit aktörünün Philips Hue akıllı aydınlatma sistemini nasıl kötüye kullanabileceğini de test etti. VSS’de olduğu gibi, saldırı senaryosu, penetrasyon testi görevlerinde genellikle başarılı bir yöntem olan ağdaki hileli bir cihazı olan bir rakip olarak görüyor.

Sonuçlardan biri, sistemi DoS aracılığıyla devre dışı bırakmak, diğeri ise platformu yeniden yapılandırmaya izin vermek oldu. Bu, RESTful HTTP isteklerini kullanarak ışıklarla etkileşime izin veren bir API’nin yanlış kullanılmasıyla mümkün olmuştur.

“API’de kimlik doğrulaması [ açık metinle ], her istekle birlikte, bir kullanıcı köprüye kaydolduğunda oluşturulan bir belirteç gönderilerek gerçekleştirilir. Ağa dokunup mevcut bir kullanıcının belirtecini yakalayarak kötü amaçlı erişim sağlanabilir veya yeni bir kullanıcı kaydederek. ” – Forescout

Bu yöntem, saldırganın belirli ampulleri kapatmasını, belirli bir zaman aralığında yanıp sönmelerini sağlar; ayrıca daha sonra akıllı bina ağına giriş noktası olarak kullanılabilecek sisteme uzaktan erişim kazanmalarına da izin verebilir.

Shodan’da açığa çıkan Philips Hue sistemlerini ararken, güvensiz HTTP protokolünü kullanan birçoğu 9,300 cihaz tespit edildi.

Forescout’un vaka incelemesi sadece akıllı binalar için değil, güvensiz protokollerin ve savunmasız IoT cihazlarının herhangi bir yerinde, bunlardan ödün vermenin etkisinin ağın kritik alanlarına yayılmadığından emin olmadan kullanılır.

Ağ tarafından bölümlendirme, cihazın desteklediği güvenlik ayarlarından yararlanılması ve ağa bağlanan cihazların doğrulanması, daha güvenli bir dijital çevre sağlamanın yollarından bazılarıdır.

Araştırmanın daha fazla detayını, Forescout’un “ Makinelerin Yükselişi: Nesnelerin Çağı İçin Siber Güvenlik Stratejisini Dönüştürme ” başlıklı makalesinde bulabilirsiniz

Bleepingcomputer