Bu yazıda TryHackMe platformundaki OhSINT adlı CTF’i çözeceğiz. CTF’de sızma testlerinin bilgi toplama aşamasında önemli yer tutan OSINT’in yani açık kaynak istihbaratının temel seviyede ne olduğunu uygulayarak öğreneceğiz:

Burada bize verilen sadece bir fotoğraftan resim sahibinin:

1 – Profil fotoğrafını,

2 – Nereli olduğunu,

3 – Bağlandığı kablosuz bağlantının SSID’sini (Bağlandığı kablosuz ağın adı),

4 – Mail adresini,

5 – Mail adresini bulduğumuz siteyi,

6 – Şu an nerede olduğunu,

ve

7 – Parolasını bulmamız isteniyor.

Fotoğraf:

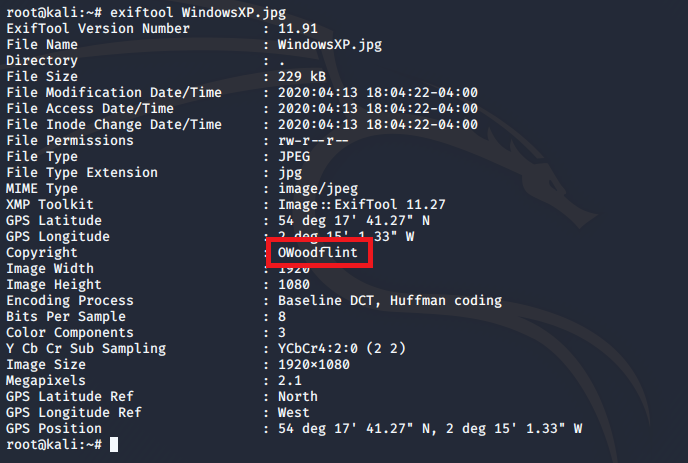

Araştırmaya fotoğrafın meta bilgilerini okuyarak başlayacağız. Bir fotoğrafın meta verileri; fotoğrafın sahibinden, nerede ve ne zaman çekildiğine ve flaşın kullanıp kullanılmadığına kadar birçok bilgiyi içerir. Meta verilerini okumayı bilgi toplamada sıkça kullanılan exiftool aracını kullanarak gerçekleştiriyoruz.

exiftool WindowsXP.jpg

Aramada telif hakkının OWoodFlint ismine ait olduğunu bulduk. Daha fazla bilgi için ismi Google’da aratıyoruz.

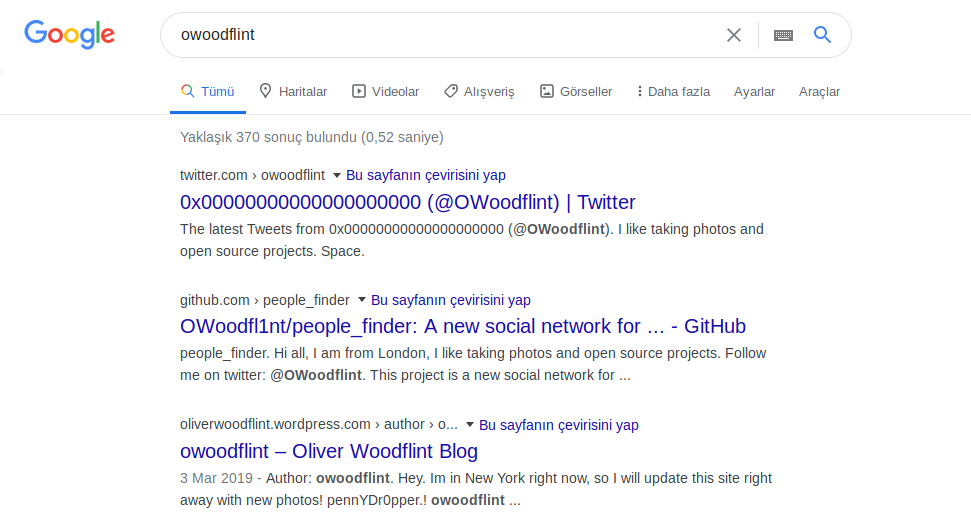

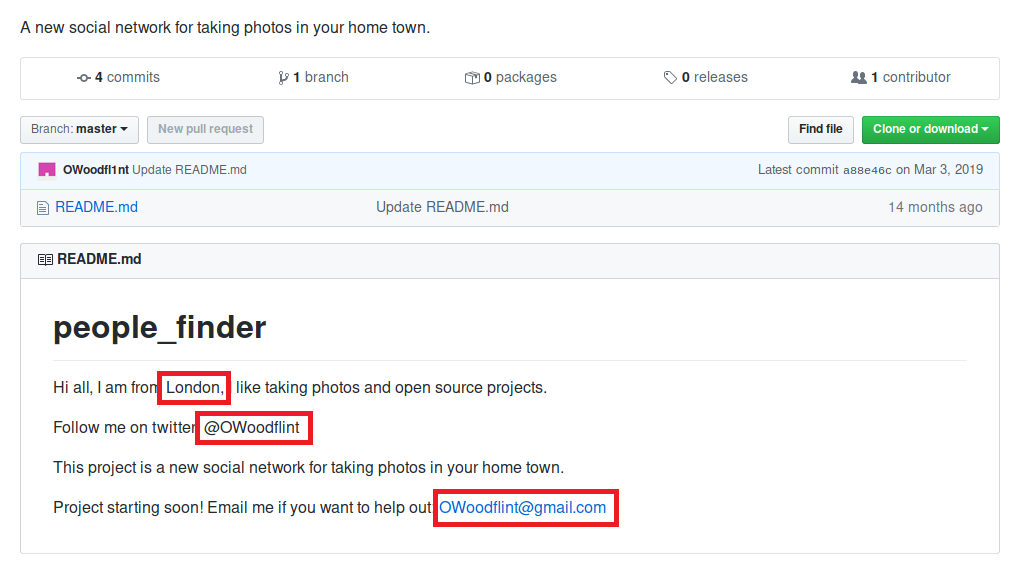

Arama sonucunda bu isimle ilişkini bir Wwitter profili, bir Github reposu ve bir de WordPress kullanarak oluşturulmuş blog sitesiyle karşılaştık. Sırası önemsiz olduğu için önce Github reposunu açıyoruz.

Şimdiden 3 sorunun cevabını yani:

Londralı olduğunu

Mail adresinin OWoodflint@gmail.com,

Ve mail adresini bulduğumuz siteyi Github olarak bulduk.

Bir de ek olarak Google aramada karşımıza çıkan Twitter hesabını da burada görmüş olduk. O zaman şimdi de Twitter profilini inceleyelim:

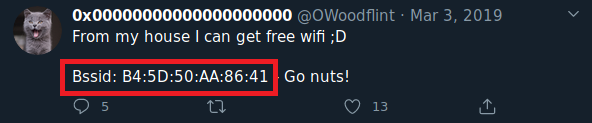

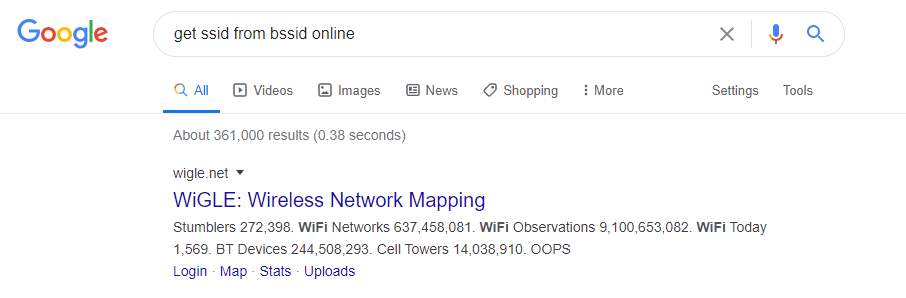

Buradan da profil fotoğrafını kedi olarak bulduk. Attığı ilk tweet’e bakınca bir BSSID paylaştığını görüyoruz. BSSID’nin (basic service set identifier) benzeri bulunmayan bir adres olduğunu öğreniyoruz. Bize sorulan SSID’nin buradan bulacağını tahmin ederek Google’da şöyle bir arama yaptım:

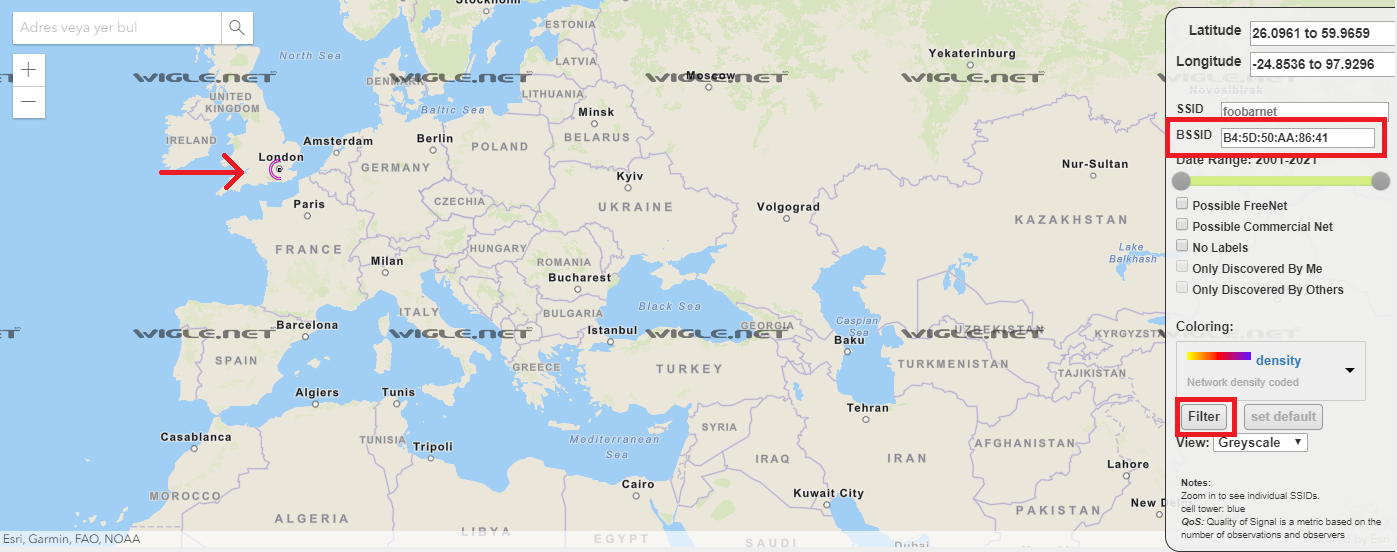

WiGLE adlı, kablosuz ağların coğrafi konumlarını kaydeden bir websitesi bulduk.

BSSID kısmına Twittar’dan bulduğumuz adresi kopyalayıp filtrele tuşuna bastıktan sonra Londra’da olduğunu tespit ettik ve yakınlaştırınca SSID’sini de UnileverWiFi olarak bulduk.

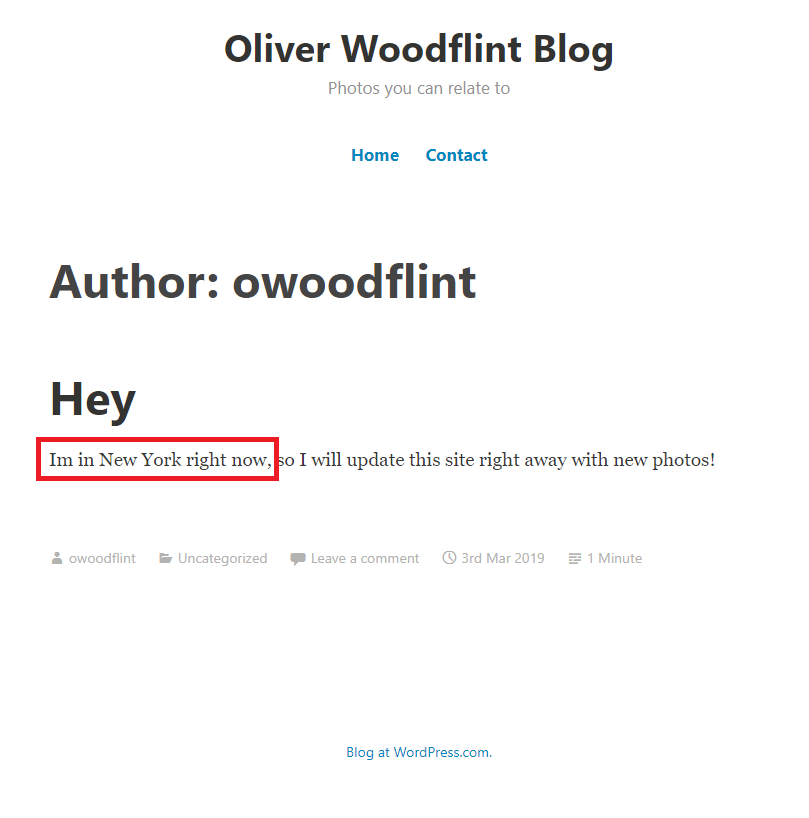

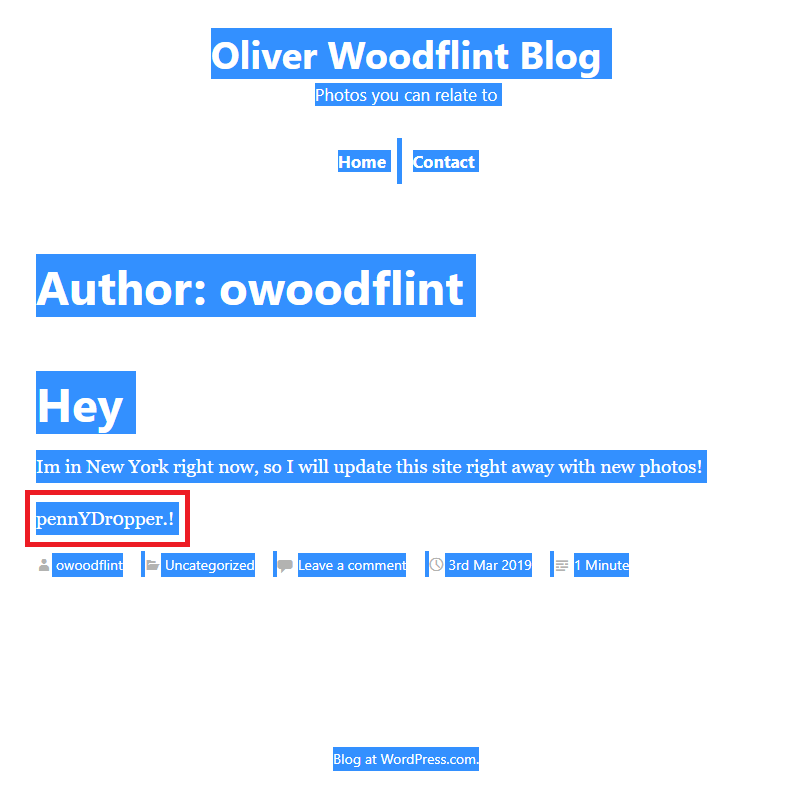

Burada işimiz bitti. Şimdi de Google aramalarında bulduğumuz 3. sonuca yani WordPress bloguna giriyoruz.

Karşımıza direkt şu anda New York‘ta olduğunu söyleyen bir post çıkıyor. Sayfa sıradan bir blog sitesi olarak gözükmekte ve kaynak koduna baktığımızda da dikkat çeken bir şeyle karşılaşmadık. Ancak kelimeleri vurguladığımızda son olarak bizden istenen parolayı da pennYDr0pper.! olarak bulduk.

Bir sonraki CTF’de görüşmek üzere.