Ortak Güvenlik Tehditleri

Bu bölümde ortak ağ saldırıları üzerinde duracağız. Daha spesifik olarak, sosyal mühendislik ve kötü amaçlı yazılımları ağ saldırılarının iki ana kaynağı olarak inceleyeceğiz. Ayrıca kuruluşlar için potansiyel veri kaybının kaynaklarını da tanıyacağız.

Ağ Saldırıları

Bilgisayar korsanları tarafından kullanılan farklı ağ saldırısı türlerini anlamak önemlidir. Bu saldırıları azaltmak için, önce çeşitli saldırı türlerini kategorize etmek yararlıdır. En genel ağ saldırıları kategorileri keşif (reconnaissance ) saldırıları, erişim (access) saldırıları ve hizmet reddi-denial of service (DoS) / dağıtılmış hizmet reddi- distributed denial of service (DDoS) saldırılarıdır.

Keşif Saldırıları

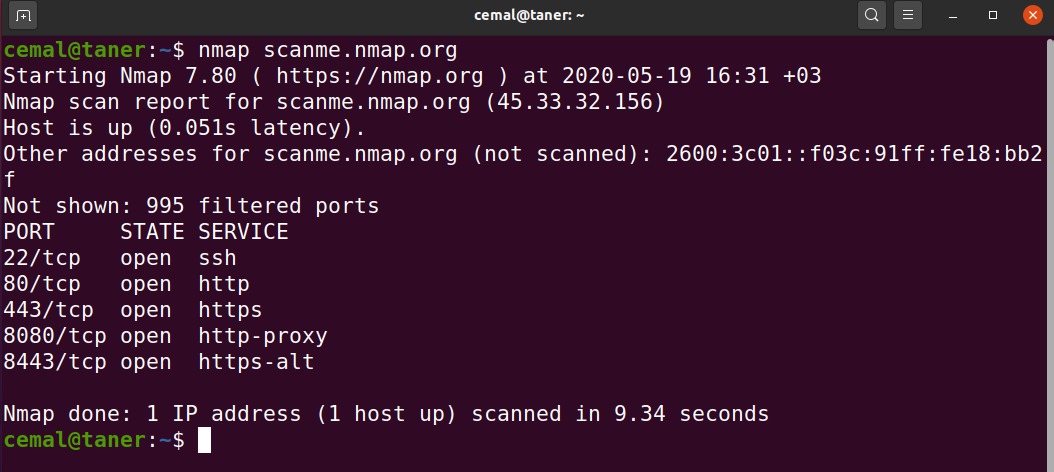

Bir keşif saldırısı, daha gelişmiş bir saldırıya teşebbüs etmeden önce hedeflenen mağdur hakkında daha fazla bilgi edinmeyi dener. Bilgisayar korsanları, sistemlerin, hizmetlerin veya güvenlik açıklarının yetkisiz olarak keşfedilmesi ve haritalandırılması için keşif saldırıları kullanır. WHOIS hizmeti aracılığıyla bilgi sorguları, ping taramaları, bağlantı noktası taramaları, güvenlik açığı tarayıcıları ve istismar araçları gibi araçlar, bilgisayar korsanları tarafından keşif saldırıları sırasında kullanılan yaygın tekniklerdir. Şekil 2-1’de en çok kullanılan keşif araçlarından Nmap görülmektedir.

Şekil 2-1 Örnek bir Nmap taraması

Erişim Saldırıları

Saldırgan keşif aşaması sırasında gerekli bilgileri topladıktan sonra genellikle ağa erişmeye çalışır. Erişim saldırıları, web hesaplarına, gizli veritabanlarına ve diğer hassas bilgilere erişmek için kimlik doğrulama hizmetlerinde, FTP hizmetlerinde ve web hizmetlerindeki bilinen güvenlik açıklarından yararlanır. Bilgisayar korsanının ana hedefleri, korumalı bilgileri almak, ağın güvenli alanlarına erişim elde etmek veya erişim ayrıcalıklarını artırmak olabilir. Altı yaygın erişim saldırısı türü vardır:

Parola Saldırıları: Bir bilgisayar korsanı, sosyal mühendislik, sözlük saldırıları, kaba kuvvet saldırıları veya ağ koklama gibi çeşitli yöntemleri kullanarak kritik sistem parolalarını keşfetmeyi amaçlar.

Güven Sömürüsü: Bir bilgisayar korsanı, bir sisteme erişim elde etmek için yetkisiz ayrıcalıklar kullanır ve muhtemelen hedefi tehlikeye atar. Örneğin, bir DMZ cihazının iç ağa erişimi varsa, bir saldırgan DMZ cihazına erişim sağlayarak ve bu konumu kullanarak saldırılarını oradan iç ağa başlatmak için kullanabilir.

Port Yeniden Yönlendirmesi: Bilgisayar korsanları, güvenliği ihlal edilmiş bir sistemi diğer hedeflere yönelik saldırıların temeli olarak kullanır.

Ortadaki Adam Saldırısı (Man-in-the-middle attack): Bir saldırgan, keşif yapmak veya verileri kendi aralarında hareket ederken değiştirmek amacıyla iletişim kuran iki meşru cihaz arasına kendisini yerleştirir. Bu, Katman 2 veya Katman 3’te olabilir. Ana amaç gizlice iletişimi dinlemektir, böylece saldırgan tüm trafiği görebilir.

Arabellek taşması saldırısı(Buffer overflow attack): Saldırgan, arabellek taşma güvenlik açığından yararlanır ve bu da programlama kusuru oluşturur. Bir hizmet girdiyi kabul ederse ve girdinin belirli bir boyutta olmasını bekler, ancak alım sırasında girdinin boyutunu doğrulamazsa, arabellek taşması saldırısına karşı savunmasız olabilir. Bu, bir saldırganın beklenenden daha büyük girdi sağlayabileceği ve hizmetin girdiyi kabul edip belleğe yazacağı, ilişkili arabelleği dolduracağı ve bitişik belleğin üzerine yazacağı anlamına gelir. Bu üzerine yazma sistemi bozabilir ve kilitlenmesine neden olarak DoS ile sonuçlanabilir. En kötü durumlarda, saldırgan kötü niyetli kodlar enjekte ederek sistem güvenliğinin aşılmasına neden olabilir.

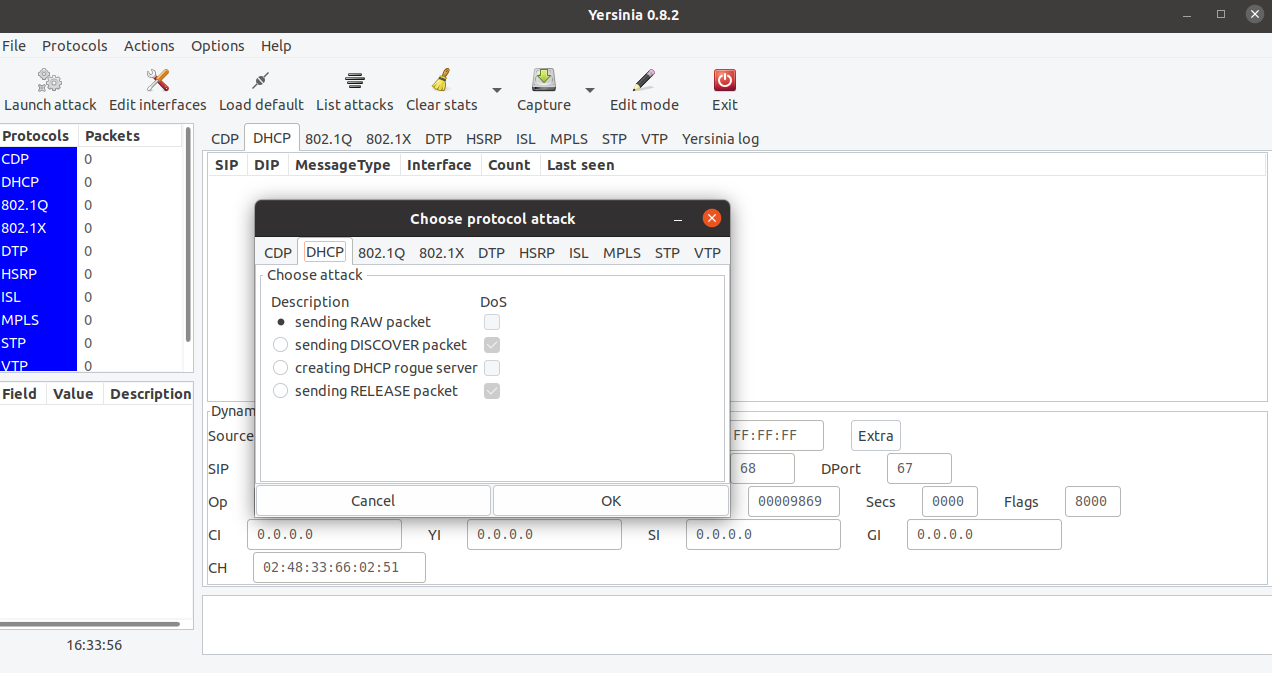

IP, MAC, DHCP Sahtekarlığı (IP, MAC, DHCP spoofing): Saldırgan, kendi sisteminden başka bir sistemden kaynaklanmış gibi görünen bir trafik gönderir. MAC veya IP kimlik sahtekarlığı gerçekleştirmek için saldırgan, gerçek adreslerinden farklı MAC veya kaynak IP adresleri kullanır. DHCP kimlik sahtekarlığı, DHCP sunucusu veya DHCP istemcisi ile yapılabilir. DHCP sunucusu kimlik sahtekarlığı gerçekleştirmek için, saldırgan bir ağda saldırgan tanımlı parametrelerle istemci isteklerine yanıt verecek olan sahte bir DHCP sunucusunu etkinleştirir.

İstemci tarafında ise DHCP sunucusunun IP adres havuzunu tüketme amacıyla istek başına benzersiz bir MAC adresi belirterek DHCP istemci istekleri göndererek DHCP sunucusunda bulunan IP adresleri tüketilerek istemcilerin daha önce oluşturulan sahte DHCP sunucu üzerinden IP adresi alması sağlanır. Şekil 2-2’de bu saldırılarda sıklıkla kullanılan Yersinia aracı görülmektedir.

Resim 2-2 Yersinia aracı

DoS ve DDoS Saldırıları

DoS saldırıları, kritik bir bilgisayarın veya ağın tüm kaynaklarını, geçerli kullanıcılar için kullanılamaz hale getirmek amacıyla tüketmeye çalışır. DoS saldırısı genellikle kullanıcılara, cihazlara veya uygulamalara bir tür hizmet kesintisi ile sonuçlanır. Kötü niyetli saldırganlar, bir kurbana çok sayıda farklı kaynaktan gelen paketlerle saldırabilir. Böylece saldırı potansiyel olarak binlerce kaynaktan aynı anda gerçekleşir. Bu saldırı türüne DDoS saldırısı denir. DDoS, botnet olarak bilinen, güvenliği ihlal edilmiş sistem ağlarından gerçekleştirilir. DDoS saldırıları, mağdur üzerindeki etkilerini artırmak için yansıma ve yükseltme de (reflection ve amplification ) kullanabilir. Yansıtma saldırısı, saldırganın çeşitli IP protokolleri kullanan bilgisayarlara çok sayıda protokol isteği paketi gönderdiği DoS saldırısının bir tipidir. Bu yansıtıcılar, belirli bir hedefe yanıt paketleri göndererek yanıt verir ve böylece kurban sistem dışı kalır. Bir yükseltme saldırısında, küçük bir sahte paket yansıtıcıdan büyük bir yanıt çıkarır. DoS saldırılarına örnek olarak şunlar verilebilir:

Ölüm pingi (Ping of death): Bir saldırgan bir ağdaki bilgisayara yanlış biçimlendirilmiş veya kötü amaçlı ping gönderir (bu durumda, 65.535 bayt maksimum paket boyutundan daha büyük bir paket-daha sonra eski sistemlerin asmak veya çökmesine neden olur.

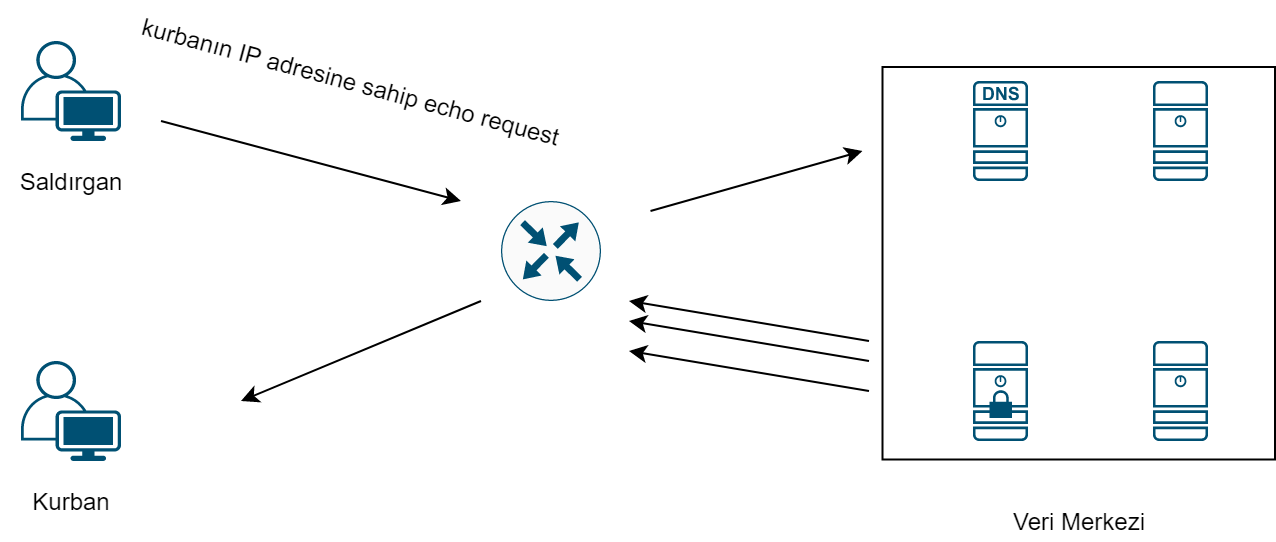

Smurf saldırısı (Smurf attack): Bilgisayar korsanları, büyük bir ağın yayın adresine çok sayıda ICMP yankı isteği paketi gönderir. Bu paketler kurbanın adresini kaynak IP adresi olarak içerir. Büyük ağa ait her ana bilgisayar kurbana ICMP yankı yanıt paketleri göndererek yanıt verir ve kurban bu yoğun trafiğin altında kalarak çöker. Bu işlem sırasında yansıtma ve yükseltme teknikleri kullanılabilir. Şekil 2-3’de örnek bir smurf saldırı görülmektedir.

Şekil 2-3 Smurf Saldırısı

TCP SYN sel saldırısı (TCP SYN flood attack): Saldırgan, bir kurban ana bilgisayara rasgele kaynak adresleri içeren birden fazla TCP SYN paketi göndererek TCP üç yönlü el sıkışma tasarımından yararlanır, ev sahibini yanıt vermeye ve hiç gelmemiş bir ACK paketini beklemeye zorlar ve böylece kurbanı çok sayıda yarı açık TCP bağlantısıyla bırakırak devre dışı kalmasını sağlar.

Zararlı Yazılım (Malware)

Kötü amaçlı yazılım, aşağıdakiler de dahil olmak üzere çeşitli yollarla bilgisayarlara ve sistemlere bulaşan zarar verme amaçlı hazırlanmış yazılımlardır:

Virüs: Bilgisayar zararlı yazılımlarının ilk ve en yaygın türü virüslerdir. Virüsler, diğer bilgisayarlara yayılmak ve enfekte etmek için insan eylemi gerektirir. Örneğin, bir virüs bir mağdur bir e-posta ekini açtığında, bir USB sürücüsünde bir dosya açtığında veya bir dosya indirdiğinde bilgisayara bulaşabilir.

Virüs, kendisini bilgisayar koduna, yazılıma veya bilgisayardaki belgelere ekleyerek gizlenir. Açıldığında, virüs bilgisayarı yürütür ve bulaştırır.

Virüsler şunları yapabilir:

- Tüm sürücüleri değiştirir, bozar veya tüm sürücüleri siler.

- Bilgisayar önyükleme sorunlarına ve bozuk uygulamalara neden olabilir.

- Tehdit aktörlerine hassas bilgiler yakalar ve gönderir.

- Yaymak için e-posta hesaplarına erişir ve kullanır.

- Tehdit aktörü tarafından çağrılıncaya kadar uykuda olur.

Truva Atı (Trojan): Tehdit aktörleri, ana bilgisayarları tehlikeye atmak için Truva atlarını kullanır. Truva atı, yararlı görünen ancak kötü amaçlı kod taşıyan bir programdır. Truva atları genellikle bilgisayar oyunları gibi ücretsiz çevrimiçi programlarla sağlanır. Masum kullanıcılar Truva atı ile birlikte oyunu indirip kurarlar.

RAT (Remote Access Trojan), olarak biline türü en meşhur olanıdır. Bilgisayar korsanı bir şekilde bilgisayarınıza RAT bulaştırabilirse kontrolünü tamamen ele geçirebilir. Kameradan vide resim kaydetmeye, klavyeden basılan tuşları kaydetmete, mükrofondan ses kaydetmeye kadar birçok yıkıcı sonuçlara varacak eylemde bulunabilir.

Ransomware (Fidye Yazılımı): Günümüzde en sık görülen zararlı yazılımardandır. Ransomware genellikle dosyaları şifreleyerek ve daha sonra şifre çözme anahtarı için fidye talep eden bir mesaj görüntüleyerek dosyalarınıza erişiminizi engeller. Güncel yedekleri olmayan kullanıcılar, dosyalarının şifresini çözmek için fidye ödemek zorunda kalabilir. Ödeme genellikle banka havalesi veya Bitcoin gibi kripto para birimleri kullanılarak yapılır.

Birçok antivirüs üreticisinin oluşturduğu https://www.nomoreransom.org/ projesi ile ücretsiz olarak bilinen fidye yazılımlarına ödeme yapmadan çözüm bulmak mümkündür.

Diğer Zararlı Yazılım Türleri

Adware: Reklam yazılımı genellikle çevrimiçi yazılım indirilerek dağıtılır. Reklam yazılımları, açılır web tarayıcı pencerelerini, yeni araç çubuklarını kullanarak veya bir web sayfasını beklenmedik bir şekilde farklı bir web sitesine yönlendirerek istenmeyen reklamlar görüntüleyebilir. Açılan pencerelerin kontrol edilmesi zor olabilir, çünkü yeni pencereler kullanıcının kapatabildiğinden daha hızlı açılır.

Rootkit: Rootkit’ler tehdit aktörleri tarafından bir bilgisayara yönetici hesabı düzeyinde erişim elde etmek için kullanılır. Varlıklarını gizlemek için güvenlik duvarını, antivirüs korumasını, sistem dosyalarını ve hatta OS komutlarını değiştirebildikleri için tespit edilmesi çok zordur. Tehdit oyuncularına PC’ye erişmelerini sağlayan ve dosya yüklemelerine izin veren ve DDoS saldırısında kullanılacak yeni yazılımlar yükleyebilecekleri bir arka kapı sağlayabilirler. Bunları kaldırmak için özel rootkit kaldırma araçları kullanılmalıdır, aksi takdirde işletim sisteminin tam olarak yeniden yüklenmesi gerekebilir.

Spyware: Adware’e benzer, ancak kullanıcı hakkında bilgi toplamak ve kullanıcının rızası olmadan tehdit aktörlerine göndermek için kullanılır. Casus yazılımlar, tarama verilerini toplarsa düşük bir tehdit olabilir veya kişisel ve finansal bilgileri yakalarsa bu sefer yüksek bir tehdit olabilir.

Worm: Solucan, meşru yazılımdaki güvenlik açıklarından yararlanarak kullanıcı eylemleri olmadan otomatik olarak yayılan, kendini çoğaltan bir programdır. Ağı, aynı güvenlik açığına sahip diğer kurbanları aramak için kullanır. Bir solucanın amacı genellikle ağ işlemlerini yavaşlatmak veya bozmaktır.

Sosyal Mühendislik

Sosyal mühendislik, bireyleri bir eylemi gerçekleştirmeleri veya gizli bilgileri ifşa etmeleri için manipüle etmeye çalışan bir erişim saldırısıdır. Sosyal mühendislik genellikle insanların yararlı olma isteğine dayanır. Bu saldırı aynı zamanda insanların zayıflıklarından da faydalanır. Aşağıda sosyal mühendislik saldırılarının yaygın olanları sıralanmıştır:

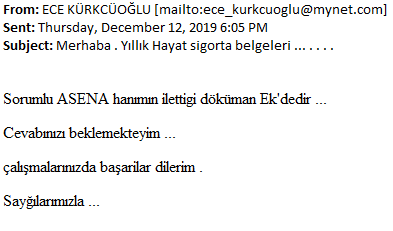

Kimlik avı-Oltalama (Phishing): Saldırı türü genellikle bir kullanıcıya geçerli ve güvenilir bir kaynaktan gelmiş gibi görünen ve bir bağlantı içeren bir e-posta iletisi olarak sunulur. Kullanıcı bağlantıyı tıkladığında, kullanıcı adları / şifreler, hesap numaraları gibi gizli bilgileri vermesi istenir. Zararlı yazılım bulaştırmak amacıyla da benzer e-postalar gönderilebilir. İlgili kişi e-posta ekinde gönderilen dökümanı açtığında bilgisayarına zararlı yazılım bulaşacaktır. Bu zararlı yazılımlar genellikle bilgisayardaki dosyaları şifreleyip fidye talep eden ransomware isimli fidyeleme zararlı yazılımlarıdır. Şekil 2-4’te örnek bir oltalama e-postası görülmektedir.

Şekil 2-4 Fidyeleme yazılımı bulaştırmak amaçlı gönderilmiş e-posta örneği

Spear phishing (Hedef Odaklı Kimlik Avı): Bu, belirli bir kişi veya kuruluş için uyarlanmış bir e-posta iletisi olarak sunulan, hedeflenen bir kimlik avı saldırısıdır. Veri çalmak veya zararlı yazılım yüklemek amacıyla gerçekleştirilir.

Whaling : Bir önceki saldırı tipi gibi, bu da hedeflenen e-postalar kavramını kullanır; ancak, hedefin profil tanımını artırır. Bu saldırının hedefinde genellikle bir organizasyonun en üst düzey yöneticilerinden biri bulunur.

Tailgating (Arkadan Takip) : Bir tehdit aktörün güvenli bir alana erişmek için yetkili bir kişiyi hızla takip ettiği sosyal mühendislik türüdür. Örneğin çalışanların kartla turnikeden geçtiği bir plazada CEO güvenlik personeli tarafından turnike yerine kapılar açılarak karşılanmaktadır. Bu saldırıyı yapan tehdit aktörü CEO’nun bir adım arkasından yürüyerek ve kendisini güvenlikçilere onun tanıdığıymış gibi göstererek binaya erişim elde eder. Tabi bu arada CEO tarafından fark edilmemesi gerekmektedir.

Sosyal mühendislik saldırılarını anlamak adına Kevin Mitnick’in Aldatma Sanatı (ODTÜ Yayıncılık, Ankara) isimli kitabını tavsiye ederim.

Veri Kaybı

Veriler, bir kuruluşun en değerli varlığıdır. Veri kaybı veya veri hırsızlığı, verilerin kasıtlı veya kasıtsız olarak kaybolması, çalınması veya dış dünyaya sızdırılmasıdır. Yaygın veri kaybı ve veri hırsızlığı vektörleri aşağıdakileri içerir:

■ E-posta ekleri: E-posta ekleri genellikle kurumsal ağdan ayrılırken ele geçirilebilecek gizli şirket, müşteri ve kişisel veriler gibi hassas bilgiler içerir.

■ Şifrelenmemiş cihazlar: Akıllı telefonlar ve diğer kişisel cihazlar genellikle yalnızca bir şifre ile korunur. Çalışanlar bazen hassas şirket bilgilerini şifreleme kullanmadan bu cihazlara gönderirler.

■ Bulut depolama cihazları: Verileri buluta kaydetmenin birçok faydası vardır. Bununla birlikte, zayıf güvenlik ayarları nedeniyle buluta erişim tehlikeye atılırsa hassas veriler kaybedilebilir.

■ Çıkarılabilir medya: USB bellek çubuğu gibi çıkarılabilir bir depolama cihazına hassas veriler koymak, bu verileri bir akıllı telefona koymaktan daha fazla tehdit oluşturabilir. Bu tür cihazlar yalnızca kolayca kaybolmaz veya çalınmaz; ayrıca, içerdikleri veriler için genellikle parolalara, şifrelemeye veya başka bir korumaya sahip değildirler.

■ Basılı kopya: Kurumsal veriler tamamen imha edilmelidir. Örneğin, gizli veriler artık gerekmediğinde parçalanmalıdır.

■ Uygun olmayan erişim kontrolü: Parolalar ilk savunma hattıdır. Güvenliği ihlal edilmiş çalıntı parolalar veya zayıf parolalar, bir saldırganın kurumsal verilere kolayca erişimini sağlayabilir.