Bu yazımda CyberExam platformunda bulunan Privilege Escalation-Exploiting Capabilities odasının çözümünü anlatacağım.Bu oda bizden “flag.txt” dosyasını okumamızı istiyor.

İlk önce “scp LinEnum.sh user@192.168.0.40:/tmp” komutu ile LinEnum.sh adlı betiği, user adlı kullanıcıyla 192.168.0.40 IP adresindeki sunucunun tmp dizinine güvenli bir şekilde kopyalıyorum.

Daha sonra “ssh user@192.168.0.40” komutu ile 192.168.0.40 IP adresindeki sunucuya, user adlı kullanıcı hesabıyla bağlanma işlemi başlatıyoruz ve şifreyi odanın başında verildiği gibi password olarak giriyoruz.Bağlandığımızı görüyoruz.

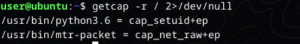

“getcap -r / 2>/dev/null” komutu ile sistemdeki tüm dosyaların ve dizinlerin ek yeteneklerini (capabilities) listeleliyorum ve

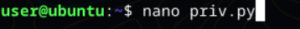

“cap_setuid+ep” ek yeteneğini görüyorum.Bu yetenek bir sürecin kullanıcı kimliğini(UID) değişterimesine izin verir.Aklıma root yetkileriyle bash kabuğu başlatan bir python kodu yazmak geliyor.”nano priv.py” komutu ile nano metin editörünü açıyorum ve priv.py adında bir dosya oluşturuyorum.

Metin editörünü açtıktan sonra bu kod ile sistemde bir bash kabuğu başlatmayı hedefliyorum.

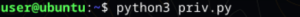

“python3 priv.py” komutu ile dosyayı çalıştırıyorum.

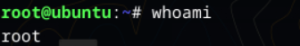

“whoami” komutu ile kim olduğumu kontrol ederken root olduğumu görüyorum.Kod başarılı bir şekilde çalıştı ve bash aldım.

“cd /” komutu ile / dizinine gidiyorum.

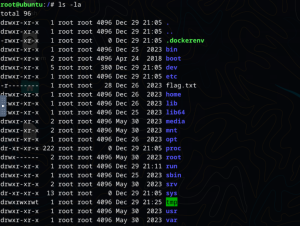

“ls -la” komutu ile dizinin altındaki dosyaları listeliyorum.

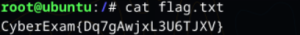

Ve odanın bizden istediği dosyanın burda olduğunu görüyorum.”cat flag.txt” komutu ile dosyayı okuyorum.

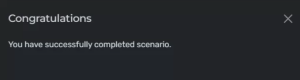

Dosyanın içeriğini “CyberExam{Dq7gAwjxL3U6TJXV}” olarak görüntülüyorum ve bu da sorunun cevabı oluyor.Odayı tamamlamış oluyorum.