Tehdit aktörü olarak bilinen BrazenBamboo, Fortinet’in Windows için FortiClient yazılımındaki düzeltilmemiş bir güvenlik açığını, DEEPDATA adlı modüler bir çerçeve aracılığıyla VPN kimlik bilgilerini çalmak için kullandı.

Güvenlik firması Volexity, bu kritik güvenlik açığını Temmuz 2024‘te tespit etti ve BrazenBamboo‘yu DEEPDATA, DEEPPOST ve LightSpy gibi zararlı yazılımların geliştiricisi olarak tanımladı.

DEEPDATA: Gelişmiş Bir Sömürü Aracı

Volexity araştırmacıları Callum Roxan, Charlie Gardner ve Paul Rascagneres, DEEPDATA’yı şu şekilde tanımlıyor:

“DEEPDATA, hedef cihazlardan geniş çapta bilgi toplamak için kullanılan, Windows işletim sistemine yönelik modüler bir sömürü aracıdır.”

Bu zararlı yazılım, geçtiğimiz hafta içinde Çin bağlantılı tehdit aktörü APT41 tarafından, WhatsApp, Telegram, Signal, WeChat, LINE, QQ, Skype, Microsoft Outlook, DingDing, Feishu ve KeePass gibi platformlardan veri toplamak için kullanıldığı rapor edildi. Ayrıca uygulama şifreleri, web tarayıcı bilgileri, Wi-Fi erişim noktaları ve kurulu yazılımları hedef alıyor.

Fortinet VPN Açığı Hedef Alınıyor

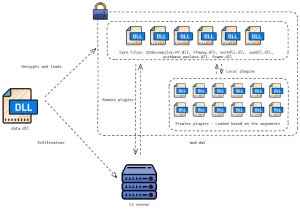

DEEPDATA’nın temel bileşeni olan “data.dll”, 12 farklı eklentiyi yükleyip çalıştırmak için bir düzenleyici modülü (frame.dll) kullanıyor. Bu eklentiler arasında, daha önce belgelenmemiş bir FortiClient DLL’i yer alıyor. Bu eklenti, Fortinet’in Windows için VPN istemcisindeki sıfır gün açığını kullanarak kullanıcı kimlik bilgilerini cihazın belleğinden çıkarıyor.

Volexity, bu açığı 18 Temmuz 2024‘te Fortinet’e bildirdi ancak açığın hâlâ yamalanmadığını belirtti.

DEEPPOST ve LightSpy ile Güçlenen Espiyonaj Yetkinlikleri

BrazenBamboo’nun zararlı yazılım portföyündeki bir diğer araç olan DEEPPOST, uzak bir hedefe dosya sızdırma yeteneğine sahip bir veri kaçırma aracıdır. DEEPDATA ve DEEPPOST, tehdit aktörünün mevcut siber casusluk yeteneklerini genişletirken, bu yazılımlar LightSpy’ın Windows, macOS ve iOS platformlarındaki çeşitleriyle entegre çalışıyor.

Volexity, LightSpy’ın Windows sürümünün diğer işletim sistemlerine yönelik sürümlerden farklı bir mimariye sahip olduğunu, bir kurulum dosyasıyla yüklenerek bellekte shellcode çalıştırdığını ve bu kodun bir komuta-kontrol sunucusundan düzenleyici bileşeni indirdiğini belirtiyor.

LightSpy’ın düzenleyici modülü, verilerin sızdırılması için WebSocket ve HTTPS iletişim protokollerini kullanıyor ve kamera kaydı, uzaktan komut çalıştırma, ses toplama, tarayıcı verileri ve ekran görüntüsü alma gibi işlevler sunuyor.

Çin Bağlantılı Bir Yapı mı?

Araştırmacılar, LightSpy ve DEEPDATA arasında kod ve altyapı düzeyinde önemli benzerlikler olduğunu, bu zararlı yazılımların büyük olasılıkla hükümet operatörleri için araçlar geliştirmekle görevlendirilmiş özel bir işletmenin ürünü olduğunu belirtiyor. BrazenBamboo, çok platformlu yeteneklere sahip, operasyonel sürdürülebilirliği yüksek bir tehdit aktörü olarak tanımlanıyor.

Volexity, BrazenBamboo’nun gelişmiş bir geliştirme fonksiyonuna ve operasyonel gereklilikleri karşılayan bir çıktıya sahip olduğunu ifade ediyor.