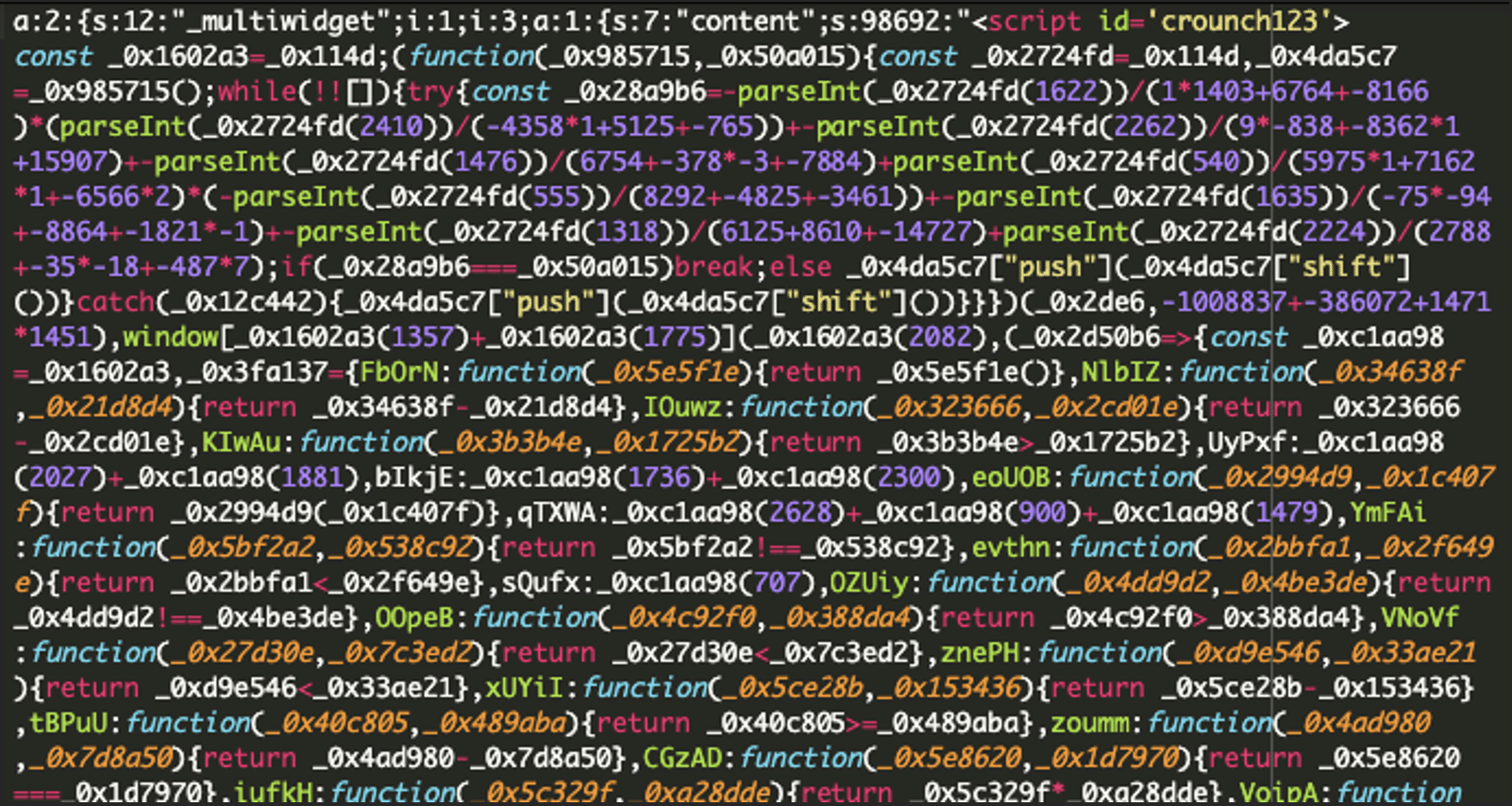

Kısa süre önce, bir kredi kartı skimmer’ının bir Magento sitesinin ödeme sayfalarını hedef aldığına dair bir makale yayımladık. Şimdi ise, güvenliği ihlal edilmiş bir WordPress web sitesi üzerinde yaptığımız incelemelerde daha gelişmiş bir kredi kartı skimmer kötü amaçlı yazılımıyla karşılaştık.

Bu kötü amaçlı yazılım, WordPress web sitelerini hedef alarak, veritabanı girdilerine zararlı JavaScript kodları sessizce enjekte ediyor ve hassas ödeme bilgilerini çalıyor. Yazılım, özellikle ödeme sayfalarında aktif hale geliyor ve ya mevcut ödeme alanlarını ele geçiriyor ya da sahte bir kredi kartı formu ekliyor.

Kötü Amaçlı Yazılım Nasıl Çalışır?

Kötü amaçlı yazılım, sayfa URL’sinde “checkout” ifadesini kontrol ederken “cart” kelimesini hariç tutar. Bu yöntem, kötü amaçlı yazılımın yalnızca kullanıcıların ödeme bilgilerini göndermeye hazır olduğu sırada etkinleşmesini sağlar.

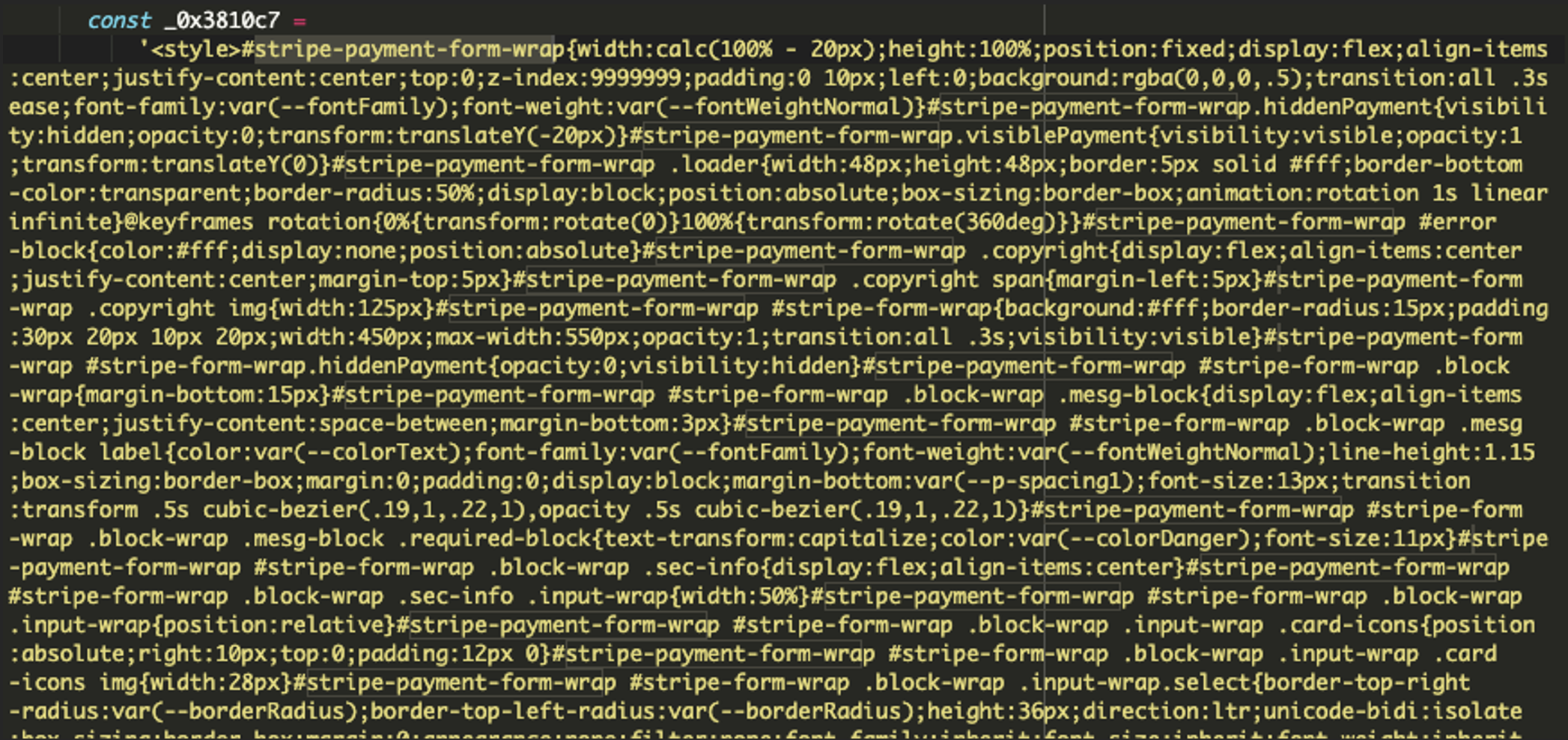

Kötü amaçlı yazılım, meşru ödeme sağlayıcılarını (örneğin, Stripe) taklit eden sahte bir ödeme formu oluşturur. Bu form, kredi kartı numarası, son kullanma tarihi, CVV ve fatura bilgileri için alanlar içerir. Eğer sayfada zaten bir meşru ödeme formu varsa, kötü amaçlı yazılım bu alana girilen verileri gerçek zamanlı olarak yakalar.

Bu yöntem, kullanıcıların farkında olmadan hassas ödeme bilgilerini saldırganlara sağlamasına yol açar.

Kötü Amaçlı Yazılımın Nasıl Çalıştığı

Kötü amaçlı yazılım, ziyaretçi ödeme bilgilerini doldurdukça bu bilgileri gerçek zamanlı olarak yakalar. Bazı durumlarda, mevcut ödeme alanlarını ele geçirir ve yeni bir form oluşturmadan çalışır. Bu yaklaşım, çeşitli ödeme sistemleriyle uyumluluğu sağlar.

Ödeme Bilgilerini Yakalama ve Şifreleme

Kötü amaçlı yazılım, kullanıcının girdiği bilgileri toplar ve şifreleyerek uzak bir saldırgan sunucusuna gönderir:

Verilerin Şifrelenmesi ve Gönderilmesi

Çalınan veriler, AES-CBC algoritması ile şifrelenir ve ardından Base64 ile kodlanır. Şifrelenmiş veriler, kullanıcı deneyimini kesintiye uğratmadan sessizce iletilir:

Çalınan veriler, aşağıdaki gibi kötü amaçlı alan adlarına gönderilir:

- valhafather[.]xyz

- fqbe23[.]xyz

Bu alan adları, saldırganların kontrolünde olup şimdilik kara listede yer almaktadır.

Tehditin Tehlikesi

Bu kötü amaçlı yazılım, ödeme bilgilerinin (kredi kartı numaraları, CVV kodları gibi) sessizce çalınmasına olanak tanır. Çalınan bilgiler, dolandırıcılıkta kullanılabilir veya yeraltı pazarlarında satılabilir. Kötü amaçlı yazılım, arka planda çalışarak normal ödeme sürecini kesintiye uğratmadan hedefini gerçekleştirir.

Temizlik ve Koruma Önlemleri

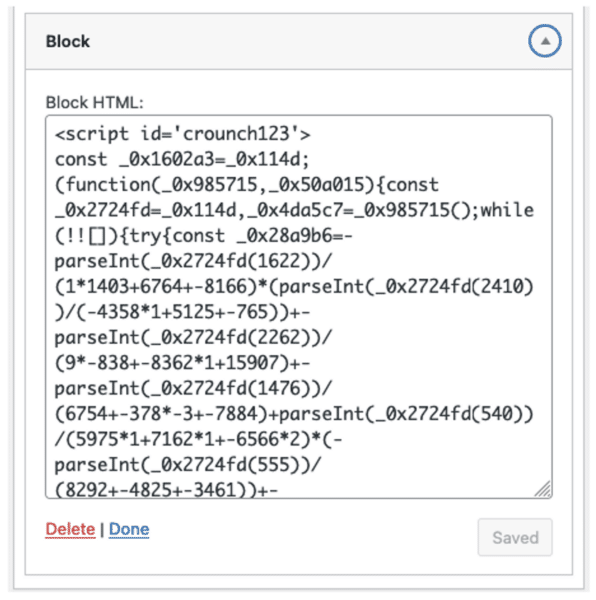

- HTML Widget’larını İnceleyin

- WordPress yönetici paneline giriş yapın.

- wp-admin > Görünüm > Widget’lar sekmesine gidin.

- Tüm Özel HTML blok widget’larını şüpheli

<script>etiketleri için kontrol edin.

- Korunma Adımları

- Düzenli Güncellemeler: Eklentiler ve temalar dahil olmak üzere web sitenizin tüm yazılımlarını güncel tutun.

- Güçlü Yönetici Şifreleri: İki faktörlü kimlik doğrulamayı etkinleştirin ve güçlü şifreler kullanın.

- Dosya Bütünlüğü İzleme: Dosya değişikliklerini tespit etmek için bir bütünlük izleme aracı kullanın.

- Web Uygulama Güvenlik Duvarı (WAF): Kötü amaçlı trafiği engellemek ve saldırılara karşı koruma sağlamak için bir güvenlik duvarı uygulayın.

Sonuç

Bu kredi kartı skimmer, WordPress veritabanlarında gizlenerek hassas ödeme işlemlerini hedef alıyor. Kullanıcılar, farkında olmadan ödeme bilgilerini saldırganlara sağlıyor. Güncel kalmak, düzenli tarama yapmak ve güçlü güvenlik önlemleri almak bu tür tehditlere karşı koruma sağlar.