Check Point, VPN’e yönelik son saldırı girişimleriyle bağlantılı Network Security Gateway ürününde bulunan Zero-Day zafiyeti hakkında uyarıda bulunuyor.

Check Point, bu hafta başında yayınladığı bir blog yazısında, tehdit aktörlerinin sadece parola ile kimlik doğrulaması yapılan eski VPN yerel hesaplarında oturum açmaya çalışarak “az sayıda” müşteriyi hedef aldığı uyarısında bulunmuştu. Siber güvenlik sağlayıcısı, müşterilerine yerel hesaplar için yalnızca parola ile kimlik doğrulama kullanmamalarını tavsiye etmişti ve bu hesaplar için bu tür kimlik doğrulamayı engellemek üzere Security Gateway ürünleri için bir güncelleme yayınlamıştı.

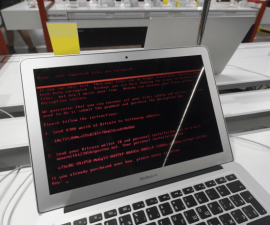

Salı günü blog yazısında yapılan bir güncellemede ise Check Point, oturum açma girişimlerinin temel nedenini keşfettiğini ve ilgili zafiyetin CVE-2024-24919 numaralı zero-day güvenlik açığı olduğunu bildirdi. Güncellemeye göre, güvenlik açığı potansiyel olarak “Saldırganın VPN veya Mobil bağlantının aktifleştirilmesi ile uzaktan erişim sağlayarak Internet-connected Gateway’lerde belirli bilgileri okumasına olanak tanıyor.”

Güvenlik açığı CloudGuard Network, Quantum Maestro, Quantum Scalable Chassis, Quantum Security Gateways ve Quantum Spark cihazları dahil olmak üzere Check Point ürünlerini ve araçlarını etkiliyor. Check Point, zero-day açığı için düzeltmeler yayınladı ve müşterileri yamaları uygulamaya davet etti.

Check Point, CVE-2024-24919 için “Şu ana kadar gördüğümüz girişimler, 27 Mayıs’ta müşterilerimizi uyardığımız an ile aynı noktadayız, bu zero-day saldırısı yalnızca parola kimlik doğrulaması ile eski yerel hesaplara uzaktan erişime odaklanıyor” dedi.

Check Point, CVE-2024-24919’un ciddiyetini yüksek olarak derecelendirdi, ancak güvenlik açığına henüz bir CVSS puanı atanmadı.

Güvenlik açığı istismar edilmiş olsa da, saldırı girişimlerinden herhangi birinin müşterilerin VPN’lerine veya ağlarına erişim sağlamasıyla sonuçlanıp sonuçlanmadığı belirsizdir. Check Point’in güncellenmiş blog yazısında yetkisiz erişim elde etmeye yönelik “girişimlerden” bahsedilmiş, ancak bunların başarılı olup olmadığı belirtilmemiştir.

VPN’ler, diğer uç veya ağ sınırı cihazlarıyla birlikte, son yıllarda çeşitli tehdit aktörleri için popüler hedefler haline gelmiştir. COVID-19 salgını sırasında uzaktan çalışmaya geçişle birlikte devlet kurumları, tehdit aktörlerinin hedeflenen kuruluşlara ilk erişimi elde etmek için çeşitli VPN ürünlerindeki bilinen güvenlik açıklarından yararlandıkları konusunda sık sık uyarıda bulundu.

Buna ek olarak, siber suç ve fidye yazılımı grupları da VPN’lere odaklandı. Örneğin geçen yıl Akira ve LockBit fidye yazılımı çeteleri, MFA koruması ile yapılandırılmamış Cisco VPN’leri hedef aldı.

Check Point, 28 Mayıs güncellemesinin bir parçası olarak, düzeltmenin nasıl uygulanacağı ve hangi cihaz sürümlerinin etkilendiği hakkında bilgi içeren SK182336 Solution ID’li bir makale yayınladı. Ayrıca makalede, düzeltmenin düzgün bir şekilde uygulandığını doğrulama adımları da dahil olmak üzere ek güvenlik önerileri ve en iyi uygulamalar sunulmaktadır.(https://support.checkpoint.com/results/sk/sk182336)