Giriş

Yazılım Hizmeti Olarak (SaaS) çözümler, işletmelerin dijital dönüşüm süreçlerinde kritik bir rol oynamaktadır. Ancak, bu çözümler siber suçlular için de cazip hedefler haline gelmiştir. SaaS saldırı zinciri, saldırganların SaaS platformlarını hedef alarak veri ihlallerine ve diğer siber tehditlere yol açtığı bir dizi saldırı tekniğidir. Bu makalede, SaaS saldırı zincirinin nasıl çalıştığını ve bu tehditlerle nasıl mücadele edileceğini ele alacağız.

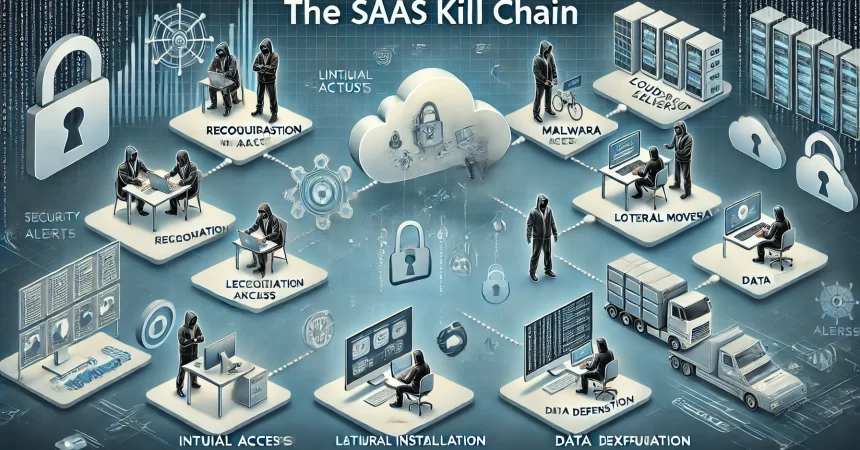

SaaS Saldırı Zinciri Nedir?

SaaS saldırı zinciri, saldırganların bir SaaS platformunu hedef alarak sistematik bir şekilde ilerlediği ve sonunda değerli verilere veya sistemlere erişim sağladığı bir dizi adımdan oluşur. Bu zincir genellikle şu aşamalardan oluşur:

- Keşif: Saldırganlar, hedefledikleri SaaS platformu hakkında bilgi toplarlar. Bu, açık kaynaklı istihbarat (OSINT) kullanarak kullanıcı bilgileri, e-posta adresleri ve diğer hassas bilgileri toplama sürecini içerir.

- Başlangıç Erişimi: Saldırganlar, kimlik avı saldırıları veya zayıf parolalar gibi yöntemlerle başlangıç erişimi sağlarlar. Bu aşama, saldırının başarılı olup olmayacağını belirleyen kritik bir adımdır.

- Kötü Amaçlı Yazılım Yükleme: Başlangıç erişimini elde eden saldırganlar, kötü amaçlı yazılımlar yükleyerek sistemde kalıcı bir varlık oluştururlar. Bu, genellikle fidye yazılımları veya casus yazılımlar şeklinde olabilir.

- Yanlamasına Hareket: Saldırganlar, elde ettikleri erişimi kullanarak ağ içinde yanlamasına hareket ederler ve daha fazla sisteme erişim sağlamaya çalışırlar. Bu aşama, saldırının etkisini ve zararını artırır.

- Veri Çıkışı: Saldırganlar, hedeflerine ulaştıktan sonra değerli verileri dışarı çıkarırlar. Bu veriler, daha sonra kara borsada satılabilir veya fidye karşılığında geri verilebilir.

SaaS Saldırı Zinciri ile Mücadele Stratejileri

SaaS saldırı zinciriyle mücadele etmek için işletmelerin bir dizi strateji benimsemesi gerekmektedir. Bu stratejiler, saldırının her aşamasında etkili savunma mekanizmaları oluşturmayı amaçlar.

1. Güçlü Kimlik Doğrulama

Güçlü kimlik doğrulama yöntemleri, saldırganların başlangıç erişimi elde etmesini zorlaştırır. Çok faktörlü kimlik doğrulama (MFA) kullanmak, bu konuda etkili bir çözümdür. Ayrıca, parolaların karmaşıklığını artırmak ve düzenli olarak değiştirilmesini sağlamak da önemlidir.

Örneğin, Google Workspace veya Microsoft 365 gibi popüler SaaS platformları, MFA kullanarak kullanıcı hesaplarının güvenliğini artırabilir. Bu, kimlik avı saldırılarına karşı ek bir koruma katmanı sağlar.

2. Güvenlik Farkındalığı Eğitimi

Çalışanların siber güvenlik farkındalığını artırmak, kimlik avı saldırılarına karşı savunmayı güçlendirir. Düzenli güvenlik eğitimleri ve simülasyonlar, çalışanların saldırı girişimlerini tanımalarına ve bunlara karşı hızlıca tepki vermelerine yardımcı olabilir.

Örneğin, bir şirket, çalışanlarına düzenli olarak kimlik avı simülasyonları düzenleyerek, gerçek saldırı durumlarında nasıl tepki vermeleri gerektiğini öğretebilir. Bu tür eğitimler, çalışanların güvenlik bilincini artırır ve saldırıların başarılı olma olasılığını azaltır.

3. Güvenlik İzleme ve Yanıt

Güvenlik olaylarını izlemek ve anında yanıt vermek, saldırıların erken aşamalarda tespit edilmesini sağlar. Güvenlik Bilgi ve Olay Yönetimi (SIEM) sistemleri, ağ trafiğini ve kullanıcı etkinliklerini izleyerek anormal davranışları tespit edebilir.

Örneğin, bir SIEM sistemi, anormal bir oturum açma girişimi veya olağandışı veri çıkışı gibi olayları tespit ederek, güvenlik ekiplerini hızlıca uyarabilir. Bu, saldırının yayılmasını önlemek için kritik öneme sahiptir.

4. Güvenlik Duvarları ve Ağ Segmentasyonu

Ağ güvenliğini artırmak için güvenlik duvarları ve ağ segmentasyonu kullanmak, saldırganların yanlamasına hareket etmesini zorlaştırır. Ağ segmentasyonu, hassas verilerin farklı ağ bölümlerinde saklanmasını sağlar ve bu da saldırganların erişimlerini sınırlar.

Örneğin, bir finansal hizmetler şirketi, müşteri verilerini içeren sistemleri ayrı bir ağ segmentinde tutarak, saldırganların bu verilere erişimini zorlaştırabilir. Ayrıca, güvenlik duvarları, yetkisiz erişim girişimlerini engelleyebilir.

5. Düzenli Güvenlik Denetimleri

Düzenli güvenlik denetimleri ve zafiyet taramaları, sistemlerdeki güvenlik açıklarını belirleyerek bunların giderilmesini sağlar. Bu denetimler, hem iç hem de dış tehditlere karşı savunmayı güçlendirir.

Örneğin, bir sağlık kuruluşu, düzenli olarak güvenlik denetimleri yaparak, hasta verilerini korumak için gerekli önlemleri alabilir. Bu denetimler, güvenlik açıklarının hızlıca tespit edilmesini ve düzeltilmesini sağlar.

SaaS Güvenliğinin Geleceği

SaaS saldırı zincirinin giderek karmaşıklaşması, güvenlik stratejilerinin de sürekli olarak gelişmesini gerektirir. Yapay zeka ve makine öğrenimi gibi teknolojiler, tehditlerin daha hızlı ve doğru bir şekilde tespit edilmesine yardımcı olabilir. Ayrıca, güvenlik otomasyonu, saldırılara daha hızlı yanıt vermeyi ve saldırıların etkisini azaltmayı sağlar.

Örneğin, bir yapay zeka destekli güvenlik sistemi, ağ trafiğindeki anormallikleri tespit ederek, potansiyel tehditleri önceden belirleyebilir. Bu tür teknolojiler, güvenlik ekiplerinin iş yükünü azaltır ve daha etkili bir savunma sağlar.

Sonuç

SaaS saldırı zinciri, modern siber tehditlerin karmaşıklığını ve tehlikesini gözler önüne seriyor. Ancak, güçlü kimlik doğrulama, güvenlik farkındalığı eğitimi, güvenlik izleme ve yanıt, ağ segmentasyonu ve düzenli güvenlik denetimleri gibi stratejilerle bu tehditlerle etkili bir şekilde mücadele edilebilir. İşletmelerin, güvenlik stratejilerini sürekli olarak güncellemeleri ve yeni teknolojileri benimsemeleri, SaaS platformlarını daha güvenli hale getirecektir.