Ocak 2023’ten itibaren gerçekleşen bir dizi yıkıcı siber saldırının parçası olarak İsrail yüksek öğrenim ve teknoloji sektörleri hedef alındı.

Bu izinsiz girişler, Agonizing Serpens adı altında takip edilen İran ulus devleti hack ekibi Agrius, BlackShadow ve Pink Sandstorm (önceden Americium olarak bilinir) tarafından gerçekleştirildi.

Palo Alto Networks Birim 42’nin The Hacker News ile paylaştığı yeni bir rapora göre, “Saldırılar, kişisel olarak tanımlanabilir bilgiler (PII) ve fikri mülkiyet gibi hassas verilerin çalınma girişimleriyle karakterize edilmektedir.” Saldırganlar, bilgileri çaldıktan sonra izlerini kapatmak ve virüslü uç noktaları kullanılamaz hale getirmek amacıyla çeşitli silme araçları kullandılar.

Bu silme araçları arasında MultiLayer, PartialWasher ve BFG Agonizer gibi üç farklı yeni silici bulunuyor. Ayrıca, veritabanı sunucularından bilgi çıkarmaya yönelik özel bir araç olan Sqlextractor da kullanıldı.

Agonizing Serpens en azından Aralık 2020’den beri aktif olarak İsrail varlıklarını hedef alan silici saldırılarla ilişkilendiriliyor. Mayıs ayının başlarında Check Point, bu tehdit aktörünün ülkeyi hedef alan saldırılarında Moneybird adlı bir fidye yazılımı türünü kullandığını ayrıntılarıyla anlatmıştı.

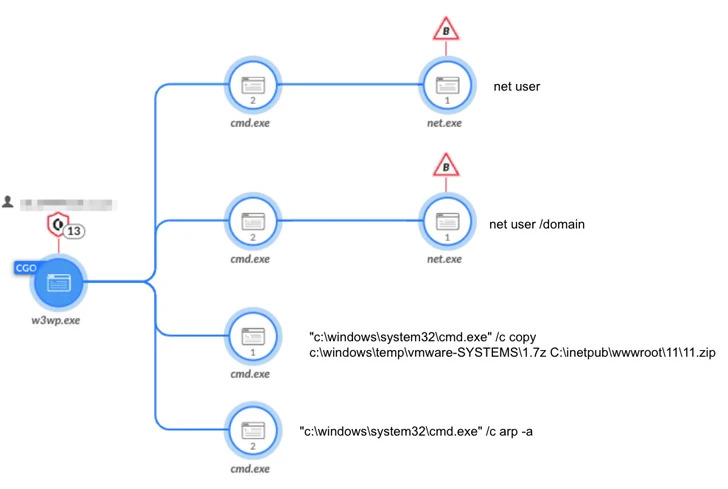

En son saldırı dizisi, savunmasız internete yönelik web sunucularını silahlandırmayı gerektiren bir şekilde, web kabuklarını dağıtmak, kurban ağlarının keşfini gerçekleştirmek ve yönetici ayrıcalıklarına sahip kullanıcıların kimlik bilgilerini çalmak için ilk erişim yolları olarak savunmasız internete yönelik web sunucularını kullanıyor.

Saldırının yanal hareket aşamasında, Sqlextractor, WinSCP ve PuTTY gibi genel ve özel araçların bir karışımını kullanarak veri sızdırma izleri bırakıyor ve son olarak silme kötü amaçlı yazılımını uyguluyor.

MultiLayer, .NET tabanlı bir kötü amaçlı yazılım olup dosyaları silmek üzere sıralayan veya rastgele verilerle bozan bir kötü amaçlı yazılımdır. PartialWasher ise C++ tabanlı bir kötü amaçlı yazılımdır ve sürücüleri tarayarak belirtilen klasörleri ve alt klasörleri siler. BFG Agonizer ise büyük ölçüde açık kaynaklı bir projeye dayanan bir kötü amaçlı yazılımdır.

Agrius’a olan bağlantılar, grup tarafından daha önce kullanıldığı belirlenen diğer kötü amaçlı yazılım aileleriyle, Apostle, IPsec Helper ve Fantasy gibi birden fazla kod çakışmasından kaynaklanıyor.

Birim 42 araştırmacıları, “Agonizing Serpens APT grubunun yakın zamanda yeteneklerini yükselttiğini ve EDR ve diğer güvenlik önlemlerini atlatmak için büyük çaba ve kaynak yatırımı yaptığını gözlemliyorlar.” dedi. “Bunu başarmak için farklı kanıt kavramları (PoC) ve sızma testi araçlarının yanı sıra özel araçları da kullanmayı deniyorlar.”