2019, Pulse Secure, Palo Alto Networks, Fortinet ve Citrix tarafından satılan çok sayıda kurumsal VPN sunucusunda büyük güvenlik hatalarının açıklandığı yıl olarak hatırlanacak.

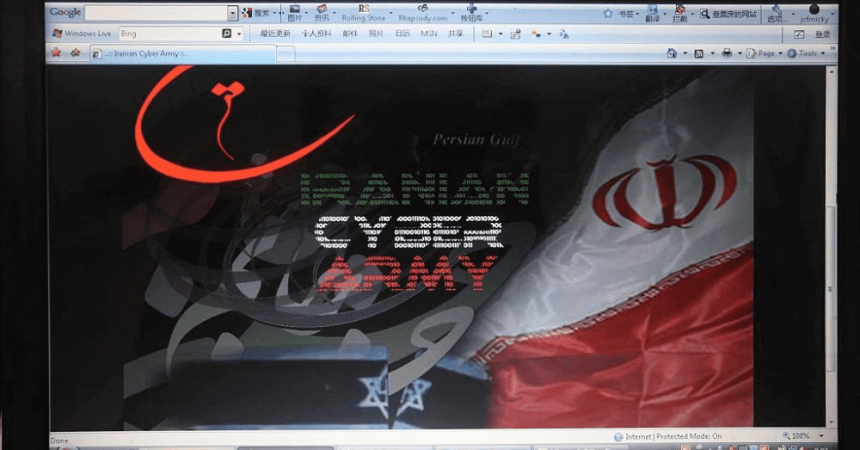

Yayınlanan yeni bir rapor , İran’ın devlet destekli hack birimlerinin geçen yıl şirketlere sızmak ve arka kapılara girmek için halka açık VPN hatalarından yararlandıklarını ortaya koyuyor.

İsrail siber güvenlik firması ClearSky’nin bir raporuna göre, İranlı hackerlar “BT, Telekomünikasyon, Petrol ve Gaz, Havacılık, Devlet ve Güvenlik sektörlerinden” şirketleri hedef aldılar.

Rapor, İranlı bilgisayar korsanlarının Rus, Çinli veya Kuzey Koreli meslektaşlarından daha az yetenekli olduğu fikrini ortadan kaldırıyor.

ClearSky, “İran APT gruplarının iyi teknik saldırı yetenekleri geliştirdiklerini ve nispeten kısa sürelerde 1 günlük güvenlik açıklarından yararlanabildiklerini” söyledi.

ClearSky, bazı durumlarda, hataların kamuya açıklanmasından sonraki birkaç saat içinde VPN zafiyetlerinden yararlanan İranlı grupların gözlemlediğini söylüyor.

* ATP gelişmiş kalıcı tehdit anlamına gelir ve genellikle ulus-devlet hack birimlerini tanımlamak için kullanılan bir terimdir.

ClearSky, 2019 yılında İranlı grupların Pulse Secure “Connect” VPN (CVE-2019-11510), Fortinet FortiOS VPN (CVE-2018-13379) ve Palo Alto Networks “Global Protect” VPN (CVE-2019-1579) de açıklanan güvenlik açıklarını hızla kullandıklarını söyledi

Bu sistemlere yönelik saldırılar, geçen yaz, hatalarla ilgili ayrıntıların kamuoyuna açıklanmasıyla başladı ve 2020’de de devam etti.

Ayrıca, diğer VPN kusurları hakkında ayrıntılar açıklandıkça, İranlı gruplar da bu istismarları saldırılarına dahil ettiler (yani Citrix “ADC” VPN’lerinde açıklanan bir güvenlik açığı olan CVE-2019-19781).

ClearSky raporuna göre, bu saldırıların amacı kurumsal ağları ihlal etmek, iç sistemlerinde yanlamasına hareket etmek ve daha sonraki bir tarihte sömürmek için arka kapıları yerleştirmek.

Saldırılarının ilk aşaması VPN’leri hedeflerken, ikinci aşama (yanal hareket), bu İran hack birimlerinin son yıllarda ne kadar ilerlediğini gösteren kapsamlı bir araç ve teknik koleksiyonunu içeriyordu.

Örneğin, bilgisayar korsanları “Yapışkan Tuşlar” erişilebilirlik aracı aracılığıyla Windows sistemlerinde yönetici hakları kazanmak için uzun zamandır bilinen bir tekniği kötüye kullandılar .

Ayrıca JuicyPotato ve Invoke the Hash gibi açık kaynaklı hack araçlarından faydalandılar , ancak Putty, Plink, Ngrok, Serveo veya FRP gibi meşru sysadmin yazılımlarını da kullandılar.

Ayrıca, bilgisayar korsanlarının saldırılarına yardımcı olacak açık kaynaklı araçlar veya yerel araçlar bulamadığı durumlarda, özel kötü amaçlı yazılım geliştirme bilgisine de sahiptiler. ClearSky, aşağıdaki gibi araçlar bulduğunu söylüyor:

- STSRCheck – Kendi geliştirdiği veritabanları ve açık port haritalama aracı.

- POWSSHNET – SSH üzerinden RDP tüneli için kendi geliştirdiği arka kapı kötü amaçlı yazılımı.

- Özel VBScripts – Komut ve kontrol (C2 veya C&C) sunucusundan TXT dosyalarını indirmek ve bu dosyaları taşınabilir bir yürütülebilir dosyada birleştirmek için komut dosyaları.

- Socket-based backdoor over cs.exe – Sabit kodlu bir IP adresine soket tabanlı bir bağlantı açmak için kullanılan bir EXE dosyası.

- Port.exe – Bir IP adresi için önceden tanımlanmış bağlantı noktalarını tarama aracı.

ClearSky raporu İranlı grupların geçmişte görülmemiş bir işbirliği içinde olduklarını gösteriyor.

İran hackleme faaliyetlerine ilişkin daha önceki raporlar, genellikle tek bir grubun çalışması olan farklı faaliyet kümelerini ayrıntılı olarak anlatıyordu.

ClearSky raporu, dünyadaki VPN sunucularına yönelik saldırıların en az üç İran grubunun (APT33 (Elfin, Shamoon), APT34 (Oilrig) ve APT39 (Chafer)) işi gibi göründüğünü vurgulamaktadır.

Şu anda, bu saldırıların amacı keşif operasyonu yapmak ve gözetleme operasyonları için arka kapı yerleştiemek gibi görünüyor.

Ayrıca ClearSky, İranlı bilgisayar korsanlarının müşterilerine yönelik tedarik zinciri saldırıları için bu ihlal edilen şirketlere erişimden yararlanabileceklerini de göz ardı etmiyor.

Bu teori, bu ayın başlarında, FBI’ın ABD özel sektörüne “küresel enerji üretimi ve iletimi için Endüstriyel Kontrol Sistemlerini (ICS) destekleyen varlıklar da dahil olmak üzere, yazılım tedarik zinciri şirketlerine karşı devam eden saldırılar hakkında bir uyarı” göndermesi gerçeğiyle destekleniyor. ICS ve enerji sektörü, geçmişte İran hack grupları için geleneksel bir hedef olmuştur.

Aynı FBI uyarısı, bu saldırılarda kullanılan kötü amaçlı yazılımlar ile daha önce İran’ın APT33 grubu tarafından kullanılan kodlar arasındaki bağlantılara dikkat çekti.

Ayrıca Bahreyn’in ulusal petrol şirketi Bapco’ya yönelik saldırı, ClearSky’nin raporunda açıkladığı aynı “ihlal edilmiş VPN ve yanlamasına hareket” taktiğini kullandı.

Bununla birlikte, aynı kusurlar Çinli hackerlar ve çoklu fidye yazılımları ve şifreleme grupları tarafından da sömürülmüştür .

Ayrıca, ClearSky raporunun sonuçlarını göz önünde bulundurarak, İranlı hackerların halka açıklandığında yeni VPN kusurlarından yararlanma fırsatını beklediklerini düşünebiliriz.

Bu, İranlı bilgisayar korsanlarının büyük olasılıkla bu haftanın başlarında Güvenlik araştırmacılarının bu iki ürünü etkileyen altı güvenlik açığıyla ilgili ayrıntılar yayınladıktan sonra gelecekte SonicWall SRA ve SMA VPN sunucularını hedefleyeceği anlamına geliyor .