Cihazı fabrika ayarlarına sıfırladıktan veya zararlı kaldırdıktan sonra bile kendini yeniden yükleyebilen yeni bir xHelper Trojan damlalık varyantı, son altı ay boyunca 45.000’den fazla Android cihazına virüs bulaştırdı.

xHelper’ın yaratıcıları, esas olarak ABD, Hindistan ve Rusya’dan gelen hedef cihazlara, sistem başlatıcısı tarafından fark edilmemesini sağlayan gizli özelliklere sahip kötü amaçlı bir uygulama bileşeni biçiminde sunar. XHelper Google Play gibi resmi mağazalarda bulunmamakta harici kaynaklardan yüklenmektedir.

Trojan damlatıcıları, bankacılık Truva atları, tıklayıcı Truva atları ve fidye yazılımları gibi daha önce bulaştığı sistemlere daha tehlikeli kötü amaçlı yazılımlar sunmak için kullanılan kötü amaçlı yazılım türleridir.

Potansiyel olarak kötü niyetli sistem uygulamaları aracılığıyla teslim edilir

Yeni xHelper varyantının arkasındaki tehdit oyuncusu tarafından kullanılan enfeksiyon vektörü henüz bilinmemekle birlikte, Symantec’in araştırma ekibi , xHelper yüklerini birleştiren uygulama bileşeninin bazı akıllı telefon markalarına önceden yüklenmiş olarak gelebilecek kötü amaçlı bir sistem uygulaması tarafından indirildiğinden şüpheleniyor.

“Çok sayıda kullanıcının forumlarda fabrika ayarlarına sıfırlama yapılmasına ve manuel olarak kaldırılmasına rağmen bu kötü amaçlı yazılımın cihazlarında kalıcı olduğuna şikayet ediyorlar” xHelper raporlarını Reddit ve Google Play’in Yardım forumlarında bulabilirsiniz .

XHelper Android kötü amaçlı yazılımına bulaşan aygıt sayısı her geçen gün artmaktadır, çünkü Symantec’in araştırma ekibi olarak “yalnızca geçen ay, her gün ortalama 131 aygıt ve her ay virüs bulaşan ortalama 2,400 aygıt” enfekte olmuştur.

xHelper kötü amaçlı etkinliği

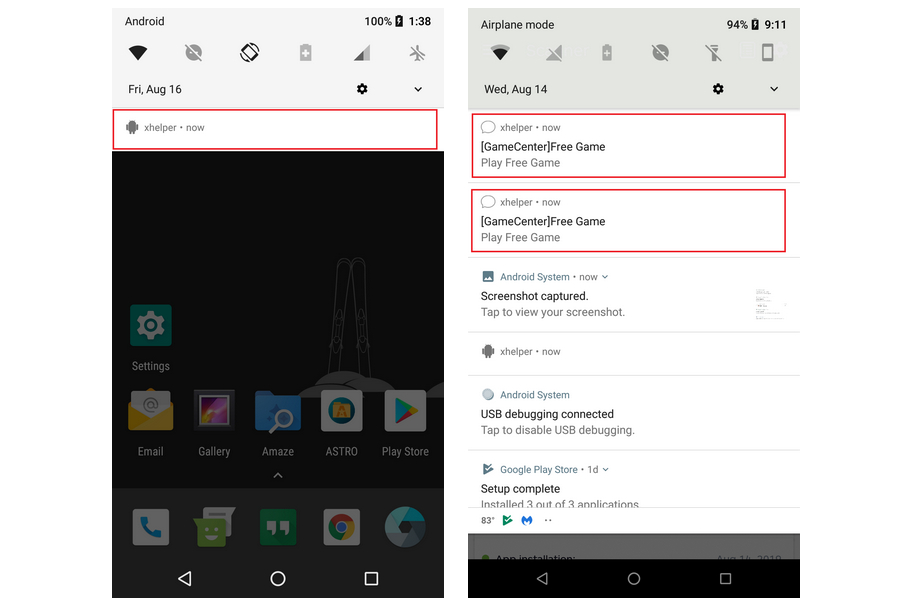

Bir aygıta başarıyla virüs bulaştırdıktan sonra, xHelper Trojan damlalığı, rasgele reklam pop-up’ları göstermeye başlayacak ve diğer zararlı uygulamaları indirecektir.

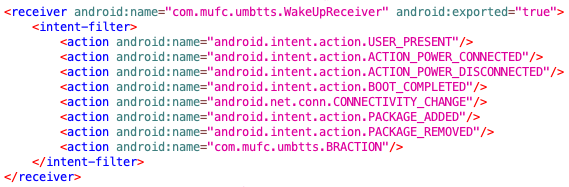

Android cihazlarına kötü amaçlı yazılım bulaştıran uygulama gizlenir ve kullanıcı tarafından manuel olarak başlatılamaz, ancak “güvenli bir cihaz bir güç kaynağına bağlandığında veya bir güç kaynağından bağlantısı kesildiğinde, cihaz yeniden başlatıldığında veya bir uygulama yüklendiğinde veya kaldırıldığında devreye girer. ”

kötü amaçlı yazılım tehlikede olan cihaz üzerinde çalıştıktan sonra, cihazın şarjı çok düşük olduğunda sistem tarafından otomatik olarak sonlandırılmaması için ön plan hizmeti olarak kaydedilecek ve aynı zamanda sonlandırıldığı takdirde hizmeti yeniden başlatacaktır.

Bir sonraki adımda, ortadaki adam (MiTM) saldırılarına karşı iletişimi güvence altına almak için yaygın olarak kullanılan bir teknik olan SSL sertifika sabitlemesi kullanılarak şifrelenmiş bir iletişim kanalı kullanarak komut ve kontrol (C2) sunucusuna bağlanacaktır .

Araştırma ekibi, “C&C sunucusuna başarılı bir şekilde bağlanmasının ardından, damlalıklar, tıklayıcılar ve rootkitler gibi ek yükler tehlikeye girmiş cihaza indirilebilir” diye ekliyor.

“C&C sunucusunda depolanan kötü amaçlı yazılım havuzunun işlevsellik açısından çok geniş ve çeşitli olduğuna inanılıyor, saldırgana veri hırsızlığı dahil olmak üzere birden fazla seçenek sunduğunu veya cihazın tamamen ele geçirilebileceğini düşünüyoruz.”

Daha önce Malwarebytes Labs tarafından tespit edilmişti ve sürekli gelişiyordu

Symantec, kötü amaçlı yazılımın kodunun nispeten basit olduğu Mart ayında xHelper’ı ilk başta tespit ettiklerini bildirdi. Bununla birlikte, tespit ettikleri en yeni varyantlar, sürekli geliştirildiğini gösteren anti-tespit yetenekleri ile donatılmıştır.

xHelper aynı zamanda Malwarebytes tarafından da gözlemlendi; yavaş ve istikrarlı bir şekilde Android cihazlara yayıldı ve sonunda Mayıs ve Ağustos ayları arasında 32.000’den fazla Android akıllı telefona ve tablete bulaşmayı başardı .

Malwarebytes ayrıca, xHelper’ın o zaman iki farklı “varyasyon” içinde olduğunu buldu: biri varlığının bazı ipuçlarını ve diğeri de tam gizli modda kötü niyetli görevler gerçekleştiren bazı ipuçlarını gösterdi.

Malwarbytes araştırma ekibi tarafından tespit edilen ikinci varyantın daha sinsi ve tespit edilmeden kaçınmak için daha gelişmiş özellikler içerdiği bulundu.

Symantec’in araştırma ekibi, kullanıcılara kötü amaçlı yazılımdan kurtulmak için bu ipuçlarını takip etmelerini önerir:

• Yazılımınızı güncel tutun.

• Bilmediğiniz sitelerden uygulama indirmeyin.

• Yalnızca güvenilir kaynaklardan uygulamalar yükleyin.

• Uygulamalar tarafından istenen izinlere çok dikkat edin.

• Önemli verilerin sık sık yedeklenmesini sağlayın.

Malwarebytes Labs, internette gezinirken ve Android cihazınızda ziyaret ettiğiniz web sitelerini dikkatlice seçerken de dikkatli olmanızı önerir.