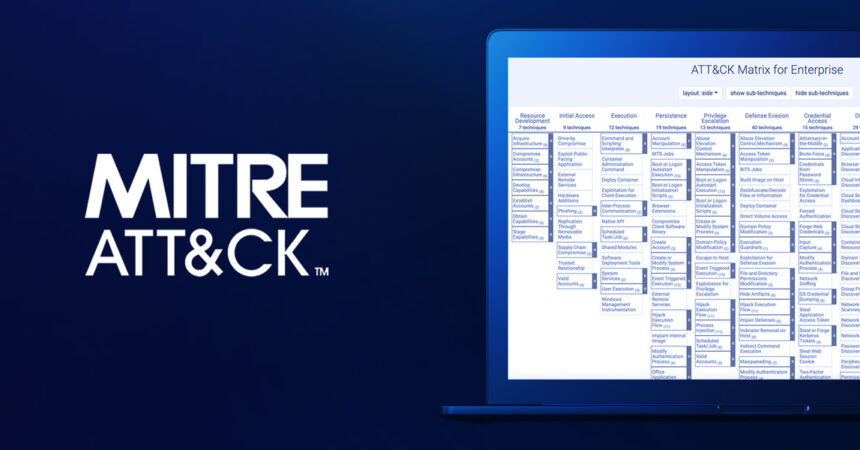

MITRE ATT&CK , siber güvenlikte saldırganların kullandığı çeşitli taktikler ve teknikler hakkında kapsamlı bir bilgi tabanıdır. Bu çerçeve, güvenlik analistleri için saldırı yöntemlerini analiz etme, tespit etme ve önleme amacıyla oldukça değerli bir kaynaktır. Bu yazıda MITRE ATT&CK çerçevesini tanıtacak, yaygın kullanılan bazı teknikleri açıklayacak ve uygulamalı bir örnek üzerinden analiz yapacağız.

MITRE ATT&CK, saldırganların saldırılarını nasıl gerçekleştirdiğine dair bir dizi taktik ve teknik sunar. Çerçeve, bir saldırının aşamalarını çeşitli başlıklar altında toplar:

- Reconnaissance (Keşif): Hedef hakkında bilgi toplama.

- Initial Access (Başlangıç Erişimi): Sisteme ilk giriş yapma.

- Execution (Çalıştırma): Kötü amaçlı yazılımları veya komutları çalıştırma.

- Persistence (Kalıcılık): Sistemde sürekli erişim sağlama.

- Privilege Escalation (Yetki Yükseltme): Daha yüksek yetkiler elde etme.

- Defense Evasion (Savunma Atlama): Güvenlik önlemlerini atlatma.

- Credential Access (Kimlik Bilgisi Erişimi): Parola ve kimlik bilgilerini ele geçirme.

- Discovery (Keşif): Sistem hakkında daha fazla bilgi edinme.

- Lateral Movement (Yatay Hareket): Ağdaki diğer sistemlere geçiş yapma.

- Collection (Veri Toplama): Bilgi toplama.

- Exfiltration (Veri Dışarı Çıkarma): Toplanan veriyi dışarı çıkarma.

- Impact (Etkileme): Hedef sistemleri bozma veya verileri şifreleme.

MITRE ATT&CK matrisi, her adımda farklı tekniklerin kullanımını detaylandırır. Güvenlik uzmanları, bu matrisle saldırıların nasıl gerçekleştiğini analiz edebilir ve buna göre önlemler geliştirebilirler.

Örnek Senaryo: PowerShell ile Kimlik Bilgisi Çalma ve Erişim Sağlama

Bu örnekte, MITRE ATT&CK çerçevesinde tanımlanan bir saldırı zincirini kullanarak kimlik bilgisi çalma ve sistemde kalıcı erişim sağlama tekniklerine değineceğiz.

1. Tactic: Execution – Technique: PowerShell

PowerShell, Windows sistemlerde sıkça kullanılan bir komut satırı aracıdır ve saldırganlar, bu aracı kötü amaçlı komutları çalıştırmak için kullanabilirler.

PowerShell ile Zararlı Komut Çalıştırma:

Örneğin, aşağıdaki PowerShell komutunu kullanalım. Bu komut, whoami komutunu çalıştırarak mevcut kullanıcı bilgilerini görüntüler. Güvenlik açısından normal bir komut gibi görünse de, saldırganlar bu yöntemi güvenlik önlemlerini test etmek için kullanabilirler.

Bu komutu çalıştırarak saldırgan, sistemde hangi kullanıcı yetkilerine sahip olduğunu öğrenebilir.

2. Tactic: Credential Access – Technique: Credential Dumping

Credential dumping, saldırganların kimlik bilgilerini (parola veya hash) elde etmek için kullandıkları bir tekniktir. Windows’ta Mimikatz gibi araçlarla bu işlem gerçekleştirilebilir. Mimikatz kullanarak Windows kimlik bilgileri şöyle elde edilir:

Bu komutlar çalıştırıldığında, saldırgan oturum açmış kullanıcıların parolalarına veya hashlerine erişebilir.

3. Tactic: Persistence – Technique: Scheduled Task

Persistence (kalıcılık) elde etmek için saldırganlar, sistem yeniden başlatıldığında veya belli bir zamanda çalışacak bir görev planlayabilir. Örneğin, PowerShell ile zararlı bir komutun tekrar çalıştırılması için görev zamanlayabiliriz:

Bu komut, “WindowsUpdate” adında bir görev oluşturur ve sistem başlatıldığında zararlı komutu çalıştırır.

Görev zamanlayıcıda yeni oluşturulan görev ekran görüntüsü eklenebilir.

MITRE ATT&CK ile Bu Teknikleri Analiz Etme

Log Analizi

MITRE ATT&CK tekniklerini izlemek ve analiz etmek için log’lar (kayıtlar) çok önemlidir. Örneğin, Event Viewer üzerindeki PowerShell logları bu komutları takip edebilir.

- PowerShell Logları:

Windows PowerShell/Operationalloglarına bakarak sistemde hangi komutların çalıştırıldığına dair bilgi toplanabilir.

PowerShell log ekranı örneği ile hangi komutların çalıştırıldığı ve kimlik bilgisi çalma girişimlerinin tespiti gösterilebilir.

Saldırı Tespiti ve Önlemler

PowerShell’in yalnızca belirli kullanıcılar tarafından çalıştırılması sağlanarak zararlı komut çalıştırma riski azaltılabilir.

Windows’un Credential Guard özelliği, kimlik bilgisi çalınmasını önlemek için kullanılabilir.

Görev zamanlayıcılara düzenli olarak bakmak, saldırganların kalıcılık sağlamalarını engelleyebilir.

MITRE ATT&CK, saldırganların taktik ve tekniklerini sistemli bir şekilde açıklayarak güvenlik analistlerine saldırıları daha iyi anlama ve engelleme fırsatı sunar. Örnek senaryomuzda, saldırganların PowerShell ve kimlik bilgisi çalma tekniklerini kullanarak sistemde nasıl kalıcı erişim sağladıklarını gördük. Log analizi ve güvenlik önlemleriyle MITRE ATT&CK teknikleri tespit edilebilir, saldırılar engellenebilir.