Nova, kötü şöhretli Snake Keylogger ailesinin yeni keşfedilen bir çatalı olarak, siber güvenlik alanında büyüyen bir tehdit oluşturuyor.

ANY.RUN tarafından yapılan araştırmalara göre, bu varyant, hassas verileri çalarken tespit edilmekten kaçınmak için gelişmiş teknikler kullanıyor ve kimlik bilgisi çalan zararlı yazılımların evriminde yeni bir adımı temsil ediyor.

Nova’nın nasıl çalıştığını ve onu bu kadar tehlikeli yapan özellikleri daha yakından inceleyelim.

Bu zararlı yazılımın tüm teknik detaylarını keşfetmek için, ANY.RUN sandbox’ında gerçekleştirilen analiz oturumuna göz atalım.

Kurban Bilgilerinin Toplanması

Nova’nın birincil hedeflerinden biri, kurbanları hakkında ayrıntılı bilgi toplamaktır. Bu süreç, ağ davranışlarında açıkça görülmektedir.

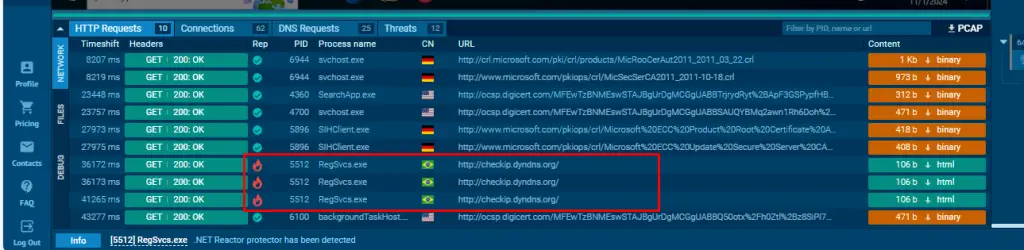

Analiz oturumunun HTTP İstekleri sekmesinde, Nova’nın şu adrese istekler gönderdiği tespit edilmiştir:

hxxp[://]checkip[.]dyndns[.]org/.

Bu alan adı, kurbanın cihazının genel IP adresini sağlar ve bu adres, kurbanın konumunu ve ağ bilgilerini belirlemek için kullanılabilir.

Bu tür bilgiler, saldırganların kurbanın ortamını anlaması ve kötü amaçlı operasyonlarını özelleştirmesi açısından genellikle kritik öneme sahiptir.

Kurban Cihazlarına Yönelik HTTP İstekleri

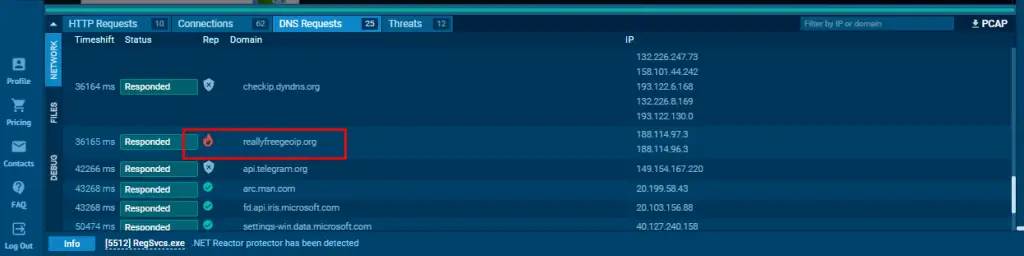

DNS İstekleri sekmesi, Nova’nın reallyfreegeoip[.]org alan adını sorguladığını göstermektedir. Bu alan adı, zararlı yazılımın kurbanın cihazına bağlı ülke adını almasına yardımcı olur.

Kurbanın coğrafi konumunu bilerek, saldırganlar kampanyalarını özelleştirebilir veya siber güvenlik savunmalarının daha güçlü olduğu bölgelerden kaçınabilirler.

Nova’nın Kurban Cihazlarının Ülke Adını Öğrenmek İçin DNS İstekleri

Toplanan veriler, ayrıca bilgisayar adı, tarih ve saat gibi sistemle ilgili diğer bilgileri de içermektedir. Bu bilgiler, daha sonra kullanılmak üzere düzenli bir dizeye derlenir ve genellikle saldırganların çalınan verileri organize etmelerine veya hedefleri sonraki saldırılar için profil çıkarmalarına yardımcı olur.

Platformlar Arası Kimlik Bilgisi Hırsızlığı

Nova, Google Chrome, Mozilla Firefox, Brave ve Microsoft Edge gibi popüler web tarayıcılarını hedef alarak kaydedilmiş giriş bilgilerini çalmaktadır.

İşlem, Nova’nın Chrome’un kullanıcı veri dizinindeki Login Data SQLite dosyasının tam konumunu belirlemesiyle başlar. Bu dosya, kaydedilen kullanıcı adları ve şifreli parolalar için bir depo görevi görür.

Konum belirlendikten sonra, Nova bu veritabanını analiz eder ve şu gibi kritik bilgileri içeren girişleri çıkarır:

- Web sitesi URL’si (origin_url),

- Kullanıcı adı (username_value),

- Şifrelenmiş parola (password_value).

Bu saklanmış parolaları deşifre etmek için, Nova tarayıcının şifreleme yöntemlerine yönelik özel teknikler kullanır. Modern Chrome sürümleri için Local State dosyasına erişir; bu dosya, saklanan kimlik bilgilerini korumak için kullanılan şifreli master key‘i içerir. Nova bu anahtarı deşifre eder ve ardından SQLite veritabanından düz metin parolalarını geri alır.

Eski Chrome sürümleri hedef alındığında, Nova, Decrypttttt fonksiyonu gibi alternatif deşifre yöntemlerine başvurur.

E-posta İstemcisi Kimlik Bilgisi Hırsızlığı

Nova, ayrıca Outlook, Foxmail ve Thunderbird gibi e-posta istemcilerini hedef alarak, profil bilgilerinin saklandığı Windows kayıt defteri anahtarlarını kullanır.

Örneğin, Outlook’u hedef alırken süreç, Nova’nın kurtarılan hesap bilgilerini depolamak için bir liste başlatması ve Windows kayıt defterindeki şifreyle ilgili verileri bulmak için arama parametreleri hazırlamasıyla başlar. Daha sonra, Outlook profil bilgilerini saklamak için bilinen belirli kayıt defteri anahtarlarını tarar, örneğin:

- Software\Microsoft\Office\15.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

- Software\Microsoft\Windows NT\CurrentVersion\Windows Messaging Subsystem\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

- Software\Microsoft\Windows Messaging Subsystem\Profiles\9375CFF0413111d3B88A00104B2A6676

- Software\Microsoft\Office\16.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

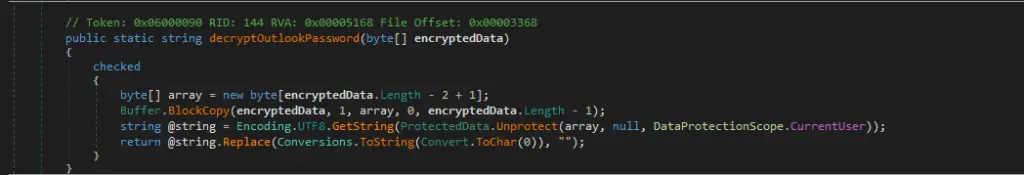

İlgili girişler belirlendikten sonra, Nova kayıt defteri anahtarları ve alt anahtarlar arasında geçiş yaparak şifrelenmiş e-posta kimlik bilgilerini çıkarır. Deşifre süreci, şifreli parolayı bayt dizisi olarak alan ve gereksiz öğeleri çıkararak okunabilir bir dizeye dönüştüren decryptOutlookPassword fonksiyonu ile gerçekleştirilir.

Null karakterleri temizledikten sonra, Nova e-posta adresi ve SMTP sunucusu bilgileri gibi ek detayları alır ve bu verileri tamamlanmış bir hesap profili olarak birleştirir.

Null Karakterlerinin Temizlenmesi

Windows Ürün Anahtarının Çıkartılması

Nova, Windows işletim sistemi kurulumuna bağlı benzersiz bir tanımlayıcı olan Windows ürün anahtarını çıkartma ve çözme yeteneğine sahiptir. Bu özellik, saldırganların sistem ortamlarını kopyalamalarına veya yazılım lisanslama kısıtlamalarını aşmalarına yardımcı olabilir.

Bunu başarmak için Nova, Windows kayıt defterinde bulunan şu anahtara erişir:

Software\Microsoft\Windows NT\CurrentVersion

Bu anahtarda, ürün anahtarını oluşturmak için gerekli verileri içeren DigitalProductID‘yi bir bayt dizisi olarak alır. Nova, bu dizinin 52. indeksinden başlayan belirli bir bölümünü izole eder ve yeni bir bayt dizisine kopyalar.

Çözme süreci, çıkarılan baytları, ürün anahtarını oluşturan alfasayısal karakterlere dönüştürmek için iç içe geçmiş bir döngü çalıştırmayı içerir. Dış döngü, anahtardaki her bir karakteri oluşturacak şekilde 25 kez yineleme yaparken, iç döngü baytları ters sırayla işleyerek çözmeyi tamamlar. Tamamen çözüldüğünde, ürün anahtarı standart bir formatta döndürülür, örneğin: XXXXX-XXXXX-XXXXX-XXXXX-XXXXX.

Panoya Verilerin Çıkartılması

ANY.RUN tarafından yapılan analizlere göre, Nova ayrıca panoya kopyalanan içerikleri izler ve çıkarır. Bu, şifreler, ödeme bilgileri veya diğer kopyalanan metin gibi hassas bilgileri yakalamanın etkili bir yoludur. Süreç şu adımları içerir:

- IsClipboardFormatAvailable kullanarak panonun Unicode formatında metin içerip içermediğini kontrol etme.

- OpenClipboard komutuyla panoyu açarak içeriğe erişme.

- GetClipboardData komutuyla belirtilen formatta veri tutamağını alma.

Bu basit görünen işlevsellik, kullanıcıların geçici olarak panolarına depoladıkları özel bilgileri yakalamak için güçlü bir araçtır.

Nova ile Veri Sızdırma

Nova, veri sızdırmak için FTP, SMTP ve Telegram gibi üç ana yöntem kullanır, bu yöntemler yaratıcısı tarafından belirlenen yapılandırmaya bağlıdır. Hangi yöntemin kullanılacağını, zararlı yazılımın kodundaki belirli bayraklar, özellikle UltraSpeed.QJDFjPqkSr değerinin doğruluğu belirler. Aşağıdaki bayraklardan biri doğruysa, ilgili yöntem etkinleştirilir:

- #FTPEnabled: FTP sunucuları aracılığıyla veri sızdırma.

- #SMTPEnabled: E-posta aracılığıyla veri sızdırma.

- #TGEnabled: Telegram aracılığıyla veri sızdırma.

ANY.RUN analiz örneğimizde, Telegram veri sızdırma yöntemi olarak tanımlanmıştır. Bu, ekranda sağ tarafta gösterilen ANY.RUN sandbox içindeki işlem ağacında gözlemlenebilir.

Telegram ile İletişim Süreci, ANY.RUN Sandbox’ta Tespit Edildi

Zararlı Yazılımı Güvenli Bir Şekilde Analiz Edin: ANY.RUN Sandbox

Nova tarafından kullanılan ileri düzey teknikler, modern zararlı yazılımların giderek daha karmaşık hale geldiğini gözler önüne seriyor. Bu tür tehditlerle etkili bir şekilde mücadele edebilmek için, profesyonellerin zararlı yazılım davranışlarını detaylı bir şekilde analiz edebilecek güvenilir ve güvenli bir platforma ihtiyacı vardır. ANY.RUN Etkileşimli Sandbox, işte tam da bu ihtiyaca yönelik bir çözüm sunuyor—kimlik bilgisi çalma yöntemlerinden veri sızdırma taktiklerine kadar kritik zararlı yazılım davranışlarını keşfetmek için tasarlanmış bir gerçek zamanlı ortam.

İleri düzey özellikleri sayesinde ANY.RUN, güvenlik ekiplerinin yeni ortaya çıkan tehditleri verimli bir şekilde analiz etmelerini ve bunlara karşı hızlıca yanıt vermelerini sağlar. Bu da daha güçlü savunmalar ve daha iyi bilgilendirilmiş stratejiler anlamına gelir.

Ücretsiz 14 günlük denemenize bugün başlayın ve profesyonel zararlı yazılım analizinde ANY.RUN’ın gücünü keşfedin.