“Dev Popper” olarak adlandırılan yeni kampanya yazılım geliştiricileri hedef alıyor. Sahte bir iş görüşmesi ortamı sağlanarak kullanıcıların python remote access trojan (RAT) yazılımı indirmesi amaçlanıyor.

Tüm süreç meşrulaştırılmak amacıyla normal bir iş görüşmesinden farklı gözükmüyor. Görüşmeye katılan kullanıcılardan ilgili yazılımı GitHub üzerinden indirilip kodun çalıştırılması gibi sözde görevlerin yerine getirilmesi isteniyor. Burada tehdit aktörlerinin amacı kendi kötü amaçlı yazılımlarının indirilmesiyle son kullanıcının cihazında kendilerine uzaktan erişimi sağlamak olarak gözlemleniyor.

ÇOK AŞAMALI ENFEKSİYON ZİNCİRİ

“Dev Popper” saldırıları, aşamalı bir uzlaşma süreci yoluyla hedefleri aldatmak için tasarlanmış, sosyal mühendisliğe dayalı çok aşamalı bir enfeksiyon zincirini içerir.

Saldırganlar, yazılım geliştirici pozisyonlarını doldurmayı teklif eden işverenler gibi davranarak teması başlatıyor. Mülakat sırasında adaylardan standart kodlama görevi olarak sunulan şeyi GitHub deposundan indirip çalıştırmaları isteniyor. Dosya, README.md dosyasının yanı sıra frontend ve backend dizinlerini de içeren bir NPM paketini içeren ZIP arşividir.

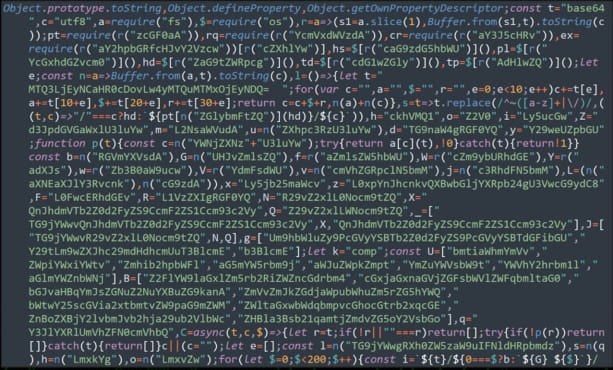

Geliştirici NPM paketini çalıştırdığında backend dizininde gizlenmiş bir JavaScript dosyası (“imageDetails.js“) aktif hale gelir, curl komutlarını çalıştıran bu JavaScript dosyası Node.js proseslerini kullanarak harici bir sunucudan “p.zi” arşivini indirir.

JavaScript Dosyası

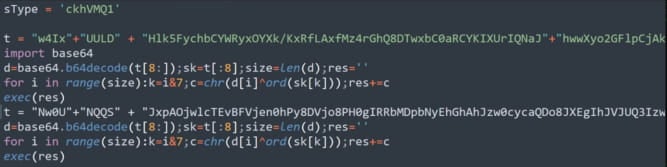

Arşivin içinde RAT fonksiyonunu etkinleştiren bir payloadın python scripti (“npl”) gözlemleniyor.

Pyton Dosyasının İçeriği

RAT fonksiyonu son kullanıcı cihazında aktif olduğu andan itibaren arka planda çalışır ve sistem hakkında bilgileri (işletim sistemi türü, host adı, network datası) toplayarak bunları Cnc serverlarına yollar.

Securonix’in raporlarına göre RAT’ın aşağıdaki özellikleri desteklediği belirtiliyor:

– Devam eden kontrol için kalıcı bağlantılar

– Belirli dosyaları veya verileri aramak ve çalmak için dosya sistemi komutları.

– Ek istismarlar veya kötü amaçlı yazılım dağıtımı için uzaktan komut yürütme yetenekleri.

– ‘Belgeler’ ve ‘İndirilenler’ gibi yüksek ilgi çekici klasörlerden doğrudan FTP veri sızıntısı.

– Kullanıcı etkinliğini izlemek ve muhtemelen kimlik bilgilerini yakalamak için pano ve tuş vuruşu günlüğü.

Dev Popper saldırısının failleri bilinmese de, insanlara kötü amaçlı yazılım bulaştırmak için iş tuzaklarını yem olarak kullanma taktiği hala yaygın, bu nedenle insanların risklere karşı dikkatli olmaları gerekiyor.

Araştırmacılar, yöntemin “geliştiricinin profesyonel katılımını ve iş başvurusu sürecine olan güvenini istismar ettiğini, burada görüşmecinin eylemlerini gerçekleştirmeyi reddetmenin iş fırsatını tehlikeye atabileceğini” ve bunun da onu çok etkili kıldığını belirtiyor.

Bilinçli Olmak Hayati Önem Taşıyor

“Dev Popper” saldırısı, sosyal mühendislik tekniklerini kullanarak yazılım geliştiricileri gibi teknik profilleri hedef alıyor ve kötü amaçlı yazılımları sistemlere bulaştırmayı amaçlıyor. Bu saldırıların karmaşıklığı ve meşrulaştırma çabaları, kullanıcıları daha zorlu tehlikelere karşı savunmasız bırakabilir.

Bu tür saldırılardan korunmanın anahtarı, dikkatli olmak ve güvenlik bilincini artırmaktır. Güvenilir olmayan kaynaklardan yazılım indirmekten kaçınmak, iş görüşmelerinde ve online etkileşimlerde şüpheli durumları önceden tanımak ve güvenlik yazılımı kullanmak önemlidir.

Son kullanıcıların bilinçlendirilmesi ve güvenlik ekiplerinin sürekli izleme ve eğitimlerle kendilerini güncel tutması, bu tür karmaşık saldırıları daha etkili bir şekilde engelleyebilir. Bilgi ve güvenlik bilinci, herkes için en iyi savunma stratejisidir.