Yeni Detaylar, Hackerların 35 Google Chrome Eklentisini Ele Geçirmek için Nasıl Bir Yöntem Kullandığını Ortaya Koyuyor

Yeni bilgiler, Google Chrome tarayıcı eklenti geliştiricilerini hedef alan ve en az 35 eklentinin ele geçirilmesine yol açan bir oltalama kampanyasının ayrıntılarını ortaya koydu. Bu eklentilere, veri çalmak için kötü amaçlı kodlar enjekte edildi. Ele geçirilen eklentiler arasında siber güvenlik firması Cyberhaven tarafından geliştirilen bir eklenti de bulunuyor.

Başlangıçta Cyberhaven‘ın güvenlik odaklı eklentisine yönelik bir saldırı olduğu düşünülen bu kampanyanın, yapılan daha geniş çaplı bir araştırma sonucunda toplamda yaklaşık 2.6 milyon kullanıcı tarafından kullanılan 35 eklentiyi etkilediği ortaya çıktı.

Kampanyanın Zaman Çizelgesi

Hedef alınan geliştiricilerin LinkedIn ve Google Grupları üzerinden yaptığı paylaşımlara göre, saldırı 5 Aralık 2024 civarında başladı. Ancak, BleepingComputer tarafından tespit edilen daha eski komuta ve kontrol (C2) alt alanlarının Mart 2024‘ten itibaren aktif olduğu öğrenildi.

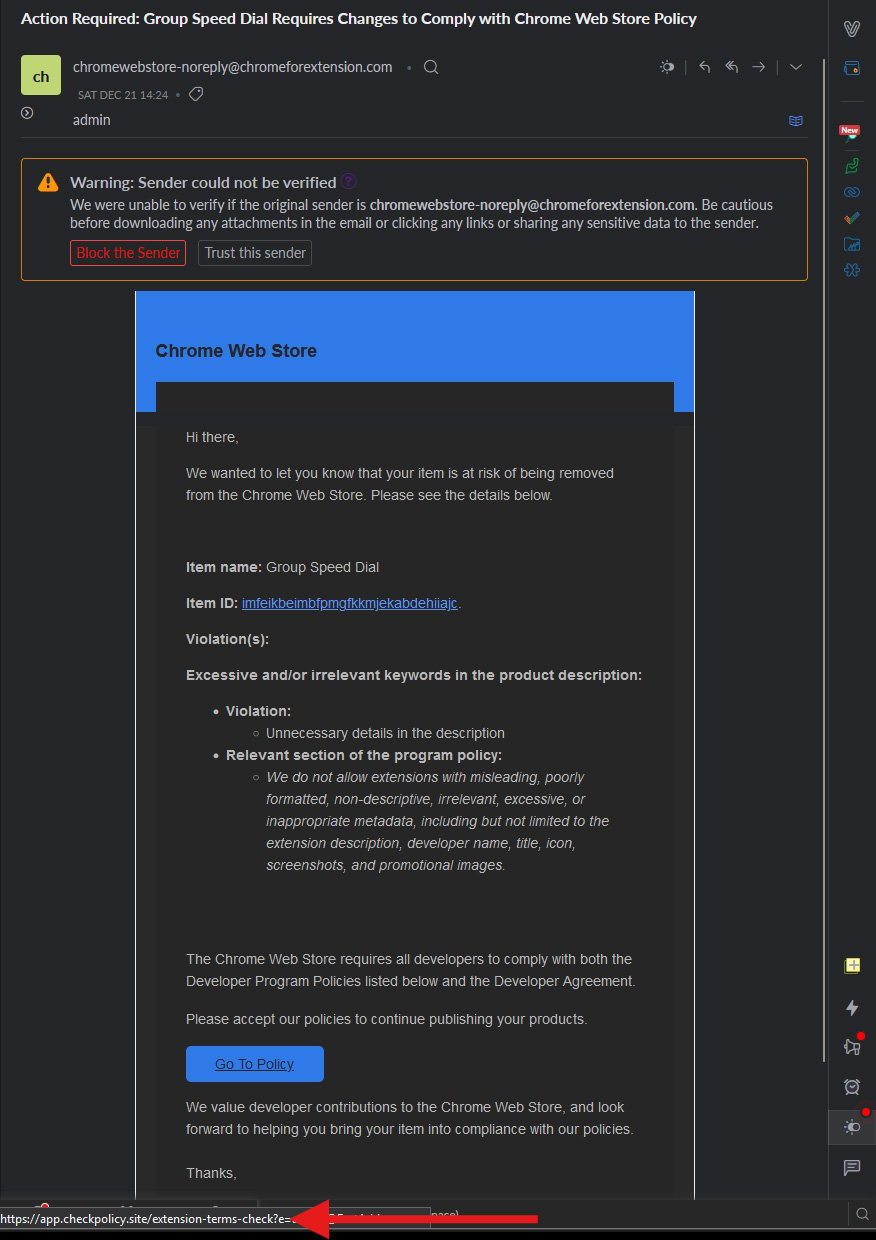

Google Chromium Uzantıları grubundaki bir gönderide şu uyarı yer aldı:

*”Daha önce gördüğümüzden daha sofistike bir oltalama e-postası aldık. Bu e-posta, ‘Açıklamada gereksiz detaylar’ şeklinde bir Chrome Uz

Source: Google Groups

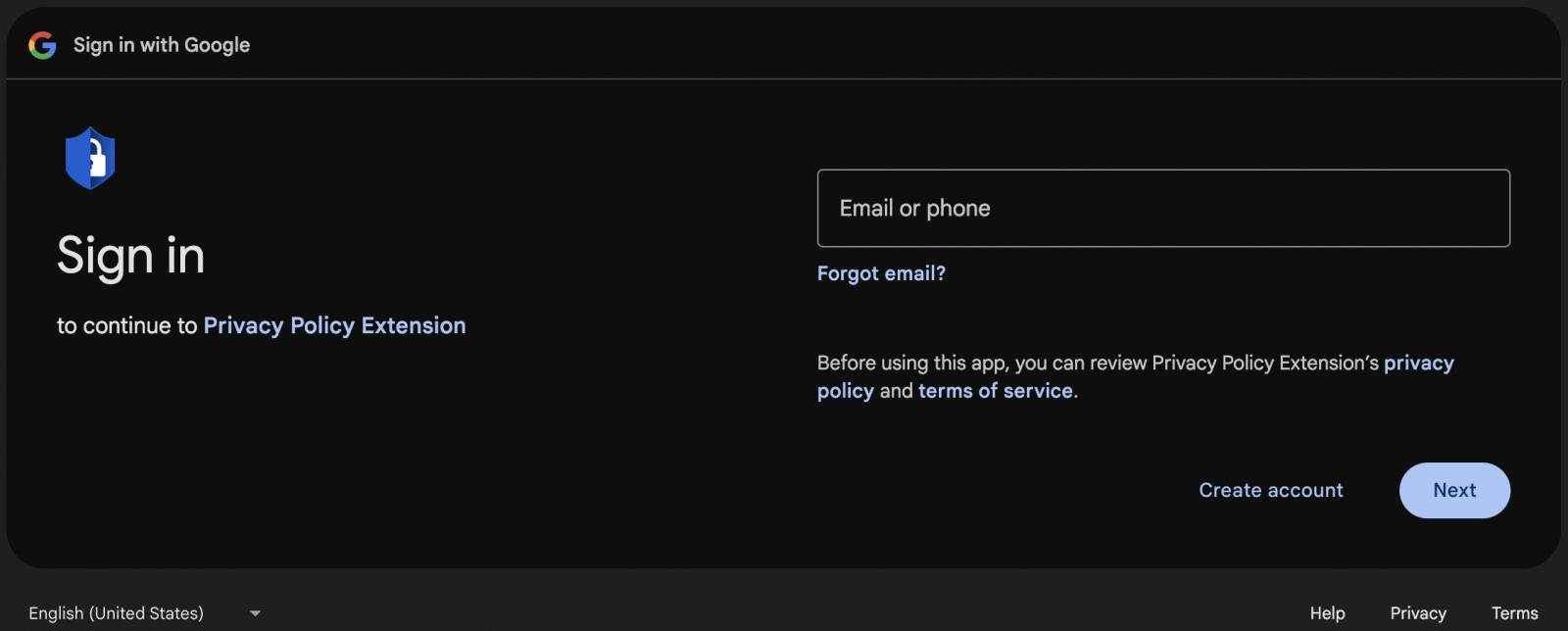

Eğer geliştirici, ihlal ettikleri kuralları anlamak için oltalama e-postasında yer alan “Go To Policy” (Politikaya Git) düğmesine tıklarsa, Google’ın alanında barındırılan kötü amaçlı bir OAuth uygulamasına yönlendirilir.

Bu sayfa, Google’ın standart yetkilendirme akışının bir parçasıdır ve genellikle üçüncü taraf uygulamalara, belirli Google hesap kaynaklarına güvenli bir şekilde erişim izni vermek için tasarlanmıştır. Ancak bu durumda, saldırganlar bu sistemi kötüye kullanarak geliştiricilerin hesaplarına erişim elde etmeye çalışır.

Source: Cyberhaven

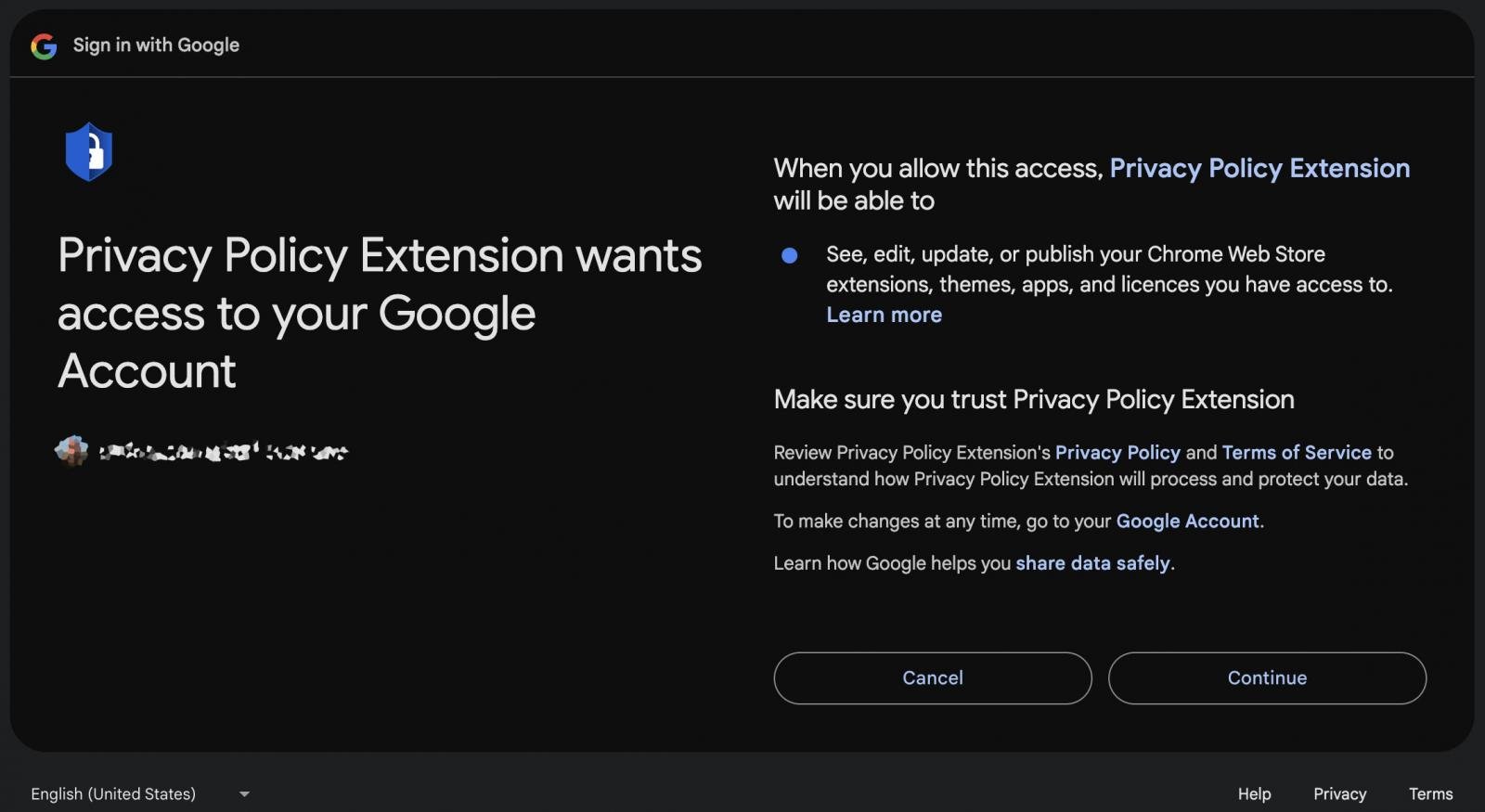

Saldırgan, bu platformda “Privacy Policy Extension” (Gizlilik Politikası Eklentisi) adını verdiği kötü amaçlı bir OAuth uygulamasını barındırdı. Bu uygulama, kurbanın hesabı üzerinden Chrome Web Store eklentilerini yönetme yetkisi vermesini talep ediyordu.

OAuth yetkilendirme sayfasında şu uyarı yer alıyordu:

“Bu erişime izin verdiğinizde, Privacy Policy Extension şunları yapabilecektir: Chrome Web Store’daki eklentilerinizi, temalarınızı, uygulamalarınızı ve lisanslarınızı görüntüleyebilir, düzenleyebilir, güncelleyebilir veya yayımlayabilir.”

Bu yetkilendirme, saldırganların geliştiricinin eklentilerini kötü amaçlı kodlarla güncellemesine veya değiştirmesine olanak sağlıyordu.

Source: Cyberhaven

Çok faktörlü kimlik doğrulama (MFA), bu oltalama saldırısında hesabı koruyamadı çünkü OAuth yetkilendirme akışlarında doğrudan onaylar için MFA gerekmiyor ve süreç, kullanıcının verdiği izinlerin kapsamını tam olarak anladığını varsayıyor.

Cyberhaven, saldırı sonrası yaptığı değerlendirmede durumu şöyle açıkladı:

“Çalışan, standart yetkilendirme akışını izledi ve farkında olmadan bu kötü amaçlı üçüncü taraf uygulamayı yetkilendirdi. Çalışanın Google Advanced Protection özelliği aktifti ve hesabı MFA ile korunuyordu. Çalışana herhangi bir MFA istemi gönderilmedi ve Google kimlik bilgileri ele geçirilmedi.”

Kötü Amaçlı Kod Eklendi

Saldırganlar, geliştiricinin hesabına erişim sağladıktan sonra eklentiye iki kötü amaçlı dosya eklediler: ‘worker.js’ ve ‘content.js’. Bu dosyalar, Facebook hesaplarından veri çalmak için tasarlanmış kötü amaçlı kod içeriyordu.

Ele geçirilen eklenti, Chrome Web Store‘da “yeni bir sürüm” olarak yayımlandı.

Daha Fazla Eklenti Hedefteydi

Extension Total, bu oltalama kampanyasından etkilenen 35 eklentiyi takip ediyor, ancak saldırıya ait göstergeler (IOCs), çok daha fazla sayıda eklentinin hedef alındığını işaret ediyor.

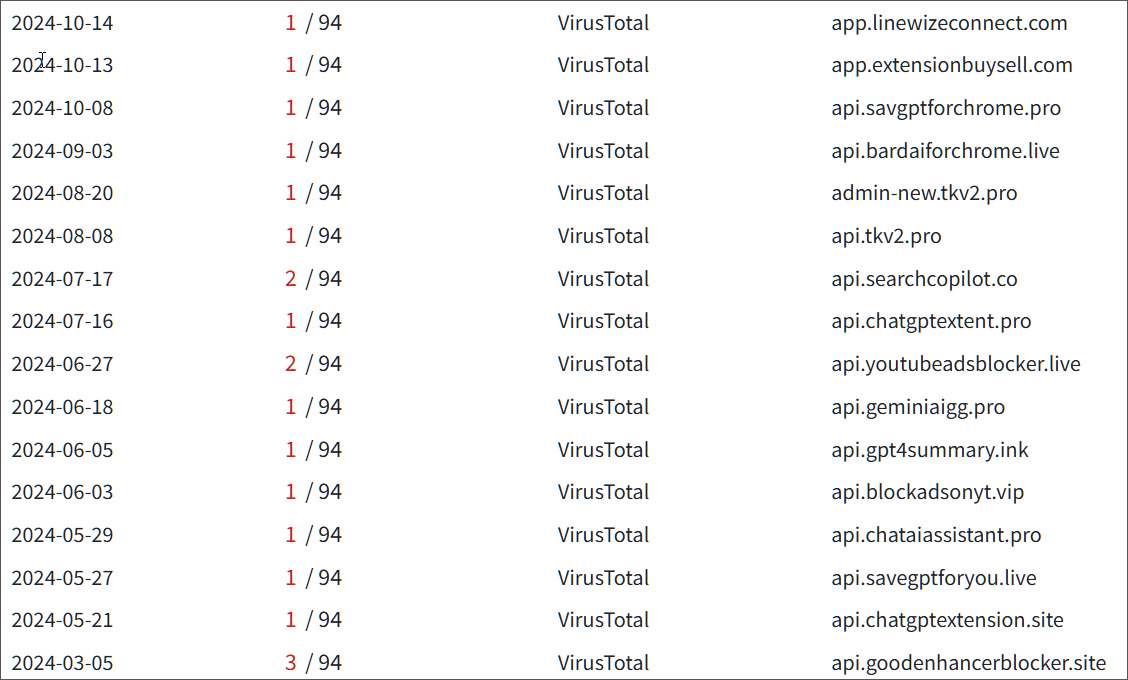

VirusTotal tarafından yapılan analizlere göre, tehdit aktörleri, saldırıya uğramış eklentilerin önceden alan adlarını kaydetmişti. Bazı durumlarda, hedef alınan geliştiriciler oltalama saldırısına düşmese bile bu alan adları hazırda bekletiliyordu.

Çoğu alan adı Kasım ve Aralık 2024‘te oluşturulmuş olsa da, BleepingComputer saldırganların bu saldırıyı Mart 2024‘te test etmeye başladığını tespit etti.

Source: BleepingComputer

Hedef: Facebook İşletme Hesapları

Yapılan analizler, saldırganların ele geçirilen eklentiler aracılığıyla Facebook kullanıcılarının hesaplarını hedef aldığını ortaya koydu.

Özellikle, kötü amaçlı kod, şu bilgileri ele geçirmeye çalışıyordu:

- Facebook Kullanıcı Kimliği (ID)

- Erişim Token’ı

- Hesap Bilgileri

- Reklam Hesabı Bilgileri

- İşletme Hesapları

Bu, saldırganların özellikle Facebook işletme hesaplarına ve reklam yönetim sistemlerine erişim elde ederek finansal kazanç sağlamayı hedeflediklerini gösteriyor.

Source: Cyberhaven

Ekstra Hedef: İki Faktörlü Kimlik Doğrulama Mekanizmalarını Aşma

Kötü amaçlı kod, Facebook.com üzerindeki kullanıcı etkileşimlerini izlemek için özel olarak bir fare tıklama olay dinleyicisi ekledi. Bu dinleyici, özellikle platformun iki faktörlü kimlik doğrulama (2FA) veya CAPTCHA mekanizmalarına ilişkin QR kod görüntülerini tespit etmek için tasarlanmıştı.

Bu yöntem, Facebook hesaplarındaki 2FA korumalarını aşmayı ve saldırganların hesabı ele geçirmesini hedefliyordu.

Çalınan Veriler

Çalınan bilgiler, aşağıdaki öğelerle birleştirilerek saldırganların komuta ve kontrol (C2) sunucusuna gönderiliyordu:

- Facebook Çerezleri

- Kullanıcı Aracısı Dizgisi (User Agent String)

- Facebook Kullanıcı Kimliği (ID)

- Fare Tıklama Olayları

Facebook İşletme Hesapları Neden Hedefte?

Saldırganlar, Facebook işletme hesaplarını ele geçirerek şu amaçlara yönelik saldırılar gerçekleştirdi:

- Doğrudan Ödemeler: Kurbanın kredi kartından veya hesabından doğrudan ödeme almak.

- Dezenformasyon veya Oltalama Kampanyaları: Sosyal medya platformunda yanıltıcı veya kötü niyetli kampanyalar yürütmek.

- Erişim Monetizasyonu: Elde edilen hesap erişimlerini üçüncü taraflara satmak.

Bu saldırı yöntemi, siber suçluların Facebook ekosistemini kötüye kullanarak finansal ve operasyonel kazanç sağlamalarına olanak tanıyor.