Yeni PlunderVolt saldırısı, CPU voltajını azaltarak Intel SGX yerleşim bölgelerini hedefliyor. Bir siber güvenlik araştırmacısı ekibi, modern Intel CPU’larda donanımdan izole edilmiş güvenilir bir alan olan Intel SGX’inden faydalanmak için başka bir teknik olduğunu kanıtladılar.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

Dublajlı Plundervolt ve CVE-2019-11157 olarak isimlendirilen saldırı, modern işlemcilerin gerektiğinde frekans ve voltajın ayarlanmasına izin verdiği gerçeğine dayanıyor. Modern Intel CPU’larında donanımdan izole edilmiş güvenilir bir alan olan Intel SGX bir sistem tehlikeye atıldığında saldırganlardan korumak için son derece hassas verileri şifreleyen bir sistem.

Bit çevirme saldırganların savunmasız bellek hücrelerininin değerlerini 1’den 0’a değiştirerek ya da tam tersi olarak – komşu bellek hücrelerinin elektrik yükünü azaltarak ele geçirdiklerini Rowhammer saldırı türü için yaygın olarak kullanılan bir olgudur.

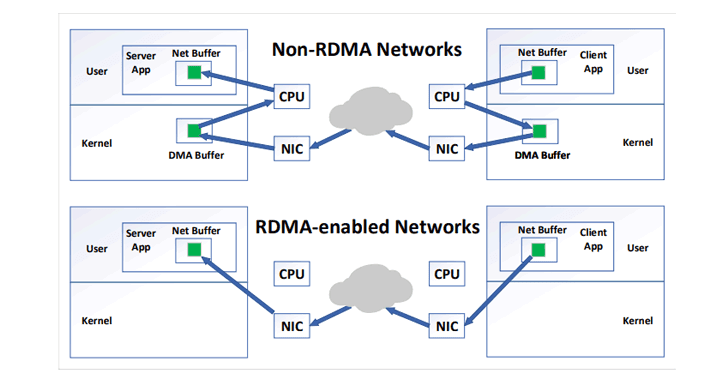

Ama burada Software Guard Extensions(Yazılım Güvenlik Uzantıları-SGX) yerleşim bölgesi belleği şifreli olduğundan Plundervolt saldırısı, CPU’ya hataları belleğe yazılmadan önce enjekte ederek bit çevirme fikrinden yararlanır.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

Plundervolt, Foreshadow ve Spectre gibi spekülatif yürütme saldırılarıyla çok benziyor ancak Foreshadow ve Spectre, saldırganların güvenli yerleşim bölgesinden verileri okumasına izin vererek SGX yerleşim hafızasının gizliliğine saldırırken Plundervolt, SGX’in bütünlüğüne ulaşmak için komplike bir saldırı yapar.

Araştırmacılar “Ayrıcalıklı bir açığın hataları korunan yerleşim bölgesi hesaplamalarına enjekte edebildiğini gösteriyoruz. Temel olarak hatalar işlemci paketi içinde gerçekleştiğinden yani sonuçlar hafızaya alınmadan önce Intel SGX’in hafıza bütünlüğünün korunması savunmada başarısız oluyor.” şeklinde açıkladı.

Plundervolt – Hatalı çoğalmalarla ile ilgili teknik bilgi

Plundervolt – SGX içindeki hatalı AES şifteleme ile ilgili teknik bilgi

Plundervolt – SGX içindeki hafıza bozulmasıyla ilgili teknik bilgi

Videolarda araştırmacılar tarafından gösterildiği gibi hedeflenen bir CPU’ya iletilen gerilimi hafifçe artırarak veya azaltarak bir saldırgan, SGX yerleşim bölgeleri tarafından kullanılan şifreleme algoritmalarındaki hesaplama hatalarını tetikleyerek saldırganların SGX verilerininin kolayca şifresini çözebilir.

Plundervolt saldırısından etkilenen CPU modellerinin listesi:

- Intel 6th, 7th, 8th, 9th & 10th nesil işlemciler

- Intel Xeon E3 v5 ve v6 işlemcileri

- Intel Xeon E-2100 ve E-2200 grubunun işlemcileri

- Diğer etkilenen işlemcileri buradan görebilirsiniz.

Araştırmacılar GitHub üzerinden Plundervolt saldırısının ispat kodunu paylaştılar. Ayrıyeten araştırmacılar genel bilgi ve teknik detayları içeren bir PDF’in olduğu Plundervolt adıyla website kurdular.

Bu elde edilen bulgular sonucu, Plundervolt’un yarattığı 13 büyük ve orta ölçekli tehdite karşı Intel 2 gün önce microcode ve BIOS güncellemeleri yayınladı. Ayrıca Intel “Intel, voltajı varsayılan ayarlara kilitleyerek sorunu azaltan bir mikro kod güncellemesin, geliştirmek için sistem ortakları ile birlikte çalışıyor” açıklamasını yaptı.